Los problemas de seguridad en el uso de aplicaciones de mensajería no tienen que ver solo con cuestiones de privacidad, sino que estas apps también deben recibir actualizaciones constantes para prevenir filtraciones o ciberataques. Este es un tema de gran interés para los expertos de Google Project Zero, quienes han descubierto múltiples fallas de seguridad en apps de mensajería como Signal, Facebok Messenger, Google Duo, JioChat, entre otras.

Uso de WebRTC y SDP

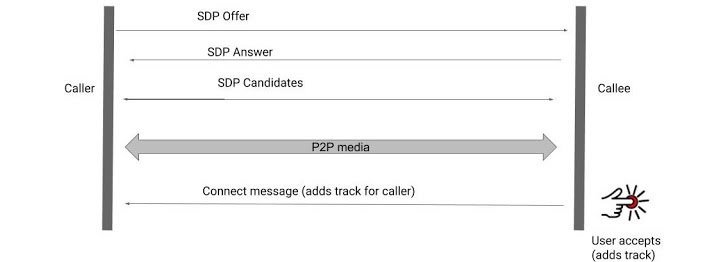

La mayoría de las aplicaciones de mensajería más populares recurren a WebRTC para sus funciones de videollamadas, aunque las conexiones se crean intercambiando de configuración de llamadas usando el Protocolo de Descripción de Sesión (SDP) entre pares, un proceso conocido como señalización. Este proceso funciona enviando una oferta SDP desde el final de quien llama, a lo que el usuario llamado deberá responder con una respuesta SDP.

Como parte de este intercambio de oferta/respuesta, también se incluye de forma opcional la capacidad de los dos pares para intercambiar candidatos SDP entre sí y negociar una conexión real entre ellos. A su vez, un marco WebRTC conocido como Establecimiento de Conectividad Interactiva (ICE) detalla los métodos que pueden usarse para la comunicación, independientemente de la tipología de red.

Cuando los pares acuerdan sobre un candidato compatible entre sí, cada uno de ellos utiliza el SDP de ese candidato para construir y abrir una conexión en la que comenzará a circular la información durante la videollamada. De esta manera, ambos dispositivos comparten entre sí la información necesaria para intercambiar audio o video a través de la conexión peer-to-peer. Antes de que suceda esta retransmisión, los datos multimedia capturados deben adjuntarse a la conexión mediante una función llamada pistas.

Aunque en este momento del proceso se espera obtener el consentimiento del usuario antes de iniciar la transmisión de audio y video, los expertos de Project Zero mencionan que en ocasiones se producen comportamientos anómalos dependiendo de cada aplicación.

Acorde a Natalie Silvanovich, investigadora de Project Zero, estas fallas permiten activar la cámara del dispositivo receptor sin previa autorización debido a algunos errores lógicos en el proceso de señalización.

Facebook Messenger

La explotación de esta falla podría haber concedido a los actores de amenazas iniciar la aplicación para iniciar llamadas y enviar mensajes especialmente diseñados a los usuarios afectados con una sesión iniciada en la versión web de la plataforma, derivando en la recepción de audio y video del dispositivo objetivo.

Google Duo

Una condición de carrera entre la desactivación del video y la configuración de la conexión podría haber generado que el dispositivo receptor de la llamada filtre paquetes de video en videollamadas no respondidas.

JioChat y Mocha

Agregar candidatos a las ofertas creadas por Reliance JioChat y las aplicaciones de Android Mocha permitía a una persona que llama forzar al dispositivo objetivo a enviar audio y video sin el consentimiento del usuario. Estas fallas recibieron fueron corregidas el año pasado.

Signal

La falla detectada en Signal permitiría a los usuarios que realizan llamadas de voz a través de esta app escuchar el entorno del usuario que recibe la llamada, ya que la app no verifica si el dispositivo que recibe la llamada es el mismo que recibe el mensaje de conexión. La falla fue corregida en septiembre de 2019.

La especialista considera que estas fallas de seguridad no existen debido a malas prácticas por parte de los desarrolladores, sino que existen a causa de la implementación del proceso de serialización: “Es de destacar que todas las fallas fueron detectadas en llamadas peer-to-peer, lo que indica que es necesario trabajar más en esta área a futuro”, concluye Silvanovich.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.