En la reciente conferencia de seguridad SO-CON, los investigadores sacaron a la luz importantes errores de configuración en System Center Configuration Manager (SCCM) de Microsoft , ahora conocido como Configuration Manager. Estas configuraciones erróneas, si se explotan, podrían provocar graves vulnerabilidades de seguridad, lo que permitiría a los ciberatacantes infiltrarse y comprometer los sistemas.

Un equipo de investigadores de seguridad ha creado meticulosamente un repositorio de base de conocimientos que se centra en técnicas de ataque y defensa derivadas de configuraciones incorrectas del Administrador de configuración de Microsoft. Este repositorio sirve como un recurso crucial para los profesionales de la ciberseguridad, ya que ofrece información sobre posibles vulnerabilidades y cómo protegerse contra ellas.

Los hallazgos presentados en SO-CON resaltan la naturaleza crítica de la configuración adecuada del sistema y los riesgos potenciales asociados con la supervisión. Microsoft SCCM, una herramienta ampliamente utilizada para administrar grandes grupos de computadoras que ejecutan Windows, es parte integral de la infraestructura de TI de numerosas organizaciones. Las configuraciones incorrectas en un sistema tan fundamental pueden provocar acceso no autorizado, violaciones de datos y una serie de otros problemas de seguridad.

En el panorama cambiante de la ciberseguridad, Microsoft Configuration Manager (SCCM) se ha convertido en una piedra angular para la eficiencia operativa y un vector potencial para ataques cibernéticos sofisticados. Investigaciones recientes, que culminaron en una presentación en SO-CON 2024, han arrojado luz sobre la intrincada red de configuraciones erróneas que afectan a SCCM, revelando vulnerabilidades que podrían ser aprovechadas por los adversarios.

ANTECEDENTES: UN LEGADO DE COMPLEJIDAD

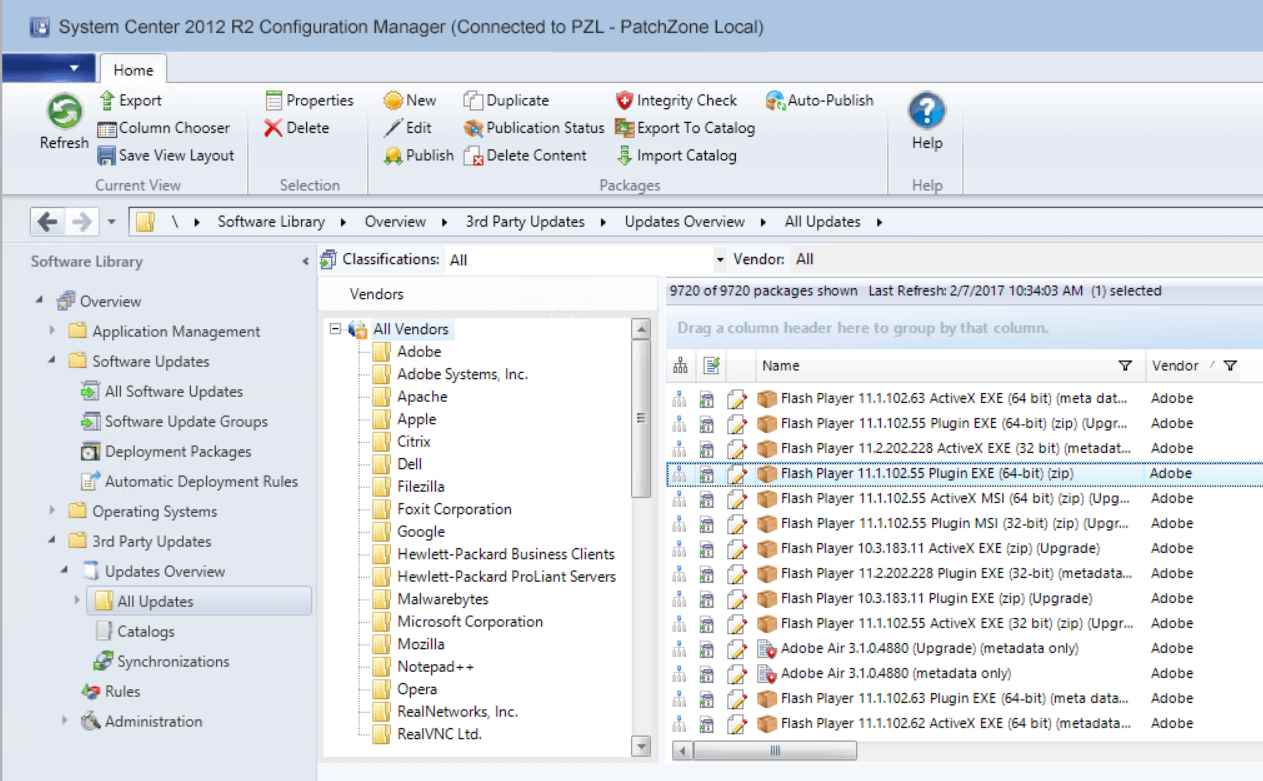

Lanzado originalmente en 1994, Configuration Manager se ha convertido en una herramienta omnipresente en entornos Windows y Active Directory, que administra aplicaciones, actualizaciones de software, sistemas operativos y configuraciones de cumplimiento en redes extensas. Sin embargo, su longevidad trae consigo un legado de deuda técnica y errores de configuración agravantes, lo que lo convierte en un objetivo perfecto para los atacantes. La complejidad de la herramienta y su papel crítico en la infraestructura de TI significan que incluso errores de configuración menores pueden tener importantes implicaciones de seguridad.

EL PUNTO DE INFLEXIÓN EN LA INVESTIGACIÓN DE SEGURIDAD SCCM

El viaje hacia las vulnerabilidades de SCCM cobró impulso alrededor de 2021, cuando los investigadores Chris Thompson y Duane se embarcaron en una operación del equipo rojo. Su objetivo los llevó a explotar la función de afinidad de dispositivo de usuario de SCCM para localizar la estación de trabajo de un usuario específico, una tarea que culminó con el desarrollo de SharpSCCM, un puerto C# de la herramienta PowerSCCM. Esta iniciativa provocó un resurgimiento de la investigación de SCCM, con contribuciones de numerosos profesionales de la seguridad, incluido el desarrollo de nuevas herramientas y la publicación de interesantes publicaciones en blogs.

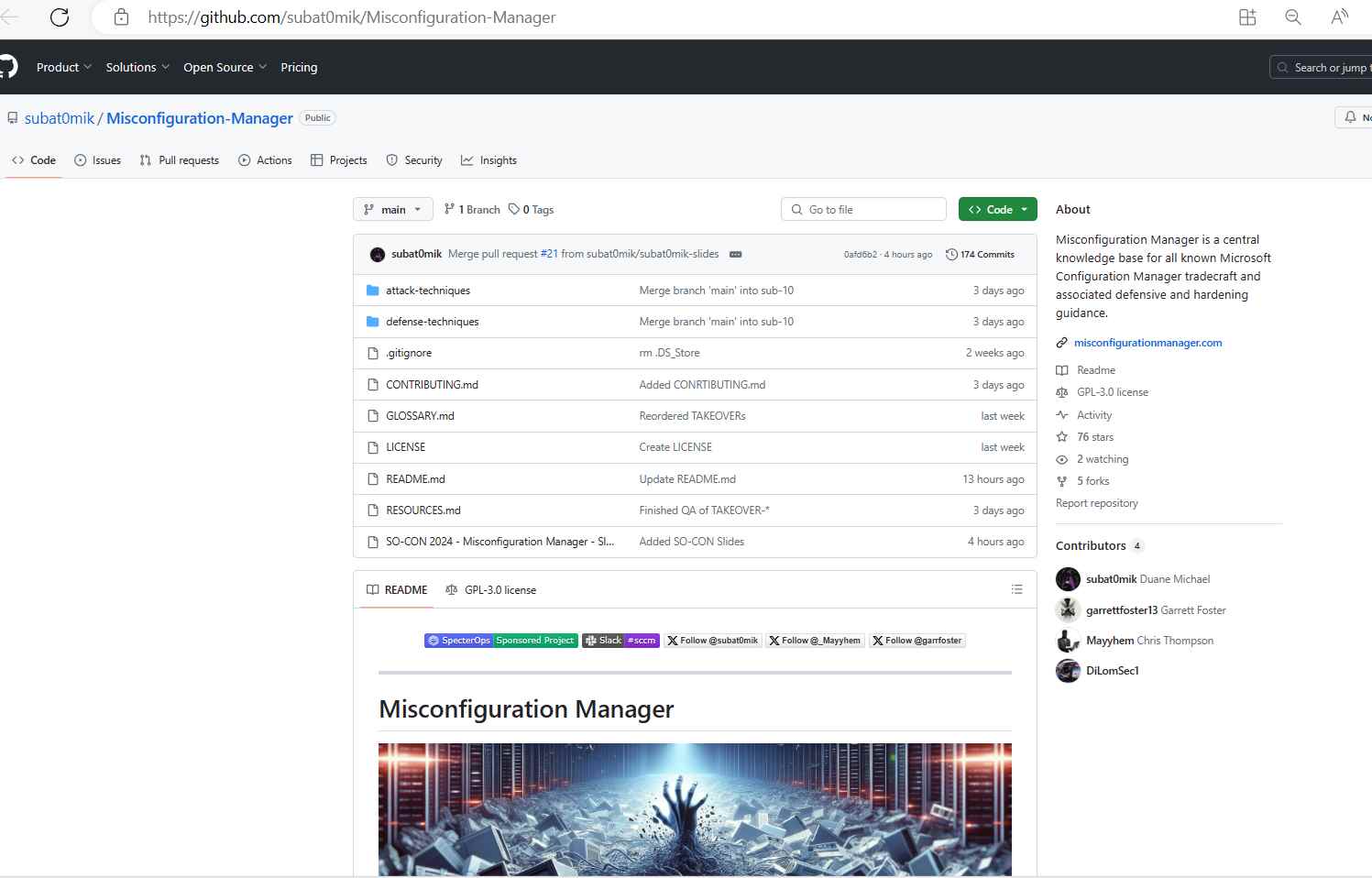

PRESENTAMOS EL ADMINISTRADOR DE CONFIGURACIÓN INCORRECTA

Para abordar la abrumadora complejidad y la naturaleza dispersa de la información de seguridad de SCCM, los investigadores introdujeron el “Administrador de configuración incorrecta”. Esta base de conocimientos central recopila todas las técnicas comerciales, estrategias defensivas y directrices de refuerzo de SCCM conocidas. Su objetivo es simplificar la gestión de la ruta de ataque para los defensores y educar a los profesionales ofensivos sobre las vulnerabilidades de SCCM. Inspirado en el marco MITRE ATT&CK, Misconfiguration Manager es un repositorio vivo que fomenta las contribuciones de la comunidad, asegurando su relevancia y utilidad frente a las amenazas en evolución.

Misconfiguration Manager es una iniciativa innovadora de SpecterOps destinada a desmitificar las complejidades que rodean las configuraciones erróneas de Microsoft Configuration Manager (SCCM). Esta base de conocimientos central está diseñada para consolidar todas las técnicas comerciales conocidas de SCCM, junto con la orientación defensiva y de fortalecimiento asociada. Sirve como un faro para los profesionales de la ciberseguridad tanto ofensiva como defensiva, proporcionando una descripción general completa de las técnicas de ataque y cómo mitigarlas.

RESUMEN TÉCNICO

Misconfiguration Manager está estructurado en torno a una matriz que clasifica varias técnicas de ataque SCCM y sus contramedidas. Inspirado en el marco MITRE ATT&CK, introduce una taxonomía adaptada a SCCM, que abarca acceso a credenciales, escalada de privilegios, ejecución, reconocimiento y técnicas de adquisición.

- Acceso a credenciales (CRED) : técnicas para recuperar credenciales a través de diversos medios, como medios de arranque PXE o desofuscación de políticas.

- Escalada de privilegios (ELEVATE) : métodos para escalar privilegios dentro del entorno SCCM, incluida la coerción de autenticación NTLM.

- Ejecución (EXEC) : formas de ejecutar código en clientes SCCM, aprovechando las funciones de implementación de aplicaciones de la plataforma.

- Reconocimiento (RECON) : Técnicas para utilizar SCCM para realizar reconocimiento y descubrir activos dentro de un entorno.

- Adquisición (TAKEOVER) : estrategias para hacerse cargo de una jerarquía SCCM, lo que podría conducir a un compromiso total del dominio.

Cada categoría se detalla con técnicas específicas y, cuando corresponda, subtécnicas que ofrecen ligeras variaciones del método principal.

CÓMO UTILIZAR EL ADMINISTRADOR DE CONFIGURACIÓN INCORRECTA

Se puede acceder al repositorio de Misconfiguration Manager en línea y a través de GitHub, lo que lo convierte en una plataforma dinámica y colaborativa. He aquí cómo aprovecharlo al máximo:

- Explore la matriz de ataques : comience familiarizándose con la matriz de ataques en el sitio web de Misconfiguration Manager. Esta descripción general le brindará una comprensión de alto nivel de las diversas técnicas de ataque y sus categorizaciones.

- Profundización en las técnicas : cada técnica dentro de la matriz está vinculada a una descripción detallada, que incluye requisitos previos, procedimientos de ejecución paso a paso, impactos potenciales y medidas defensivas. Estas descripciones están diseñadas para ser accesibles a profesionales con distintos niveles de conocimiento de SCCM.

- Implementar orientación defensiva : para cada técnica ofensiva, se proporcionan las identificaciones defensivas correspondientes. Estas incluyen medidas preventivas (PREVENIR), estrategias de detección (DETECT) y estrategias de detección basadas en engaños (CANARY). Utilice estas pautas para fortalecer su entorno SCCM contra posibles ataques.

- Contribuya y colabore : el proyecto Misconfiguration Manager fomenta las contribuciones de la comunidad. Si ha descubierto una nueva técnica de ataque o ha desarrollado una estrategia defensiva novedosa, está invitado a compartir sus hallazgos. Este enfoque colaborativo garantiza que el repositorio se mantenga actualizado y completo.

- Manténgase informado : esté atento a las actualizaciones del Administrador de configuración incorrecta. A medida que SCCM evolucione y se descubran nuevos vectores de ataque, el repositorio se actualizará con contenido nuevo. Participar en el proyecto en GitHub o participar en debates en plataformas como X o el canal BloodHound Slack puede ayudarle a mantenerse a la vanguardia de la seguridad de SCCM.

Misconfiguration Manager es más que un simple recurso teórico; Es una herramienta práctica para mejorar la postura de seguridad de las organizaciones que utilizan SCCM. Al comprender las complejidades de las técnicas de ataque SCCM, los profesionales de la ciberseguridad pueden anticipar y neutralizar mejor las amenazas. De manera similar, la guía defensiva detallada proporciona pasos viables para mitigar los riesgos y fortalecer las defensas.

En resumen, Misconfiguration Manager es un recurso invaluable para cualquiera involucrado en la protección de entornos SCCM. Al aprovechar esta base de conocimientos integral, los profesionales de la ciberseguridad pueden proteger sus organizaciones de las innumerables amenazas que plantean las configuraciones incorrectas de SCCM. Ya sea que sea un investigador de seguridad ofensiva que busca comprender los posibles vectores de ataque o un practicante defensivo que busca proteger su entorno, Misconfiguration Manager ofrece la información y la orientación que necesita para tener éxito.

DESTACANDO CONFIGURACIONES ERRÓNEAS CLAVE Y TÉCNICAS DE ATAQUE

La investigación destaca varios errores de configuración críticos, siendo las cuentas de acceso a la red (NAA) con privilegios excesivos las más comunes y graves. Estas cuentas, a menudo configuradas con privilegios excesivos debido a la complejidad de la configuración de SCCM, pueden proporcionar a los atacantes acceso de administrador local en cada cliente de SCCM, lo que facilita un compromiso generalizado.

El proyecto Misconfiguration Manager clasifica las técnicas de ataque en acceso a credenciales (CRED), escalada de privilegios (ELEVATE), ejecución de código (EXEC), reconocimiento (RECON) y toma de control de jerarquía (TAKEOVER). Cada categoría abarca métodos que explotan las características de SCCM con fines maliciosos, desde recuperar credenciales y ejecutar código en clientes hasta hacerse cargo de jerarquías de SCCM y comprometer dominios completos.

Profundicemos en un ejemplo práctico utilizando Misconfiguration Manager, centrándonos en un error de configuración común y en cómo un atacante podría explotarlo, seguido de cómo los defensores pueden mitigar este riesgo. Este ejemplo ilustrará el proceso de explotación de cuentas de acceso a la red (NAA) con privilegios excesivos y luego cómo evitar tal escenario.

ESCENARIO: EXPLOTACIÓN DE CUENTAS DE ACCESO A LA RED CON PRIVILEGIOS EXCESIVOS

Antecedentes : en SCCM, las computadoras cliente utilizan la cuenta de acceso a la red (NAA) para acceder a los recursos de la red durante el proceso de implementación del sistema operativo (OSD). Una NAA con privilegios excesivos es una configuración errónea común en la que la cuenta tiene más permisos de los necesarios, potencialmente en toda la red.

TÉCNICA DE ATAQUE: CRED-1: RECUPERACIÓN DE CREDENCIALES MEDIANTE MEDIOS DE ARRANQUE PXE

- Descubrimiento : un atacante obtiene acceso inicial a la red, posiblemente a través de una campaña de phishing o explotando una vulnerabilidad diferente.

- Explotación : el atacante descubre que el entorno SCCM utiliza el arranque PXE para OSD y que las imágenes de arranque PXE no están protegidas adecuadamente.

- Extracción de credenciales : al iniciar un dispositivo mediante el servicio PXE, el atacante accede a la imagen de inicio, que contiene las credenciales NAA. Dado que la NAA tiene privilegios excesivos, estas credenciales brindan un amplio acceso a toda la red.

- Escalada de privilegios : utilizando las credenciales NAA, el atacante se mueve lateralmente a través de la red, accediendo a sistemas y datos confidenciales.

MEDIDAS DEFENSIVAS: PREVENT-4: RESTRINGIR LOS PERMISOS DE LA CUENTA DE ACCESO A LA RED

- Configuración adecuada : asegúrese de que la NAA esté configurada con el mínimo privilegio necesario. Sólo debería tener permisos para acceder a los recursos necesarios para OSD y nada más.

- Imágenes de arranque seguras : implemente medidas de seguridad para restringir el acceso a las imágenes de arranque PXE. Esto puede incluir la segmentación de la red, proteger el servidor PXE e implementar mecanismos de autenticación.

- Auditorías periódicas : realice auditorías periódicas de los permisos de las cuentas, incluida la NAA, para garantizar que cumplan con el principio de privilegio mínimo.

- Monitoreo y alertas : configure el monitoreo y alertas para actividades inusuales que podrían indicar el uso indebido de las credenciales de NAA, como acceso inesperado a sistemas confidenciales o intentos de filtración de datos.

APLICACIÓN PRÁCTICA

En este escenario, un equipo de ciberseguridad de una mediana empresa descubre el Administrador de configuración incorrecta y decide revisar su configuración de SCCM en busca de posibles vulnerabilidades. Identifican que sus NAA están configurados con más permisos de los necesarios, incluido el acceso a archivos compartidos confidenciales y privilegios administrativos en algunos sistemas.

Utilizando la guía de Misconfiguration Manager, el equipo sigue los siguientes pasos:

- Restringir los permisos de las NAA : ajustan los permisos de las NAA para limitar el acceso estrictamente a lo que se requiere para OSD, eliminando privilegios administrativos innecesarios.

- Proceso de arranque PXE seguro : implementan controles de acceso a la red para limitar qué dispositivos pueden arrancar PXE y cifrar las imágenes de arranque PXE para evitar el acceso no autorizado.

- Implementar monitoreo : configuran alertas para cualquier intento de acceder a la red con credenciales NAA fuera del proceso OSD, lo que les permite detectar rápidamente posibles intentos de explotación.

Como resultado de estas acciones, la empresa fortalece su postura de seguridad contra ataques relacionados con SCCM, reduciendo el riesgo de acceso no autorizado y violaciones de datos.

Este ejemplo práctico subraya la importancia de comprender y mitigar las configuraciones erróneas comunes en entornos SCCM. Al aprovechar recursos como Misconfiguration Manager, las organizaciones pueden abordar de manera proactiva las vulnerabilidades de seguridad y mejorar sus defensas contra amenazas cibernéticas sofisticadas.

PROTECCIÓN Y DEFENSA CONTRA ATAQUES SCCM

El proyecto no solo expone vulnerabilidades sino que también ofrece estrategias defensivas integrales categorizadas en prevención (PREVENIR), detección (DETECT) y engaño (CANARIO). Estas estrategias van desde cambios de configuración que mitigan los ataques hasta orientación de detección y técnicas basadas en engaño diseñadas para atrapar a los atacantes.

EN CONCLUSIÓN

La presentación de Misconfiguration Manager en SO-CON 2024 representa un hito importante en la comprensión y seguridad de los entornos de Microsoft Configuration Manager. Al consolidar décadas de investigación, herramientas y experiencias del mundo real, este proyecto ofrece un rayo de esperanza para los defensores que navegan por la compleja superficie de ataque SCCM. A medida que la comunidad de ciberseguridad continúa lidiando con estos desafíos, iniciativas como Misconfiguration Manager desempeñan un papel crucial en la mejora de las defensas colectivas contra amenazas cibernéticas sofisticadas.

LA RESPUESTA

En respuesta a las revelaciones, se informó a Microsoft sobre las configuraciones erróneas específicas identificadas por los investigadores. Si bien Microsoft ha abordado previamente las configuraciones erróneas en varios componentes, la exposición detallada en SO-CON subraya el desafío continuo de proteger entornos de TI complejos contra amenazas sofisticadas.

CONTEXTO MAS AMPLIO

La exposición de estas configuraciones erróneas en SO-CON es parte de una narrativa más amplia sobre la seguridad de los productos y servicios de Microsoft. Incidentes pasados, como una filtración de datos en julio de 2020 debido a un punto final de Microsoft mal configurado que expuso 38 terabytes de datos privados de empleados, ilustran los desafíos más amplios que enfrenta el gigante tecnológico para proteger su amplia gama de servicios.

Las revelaciones de SO-CON sobre las malas configuraciones de Microsoft SCCM sirven como un claro recordatorio de la importancia de una configuración rigurosa del sistema y prácticas de seguridad. A medida que las organizaciones continúan confiando en Configuration Manager para sus necesidades operativas, los conocimientos proporcionados por los investigadores son invaluables para prevenir posibles ataques cibernéticos. La comunidad de ciberseguridad, junto con Microsoft, debe permanecer alerta y proactiva a la hora de abordar estas vulnerabilidades para proteger los datos confidenciales y mantener la confianza en la infraestructura digital.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.