Los recientes hallazgos de McAfee Labs han revelado una tendencia preocupante en el panorama de la ciberseguridad: un aumento significativo en la distribución de malware a través de archivos PDF. Esta revelación es particularmente preocupante porque desafía la creencia popular de que el malware se propaga principalmente a través de descargas o sitios web sospechosos. En cambio, parece que los correos electrónicos aparentemente inofensivos, especialmente aquellos con archivos adjuntos en formato PDF , se están convirtiendo en el vector favorito de los ciberdelincuentes.

¿POR QUÉ ARCHIVOS PDF?

El cambio hacia la explotación de archivos PDF se remonta a la implementación por parte de Microsoft de medidas de macrobloqueo para archivos de Office entregados a través de Internet. Esta medida obligó a los actores de amenazas a buscar vías alternativas para distribuir malware basado en correo electrónico. Los archivos PDF, con su compleja estructura, han demostrado ser particularmente susceptibles a la explotación. Su uso generalizado como medio para distribuir documentos por correo electrónico los convierte en un objetivo atractivo para los atacantes que buscan aprovechar la confianza que los usuarios depositan en ellos. Al incorporar cargas útiles en estos archivos PDF, que luego se alojan en sitios web maliciosos, los atacantes pueden engañar fácilmente a los usuarios para que descarguen malware.

LA CADENA DE INFECCIÓN

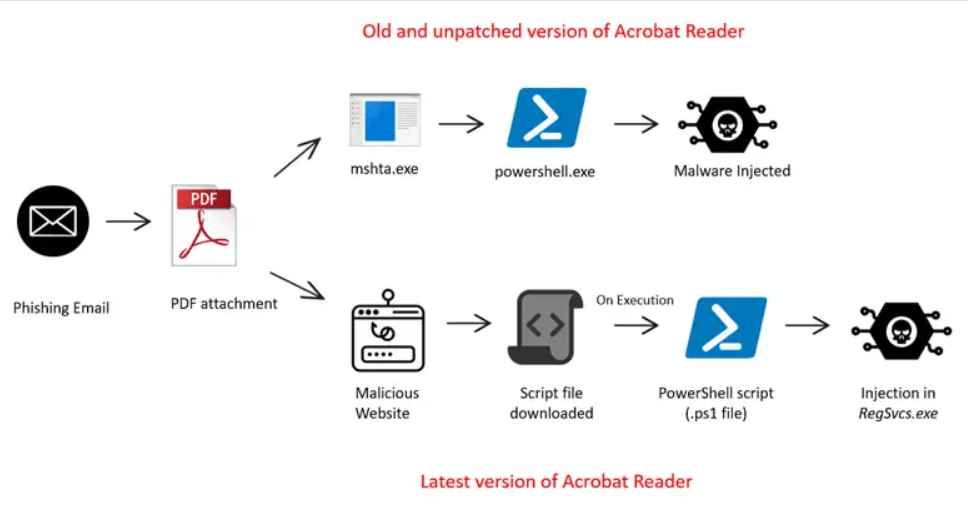

Un ejemplo notable de esta amenaza emergente es el malware conocido como Agente Tesla. El proceso de infección comienza con un correo electrónico que contiene un archivo adjunto PDF malicioso. Dependiendo de la versión de Acrobat Reader instalada en el dispositivo de la víctima, el ataque se desarrolla de diferentes maneras. En versiones obsoletas de Acrobat Reader, los archivos PDF pueden ejecutar directamente JavaScript incrustado, lo que provoca el lanzamiento automático de cargas útiles maliciosas. Para los usuarios con la última versión de Acrobat Reader, el PDF los redirige a un sitio web malicioso desde el cual se descarga el malware.

Un ataque reciente utilizó un PDF llamado “Booking.com-1728394029.pdf”, haciéndose pasar por una comunicación legítima de Booking.com. Este PDF contenía URL incrustadas y datos hexadecimales diseñados para redirigir a los usuarios a un sitio web engañoso, lo que ilustra aún más la sofisticación de estos ataques.

EJECUCIÓN Y EVASIÓN DE DEFENSA

Tras su ejecución, el malware sigue un proceso complejo diseñado para evadir la detección y establecer persistencia en el sistema infectado. Esto incluye deshabilitar las defensas del sistema, crear entradas de registro para la persistencia e inyectar la carga útil final en procesos legítimos. El uso de archivos JavaScript muy ofuscados complica el análisis y la detección del código malicioso.

ESCALADA DE PRIVILEGIOS Y PERSISTENCIA

Los atacantes emplean varias técnicas para escalar privilegios y garantizar que el malware permanezca activo en el sistema. Esto incluye la creación de tareas programadas y entradas de registro que activan la ejecución del malware a intervalos regulares, asegurando su persistencia incluso después de reiniciar el sistema.

EXFILTRACIÓN

Uno de los aspectos más alarmantes de estos ataques es el uso de bots de Telegram para la filtración de datos. Al aprovechar la naturaleza segura y anónima de Telegram, los atacantes pueden desviar información confidencial del sistema infectado sin levantar sospechas. Este método de exfiltración subraya la necesidad de contar con medidas de seguridad sólidas que puedan detectar y bloquear este tipo de técnicas de robo de datos no convencionales. El aumento de la distribución de malware a través de archivos PDF es un claro recordatorio de la evolución del panorama de amenazas. Los ciberdelincuentes siguen encontrando formas innovadoras de explotar formatos de archivos confiables y eludir las medidas de seguridad. Esta tendencia subraya la importancia de mantener el software de seguridad actualizado, practicar una higiene cautelosa del correo electrónico y educar a los usuarios sobre los riesgos potenciales asociados con archivos adjuntos aparentemente inofensivos. A medida que los atacantes perfeccionan sus métodos, la comunidad de ciberseguridad debe permanecer alerta y proactiva en el desarrollo de defensas contra estas sofisticadas amenazas.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.