Para evitar ser descubiertos, los piratas informáticos utilizaron una técnica novedosa a la que denominaron “MalDoc en PDF” para incrustar un archivo de Word malicioso dentro de un documento PDF .

Un archivo generado con MalDoc en PDF aún se puede abrir en Word, a pesar de que contiene números mágicos y utiliza un formato de archivo exclusivo de PDF.

Si el archivo tiene una macro configurada, abrirlo en Word obligará a VBS a iniciarse y llevar a cabo cualquier actividad maliciosa que se haya configurado para él.

La extensión de archivo “.doc” se utilizó en los ataques reportados por JPCERT/CC. El MalDoc que estaba incrustado en el archivo PDF que se produjo se abrirá en Word si Windows está configurado para reconocer la extensión “.doc” como conectada con Word.

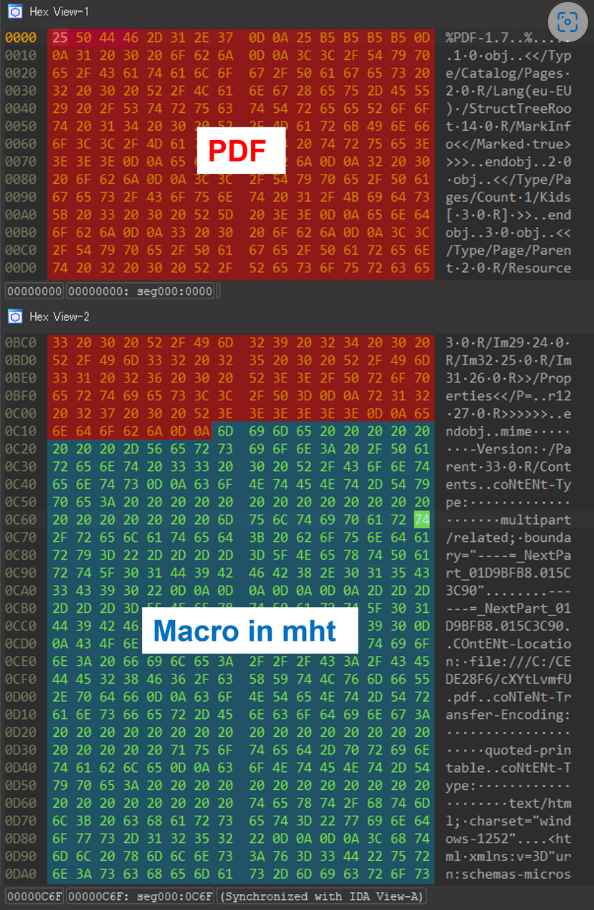

La vista de volcado del archivo generado por este método se ve en la Figura 1. El adversario sigue el objeto de archivo PDF con un archivo MHT creado en Word y tiene una macro conectada antes de guardar el documento. El documento elaborado podrá abrirse en Word además de ser reconocido por la firma del archivo como en formato PDF.

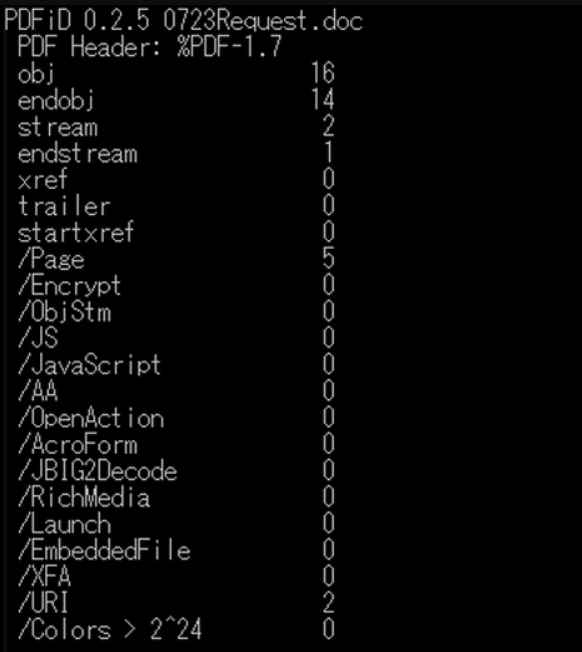

Como se puede mostrar en la Figura 2, existe una gran probabilidad de que las herramientas de análisis de PDF como pdfid[1] no puedan identificar ningún componente malicioso dentro de un archivo PDF creado con MalDoc. Además, es importante tener en cuenta que cuando este archivo se visualiza en Word, presenta comportamientos que no fueron previstos, sin embargo, cuando se abre en lectores de PDF, etc., es imposible determinar si presenta o no comportamientos dañinos. Además, dado que el documento puede identificarse como un archivo PDF, es posible que el software sandbox o antivirus que ya esté en uso no lo identifique.

El método que se describe en este artículo no es capaz de evitar la configuración que inhibe la ejecución automática en la macro de Word. Sin embargo, debido al hecho de que los archivos se identifican como PDF, debe tener cuidado con los resultados de la detección si realiza un análisis automatizado de malware utilizando determinadas herramientas, como una zona de pruebas o un entorno similar.

Sin embargo, JPCERT afirma que otras herramientas de análisis como ‘OLEVBA’ aún pueden identificar la información maliciosa que se esconde dentro del políglota, lo que indica que las defensas de múltiples capas y los amplios conjuntos de detección deberían tener éxito contra esta amenaza.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.