En un importante incidente de ciberseguridad, la Agencia de Seguridad de Infraestructura y Ciberseguridad ( CISA ) fue violada el mes pasado debido a vulnerabilidades en los productos de software de Ivanti. Esta violación subraya la amenaza actual que representan las violaciones de datos para las empresas, las agencias gubernamentales y la infraestructura crítica, enfatizando la importancia de medidas sólidas de ciberseguridad.

EL INCIDENTE EN CISA

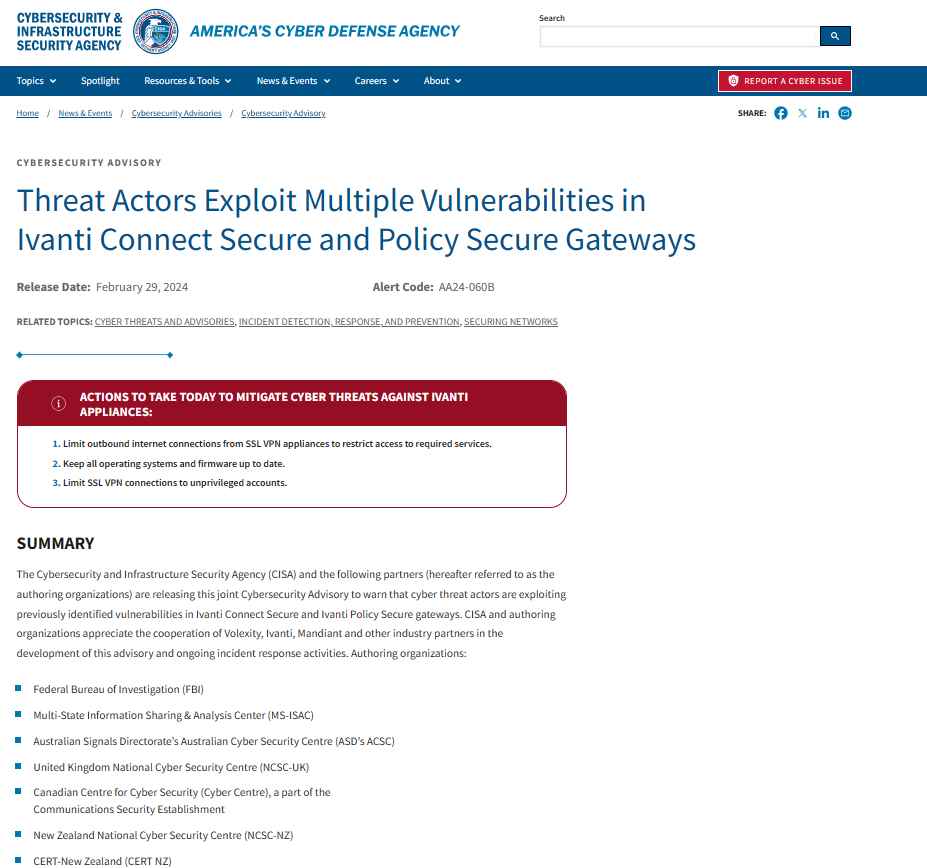

CISA, la agencia responsable de proteger la infraestructura crítica de Estados Unidos, fue víctima de un ciberataque facilitado por vulnerabilidades en los productos Connect Secure y Policy Safe de Ivanti. Estos productos, parte integral de la infraestructura de TI de muchas organizaciones, habían sido atacados por varios grupos de piratas informáticos. Desde enero, Ivanti había publicado parches para cinco vulnerabilidades de seguridad críticas, pero los atacantes explotaron estas fallas conocidas antes de que muchas organizaciones pudieran aplicar los parches.

Un nuevo actor de amenazas, Magnet Goblin, se especializó en explotar estas vulnerabilidades, lo que destaca la evolución del panorama de amenazas cibernéticas donde los atacantes demuestran una mayor velocidad y sofisticación. Al detectar actividad sospechosa, CISA inmediatamente desconectó dos sistemas comprometidos, aunque los sistemas específicos y el alcance de la infracción siguen sin revelarse.

LA EXPLOTACIÓN DE LAS VULNERABILIDADES DE IVANTI

La infracción implicó el compromiso de dos sistemas CISA vitales: el Infrastructure Protection Gateway y la Chemical Security Assessment Tool (CSAT). Esta violación expuso información confidencial sobre la interdependencia de las medidas de protección química de las zonas privadas y la infraestructura estadounidense, lo que marcó una grave falla de seguridad.

Las vulnerabilidades explotadas por los atacantes fueron CVE-2023-46805, CVE-2024-21887 y CVE-2024-21893. Estas vulnerabilidades permitieron la ejecución remota de código y el acceso no autorizado, lo que plantea graves amenazas a la seguridad. A pesar de los esfuerzos de Ivanti por corregir estas vulnerabilidades y emitir advertencias, la persistencia de los atacantes provocó un aumento de los ataques dirigidos a las puertas de enlace comprometidas.

En respuesta , CISA desconectó a todas las agencias civiles federales de EE. UU. de los productos Ivanti para evitar una mayor explotación hasta que se aplicaran los parches. La agencia también destacó las limitaciones de la herramienta de verificación de integridad (TIC) de Ivanti para detectar compromisos de manera efectiva, enfatizando la necesidad de mejorar las medidas de ciberseguridad más allá de depender únicamente de las herramientas de los proveedores.

IMPACTO Y RESPUESTA

La violación ha generado preocupación sobre la seguridad de los datos industriales confidenciales dentro de los sistemas afectados. Si bien CISA asegura que actualmente no hay impacto operativo, las posibles ramificaciones de tales violaciones en la seguridad nacional son significativas. La falta de información detallada sobre el ataque, incluido si se accedió a los datos o si se robaron, subraya la necesidad de intensificar las medidas de ciberseguridad.

La violación de CISA debido a vulnerabilidades en los productos Ivanti sirve como un claro recordatorio del riesgo persistente que representan los ciberatacantes. Destaca la necesidad crítica de que las organizaciones mantengan la visibilidad, participen en una planificación proactiva de la ciberseguridad y actúen con rapidez en respuesta a los incidentes. Este incidente trasciende los límites organizacionales, genera preocupaciones de seguridad nacional y enfatiza la importancia del monitoreo de la ciberseguridad durante toda la vida útil de toda la infraestructura crítica.

Este relato detallado de la violación de CISA debido a las vulnerabilidades de Ivanti subraya la naturaleza omnipresente de las amenazas cibernéticas y la importancia crítica de las prácticas proactivas de ciberseguridad, el monitoreo continuo y la respuesta rápida a incidentes para salvaguardar la infraestructura crítica y la información confidencial de actores maliciosos.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.