Una nueva investigación se centra en un conjunto de ataques recién descubiertos contra Active Directory (AD) que utilizan servidores DHCP de Microsoft, que podrían conducir a una toma total de control de AD. Esta vulnerabilidad es importante porque implica la explotación de las actualizaciones dinámicas de DNS de DHCP, un proceso integral para muchas configuraciones de red. Los investigadores de Akamai han profundizado en los aspectos técnicos de estos ataques , brindando información sobre cómo se pueden ejecutar y los riesgos potenciales que representan para las organizaciones que dependen de Active Directory para su infraestructura de red.

La vulnerabilidad descubierta por los investigadores de Akamai gira en torno a la explotación de las actualizaciones dinámicas de DNS de DHCP en entornos de Microsoft Active Directory. A continuación se muestra un desglose de cómo funciona esta vulnerabilidad y sus implicaciones:

ACTUALIZACIONES DINÁMICAS DE DHCP DNS :

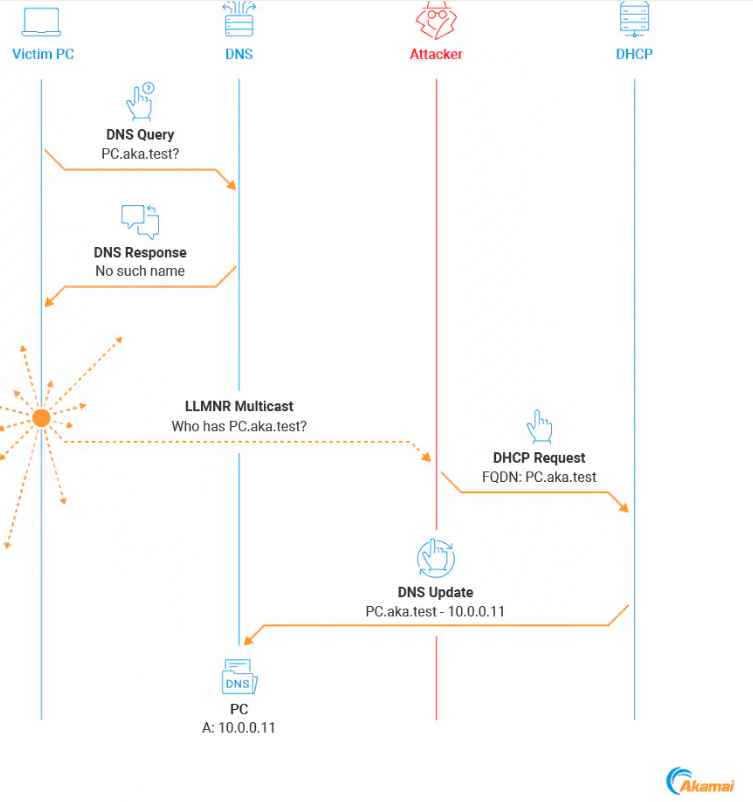

El Protocolo de configuración dinámica de host (DHCP) se usa comúnmente en redes para asignar automáticamente direcciones IP a los dispositivos. En muchas configuraciones, los servidores DHCP también son responsables de actualizar dinámicamente los registros DNS. Aquí es donde reside la vulnerabilidad. El exploit tiene como objetivo el proceso mediante el cual los servidores DHCP actualizan los registros DNS. En un escenario típico, cuando un dispositivo se conecta a una red, el servidor DHCP le asigna una dirección IP y actualiza los registros DNS en consecuencia. Sin embargo, si un atacante puede manipular este proceso de actualización, potencialmente puede redirigir el tráfico de la red o hacerse pasar por otros dispositivos en la red. Active Directory (AD) depende en gran medida de DNS para su funcionamiento. Utiliza DNS para localizar controladores de dominio, administrar servicios y dirigir procesos de autenticación de usuarios y computadoras. Al falsificar registros DNS, un atacante podría redirigir procesos AD a servidores maliciosos, interceptar información confidencial o incluso obtener acceso no autorizado a recursos de la red. El riesgo principal de esta vulnerabilidad es que permite a los atacantes realizar ataques de intermediario o hacerse pasar por servicios de red legítimos. Esto puede provocar violaciones de datos, acceso no autorizado a información confidencial y, potencialmente, un control total sobre el dominio de AD. Detectar este tipo de ataques puede resultar complicado porque las actividades maliciosas pueden aparecer como actualizaciones de DNS legítimas. Esto hace que sea crucial para los administradores de red monitorear de cerca los registros DNS y DHCP para detectar cualquier actividad inusual.

La publicación del blog de Akamai describe varias técnicas de ataque que explotan las actualizaciones dinámicas de DNS de DHCP en entornos de Active Directory:

- DHCP DNS Spoofing : los atacantes crean registros DNS inexistentes utilizando actualizaciones dinámicas de DHCP DNS, redirigiendo el tráfico de red a su máquina. La suplantación de DNS de DHCP implica que un atacante aprovecha el servidor DHCP para crear registros DNS falsos. Imagine un escenario en el que una computadora solicita a la red la dirección de un servidor específico (como pedir direcciones para llegar a una tienda). Normalmente, el servidor DHCP de la red proporciona la dirección correcta. Sin embargo, en este ataque, el hacker engaña al servidor DHCP para que proporcione la dirección del hacker. Entonces, cuando la computadora intenta conectarse a ese servidor, en realidad se conecta con el pirata informático y, sin saberlo, le entrega información confidencial.

- Sobrescribir registros existentes : una técnica en la que los atacantes intentan sobrescribir registros DNS existentes mediante actualizaciones de DHCP. Sobrescribir registros existentes implica que un atacante cambie un registro DNS ya existente para que apunte a su propio sistema. Por ejemplo, digamos que la computadora de una empresa se comunica periódicamente con un servidor llamado “companyserver.com” para obtener actualizaciones. En este ataque, el hacker modifica el registro DNS de “companyserver.com” para que ahora apunte a un servidor controlado por el hacker. La siguiente vez que el ordenador de la empresa intenta ponerse en contacto con “companyserver.com”, se conecta sin saberlo al servidor del hacker, lo que puede comprometer información confidencial.

- Sobrescritura de registros administrada : se dirige específicamente a los registros DNS creados por servidores DHCP, explotando su configuración de propiedad. La sobrescritura de registros administrada implica que un atacante aproveche el hecho de que un servidor DHCP puede crear registros DNS en nombre de los clientes. Por ejemplo, si un dispositivo que no es Windows se une a una red, podría pedirle al servidor DHCP que cree un registro DNS para él. El servidor DHCP, al ser propietario de este registro, puede actualizarlo. Un atacante, al manipular el servidor DHCP, puede sobrescribir este registro con sus propios datos, redirigiendo el tráfico destinado al dispositivo original a un sistema controlado por el atacante.

- Autosobrescritura de DHCP : Implica que el servidor DHCP sobrescriba sus propios registros DNS, redirigiendo el tráfico destinado al servidor al atacante. DHCP Self-Overwrite es un ataque en el que el hacker manipula un servidor DHCP para sobrescribir su propio registro DNS. Por ejemplo, supongamos que un servidor DHCP se llama “networkserver.com” y tiene un registro DNS que apunta a su dirección IP. En un ataque de autosobrescritura, el hacker engaña al servidor DHCP para que actualice su registro DNS de modo que “networkserver.com” ahora apunte a la dirección IP del hacker. Esta redirección podría permitir al pirata informático interceptar o manipular el tráfico destinado al servidor DHCP.

- Sobrescritura arbitraria de DHCP DC : si un servidor DHCP está instalado en un controlador de dominio, los atacantes pueden potencialmente sobrescribir cualquier registro DNS A en la zona DNS integrada de Active Directory. La sobrescritura arbitraria de DHCP DC ocurre cuando un servidor DHCP está instalado en un controlador de dominio (DC) y el atacante lo manipula para sobrescribir cualquier registro DNS en la zona DNS integrada de Active Directory. Por ejemplo, si “companywebsite.com” es un registro DNS en la zona, el atacante puede hacer que el servidor DHCP cambie este registro para que apunte a la IP del atacante. Esto significa que cualquiera que intente acceder a “companywebsite.com” dentro de la red será redirigido al servidor del atacante.

- Eludir mitigaciones : analiza formas de eludir la protección de nombres y otras medidas de seguridad implementadas para evitar modificaciones no autorizadas de registros DNS. Eludir las mitigaciones en este contexto se refiere a eludir las medidas de seguridad implementadas para evitar actualizaciones de DNS no autorizadas. Por ejemplo, un atacante podría aprovechar las debilidades de la función de protección de nombres de los servidores DHCP. La protección de nombres está diseñada para evitar actualizaciones no autorizadas de registros DNS, pero si un atacante puede descubrir el identificador único del cliente (como una dirección MAC), puede hacerse pasar por el cliente y cambiar el registro DNS. Esto podría permitir al atacante redirigir el tráfico de red destinado a un dispositivo legítimo a su propio servidor malicioso.

MITIGACIONES

Las mitigaciones para los ataques de DHCP DNS incluyen deshabilitar las actualizaciones dinámicas de DHCP DNS si no son necesarias, usar credenciales de usuario débiles para las actualizaciones de DNS, habilitar la protección de nombres y evitar el uso del grupo DNSUpdateProxy. Sin embargo, los atacantes pueden eludir estas mitigaciones, como aprovechar la falta de autenticación en las actualizaciones dinámicas de DNS de DHCP o encontrar formas de hacerse pasar por clientes de red legítimos. Akamai recomienda implementar estrategias de mitigación hasta que Microsoft disponga de un parche. Sin embargo, puedes hacer lo siguiente mientras tanto.

- Actualice y parchee los sistemas periódicamente : asegúrese de que todos los sistemas, especialmente aquellos relacionados con los servicios DHCP y DNS, se actualicen y parcheen periódicamente. Esto ayuda a corregir vulnerabilidades conocidas que podrían explotarse.

- Monitorear el tráfico de la red : implemente un monitoreo sólido del tráfico de la red, enfocándose particularmente en las comunicaciones DHCP y DNS. Patrones inusuales o anomalías podrían indicar intentos de explotación.

- Restringir actualizaciones de DNS dinámicas : configure los sistemas para restringir las actualizaciones de DNS dinámicas. Esto se puede hacer permitiendo que sólo los servidores DHCP autorizados actualicen los registros DNS.

- Implementar DNSSEC : Implemente extensiones de seguridad DNS (DNSSEC) para protegerse contra la suplantación de DNS. DNSSEC agrega una capa adicional de seguridad al validar la autenticidad de los datos DNS.

- Controles de acceso mejorados : Fortalezca los controles de acceso a la infraestructura de red crítica. Limitar el acceso a las configuraciones de DHCP y DNS solo a quienes lo requieran puede reducir el riesgo de amenazas internas.

- Auditorías periódicas y controles de cumplimiento : realice auditorías periódicas de las configuraciones de red y controles de cumplimiento para garantizar que las medidas de seguridad estén actualizadas y sean efectivas.

- Capacitación y concientización de los empleados : eduque al personal sobre los riesgos asociados con la suplantación de DNS y la importancia de seguir los protocolos de seguridad.

- Plan de respuesta a incidentes : disponga de un plan de respuesta a incidentes bien definido para abordar rápidamente cualquier infracción o explotación que se produzca.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.