En el entramado interconectado de la tecnología moderna, Bluetooth destaca como un hilo omnipresente y vital. Esta tecnología inalámbrica se ha integrado perfectamente en el tejido de nuestra vida diaria, permitiendo la comunicación entre una gran cantidad de dispositivos, desde teléfonos inteligentes y computadoras portátiles hasta dispositivos portátiles y electrodomésticos inteligentes. Sin embargo, un estudio innovador realizado por investigadores de EURECOM ha puesto de relieve un aspecto crítico que a menudo se da por sentado: la seguridad de las conexiones Bluetooth. La investigación , titulada “BLUFFS: Defensas y ataques secretos futuros y futuros de Bluetooth”, revela una serie de vulnerabilidades que podrían afectar potencialmente a miles de millones de dispositivos en todo el mundo. Esta revelación no sólo cuestiona la solidez de los mecanismos de seguridad de Bluetooth sino que también resalta los crecientes desafíos para salvaguardar las comunicaciones digitales en una era cada vez más dependiente de las tecnologías inalámbricas. A medida que profundizamos en los matices de esta investigación, queda claro que las implicaciones son de gran alcance y afectan tanto la privacidad individual como la seguridad colectiva de nuestro mundo interconectado.

La investigación “BLUFFS: Defensas y ataques de secreto futuros y futuros de Bluetooth” de Daniele Antonioli de EURECOM, presenta un análisis en profundidad de las vulnerabilidades de seguridad en la tecnología Bluetooth, centrándose específicamente en sus garantías de secreto futuro y futuro.

Imagine Bluetooth como un lenguaje especial utilizado por dispositivos como teléfonos inteligentes, computadoras portátiles y auriculares inalámbricos para comunicarse entre sí. Para que estos dispositivos se entiendan entre sí, necesitan un código secreto (como un apretón de manos secreto). Este código secreto se utiliza para iniciar su conversación de forma segura, de modo que nadie más pueda escuchar o pretender ser uno de los dispositivos.

Sin embargo, los investigadores encontraron un problema. Descubrieron que si alguien aprende el código secreto de una sola conversación entre estos dispositivos, también puede descubrir los códigos de conversaciones pasadas y futuras. Es como si alguien viera tu apretón de manos secreto una vez y pudiera usarlo para colarse en tus otras reuniones privadas.

Aquí hay un ejemplo simple: imagine que Alice y Bob usan auriculares Bluetooth para escuchar música desde sus teléfonos. Un día, Eve (una espía) logra descubrir su código secreto para ese día. Con las vulnerabilidades descubiertas en esta investigación, Eve podría usar esta información para escuchar o interferir con las conexiones Bluetooth de Alice y Bob también otros días.

El secreto futuro y futuro son conceptos importantes en el mundo de la seguridad digital, particularmente en sistemas de comunicación como Bluetooth. Analicémoslos en términos simples:

- Secreto directo : imagina que tienes un diario que cierras todos los días con una llave diferente. Si alguien consigue la clave de hoy, sólo podrá leer lo que usted escriba hoy. No pueden leer lo que escribiste en el pasado porque esas entradas estaban bloqueadas con claves diferentes. El secreto hacia adelante es así: incluso si una clave actual (o sesión en el caso de Bluetooth) está comprometida, las comunicaciones pasadas permanecen seguras porque fueron cifradas con claves diferentes.

- Secreto futuro : ahora, piensa en las entradas futuras de tu diario. Si alguien tiene la clave de hoy, no querrás que pueda leer lo que escribirás mañana o en los días siguientes. El secreto futuro garantiza que incluso si la clave actual se ve comprometida, no afectará la seguridad de las comunicaciones futuras. La clave de cada día (o sesión) es única e independiente, por lo que conocer una no ayuda a descifrar las futuras.

En el contexto de Bluetooth, estos conceptos son cruciales para mantener la privacidad en el tiempo. El secreto directo protege los intercambios de datos pasados si una sesión actual se ve comprometida, mientras que el secreto futuro garantiza que romper la seguridad de una sesión no dará acceso a sesiones futuras. La investigación que mencionaste encontró vulnerabilidades en Bluetooth que ponen en peligro estas garantías, lo que significa que si alguien descifra el código de una sesión, podría acceder a comunicaciones pasadas y futuras, lo cual es un gran problema de seguridad.

El estudio presenta seis ataques novedosos, denominados ataques BLUFFS, que rompen el secreto futuro de las sesiones Bluetooth. Estos ataques permiten la suplantación de dispositivos y ataques de intermediario (MitM) entre sesiones al comprometer solo una clave de sesión. Los ataques explotan vulnerabilidades en el estándar Bluetooth relacionadas con la derivación de claves de sesión. Los investigadores también desarrollaron un conjunto de herramientas para ejecutar y detectar estos ataques.

Los ataques BLUFFS explotan varias vulnerabilidades clave en los protocolos de seguridad de Bluetooth, particularmente en cómo maneja la derivación y administración de claves de sesión. A continuación se muestra un desglose de las vulnerabilidades a las que se dirigen estos ataques:

- Derivación de clave de sesión débil : Bluetooth genera claves de sesión basadas en secretos compartidos y algunos otros parámetros. Si este proceso es débil o predecible, los atacantes pueden adivinar o reutilizar claves de sesión, como se ve en los ataques Key GUESSing y Reusing Compromised Session Keys.

- Protecciones de renovación de claves insuficientes : en algunos casos, es posible que Bluetooth no proteja adecuadamente el proceso de actualización de claves de sesión. Esto permite a los atacantes instalar claves antiguas o manipular el proceso de actualización de claves, lo que genera ataques de instalación de claves y actualización de claves.

- Vulnerabilidad a ataques de degradación : los dispositivos Bluetooth pueden negociar qué versión del protocolo utilizar. Si un atacante puede obligar a los dispositivos a utilizar una versión anterior y menos segura, esto hace que el cifrado sea más fácil de romper, como se demostró en el ataque Downgrade.

- Mecanismos de revocación de claves inadecuados : idealmente, una vez que una clave de sesión se ve comprometida o desactualizada, debería revocarse y dejarse inutilizable. Sin embargo, si este mecanismo no es sólido, los atacantes pueden aprovecharlo para reutilizar claves antiguas o volver a claves utilizadas anteriormente, lo que lleva a ataques de regresión de claves.

- Falta de garantías de secreto futuro y futuro : el secreto futuro y futuro requiere que el compromiso de una clave de sesión no afecte la seguridad de sesiones pasadas o futuras. Las vulnerabilidades en la gestión de claves de Bluetooth pueden provocar violaciones de estas garantías, permitiendo a los atacantes acceder a datos de múltiples sesiones con una única clave comprometida.

En general, estas vulnerabilidades surgen de problemas en cómo Bluetooth maneja la generación, actualización y revocación de claves de sesión, así como en cómo negocia protocolos de seguridad. Los ataques BLUFFS demuestran las implicaciones prácticas de estas vulnerabilidades, enfatizando la necesidad de medidas de seguridad más estrictas en las comunicaciones Bluetooth.

La investigación introdujo seis ataques novedosos, conocidos colectivamente como ataques BLUFFS (Bluetooth Low-Energy Forward and Future Secrecy). Estos ataques explotan vulnerabilidades en los mecanismos de seguridad de Bluetooth, particularmente en cómo se derivan y utilizan las claves de sesión. Aquí hay una explicación simplificada de cada ataque con ejemplos:

ATAQUE 1: REUTILIZAR CLAVES DE SESIÓN COMPROMETIDAS

- Explicación : si un atacante aprende la clave de sesión de una sesión de Bluetooth, puede reutilizarla en sesiones futuras.

- Ejemplo : Imagínese si un ladrón consigue una copia de las llaves de su casa. Normalmente, cambiarías las cerraduras, pero en este caso, incluso después de cambiarlas, la llave antigua sigue funcionando. El ladrón puede seguir entrando a tu casa usando la llave vieja.

ATAQUE 2: ATAQUE DE DEGRADACIÓN

- Explicación : este ataque obliga a los dispositivos a utilizar un modo de seguridad más débil, lo que facilita romper el cifrado.

- Ejemplo : es como un ladrón que engaña a su sistema de seguridad para que utilice una cerradura antigua y fácil de abrir en lugar de una moderna y segura.

ATAQUE 3: ATAQUE DE INSTALACIÓN CLAVE

- Explicación : el atacante instala una antigua clave comprometida en una nueva sesión de Bluetooth.

- Ejemplo : Piense en ello como alguien que restablece en secreto la cerradura de su casa a una versión antigua para la que ya tiene una llave.

ATAQUE 4: ATAQUE CLAVE DE ADIVINACIÓN

- Explicación : aquí, el atacante puede adivinar la clave de sesión debido a procesos de generación de claves débiles.

- Ejemplo : Esto es similar a una cerradura que solo tiene unas pocas formas de llave posibles, lo que facilita que un ladrón adivine la forma correcta de la llave.

ATAQUE 5: ATAQUE DE ACTUALIZACIÓN CLAVE

- Explicación : el atacante manipula el proceso de actualización de claves, lo que le permite acceder a las comunicaciones en curso.

- Ejemplo : imagine un espía que encuentra una manera de obtener actualizaciones cada vez que cambia sus códigos de seguridad, permitiéndoles acceso continuo.

ATAQUE 6: ATAQUE CLAVE DE REGRESIÓN

- Explicación : esto implica volver a una clave de sesión anterior utilizada anteriormente, que el atacante ya ha comprometido.

- Ejemplo : Es como un sistema de seguridad que ocasionalmente vuelve a la configuración anterior, y un espía que lo sabe puede aprovechar estos momentos.

Estos ataques muestran que un atacante puede aprovechar las vulnerabilidades en el protocolo Bluetooth para comprometer las sesiones Bluetooth actuales y futuras, lo que plantea riesgos importantes para la privacidad y seguridad de las comunicaciones Bluetooth.

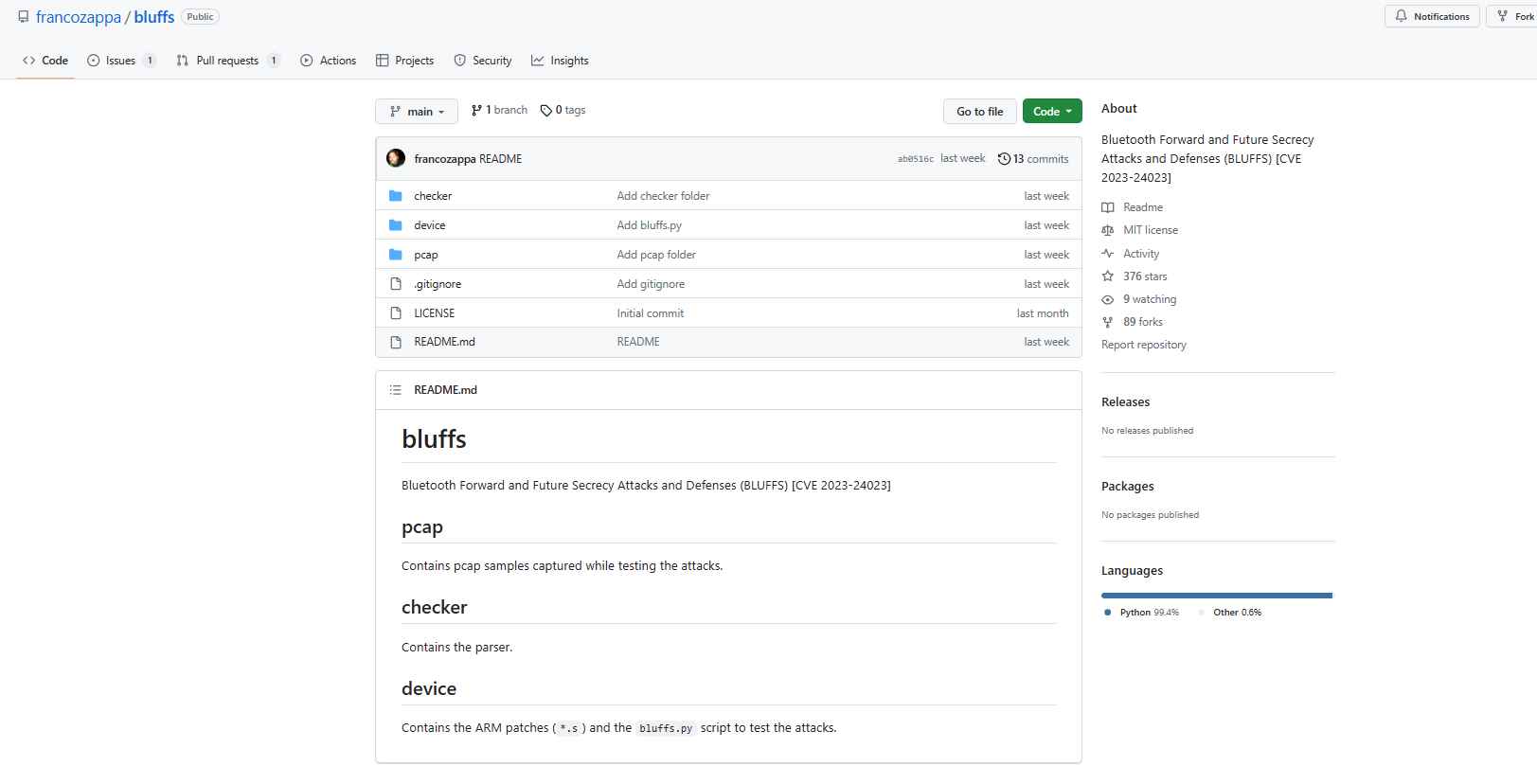

La investigación menciona el desarrollo de un conjunto de herramientas diseñado para ejecutar y detectar los ataques BLUFFS. Aquí hay una explicación simplificada del kit de herramientas y su uso general:

DESCRIPCIÓN GENERAL DEL KIT DE HERRAMIENTAS:

- Propósito : El kit de herramientas fue desarrollado para demostrar la practicidad de los ataques BLUFFS. Está diseñado para explotar las vulnerabilidades identificadas en la seguridad de Bluetooth, apuntando específicamente al proceso de derivación de la clave de sesión.

- Componentes : normalmente, un conjunto de herramientas de este tipo incluiría componentes de software y posiblemente de hardware. El software sería responsable de analizar las comunicaciones Bluetooth, manipular las claves de sesión y posiblemente automatizar los ataques. Los componentes de hardware pueden incluir adaptadores Bluetooth o dispositivos especializados para interceptar y transmitir señales Bluetooth.

USANDO EL KIT DE HERRAMIENTAS:

- Instalación y configuración :

- Instale el software del kit de herramientas en un dispositivo compatible, como una computadora o un dispositivo especializado.

- Configure cualquier hardware necesario, como adaptadores Bluetooth, para interceptar las comunicaciones Bluetooth.

- Identificación de objetivos :

- Identifique los dispositivos Bluetooth que se van a probar. Podría ser cualquier dispositivo que utilice tecnología Bluetooth, como teléfonos inteligentes, auriculares o relojes inteligentes.

- Establezca una conexión o intercepte una conexión existente entre dispositivos Bluetooth.

- Ejecutar ataques :

- Utilice el kit de herramientas para realizar uno o más ataques BLUFFS. Por ejemplo, intentar reutilizar una clave de sesión comprometida, realizar un ataque de degradación para obligar a los dispositivos a utilizar un cifrado menos seguro o manipular el proceso de actualización de la clave.

- Monitoree las respuestas de los dispositivos objetivo para evaluar la efectividad del ataque.

- Detección y Análisis :

- El conjunto de herramientas también puede incluir funciones para detectar si un dispositivo Bluetooth es vulnerable a estos ataques.

- Analice los datos recopilados durante el ataque para comprender cómo se aprovechó la vulnerabilidad y el impacto potencial.

- Informes y mitigación :

- Documente los hallazgos y, si corresponde, infórmelos a los fabricantes del dispositivo o desarrolladores de software.

- Utilice los conocimientos adquiridos para proponer mejoras o parches de seguridad.

EVALUACIÓN DE IMPACTO

Las revelaciones del estudio “BLUFFS: Bluetooth Forward and Future Secrecy Attacks and Defenses” tienen profundas implicaciones que resuenan mucho más allá de los límites de la investigación académica y afectan a una amplia gama de dispositivos habilitados para Bluetooth en todo el mundo. Esta sección evalúa el impacto potencial de las vulnerabilidades descubiertas en los usuarios, las industrias y el panorama tecnológico más amplio.

- Privacidad y seguridad del usuario : el centro de la preocupación es la privacidad y seguridad de miles de millones de usuarios individuales. Las vulnerabilidades permiten a los atacantes interceptar, escuchar o manipular las comunicaciones Bluetooth. Esto significa que las conversaciones personales, las transferencias de datos e incluso los comandos de control de los dispositivos podrían verse comprometidos, lo que provocaría una violación significativa de la privacidad y un posible fraude financiero.

- Impacto en las industrias : las industrias que dependen en gran medida de la tecnología Bluetooth, como la electrónica de consumo, la automoción y la atención sanitaria, podrían enfrentar graves repercusiones. En el sector sanitario, por ejemplo, el compromiso de Bluetooth podría afectar a dispositivos como monitores inalámbricos de pacientes o bombas de insulina, planteando riesgos directos para la salud y la seguridad del paciente.

- Confianza en las tecnologías inalámbricas : El estudio sacude la confianza fundamental en la seguridad de las tecnologías inalámbricas. Bluetooth ha sido un símbolo de comunicación inalámbrica segura y estas vulnerabilidades podrían generar un escepticismo más amplio y una reevaluación de otros estándares de comunicación inalámbrica.

- Ramificaciones económicas : la posible explotación de estas vulnerabilidades podría provocar pérdidas económicas importantes. Esto incluye costos relacionados con actualizaciones de seguridad, retiros de productos o incluso acciones legales de las partes afectadas. La confianza de los consumidores en los productos también podría verse afectada, lo que afectaría las ventas y la reputación empresarial.

- Futuro de la tecnología Bluetooth : el impacto a largo plazo en el desarrollo y la adopción de la tecnología Bluetooth es una consideración crítica. Podría haber una presión para protocolos de seguridad más rigurosos o un cambio hacia tecnologías alternativas si Bluetooth se considera demasiado vulnerable.

- Alcance global del impacto : Dada la ubicuidad global de los dispositivos habilitados para Bluetooth, el impacto trasciende las fronteras geográficas. Esto hace que el problema no sea sólo una cuestión local o regional, sino una preocupación de seguridad global, que requiere cooperación y soluciones internacionales.

En resumen, el impacto de estas vulnerabilidades es vasto y multifacético y afecta a usuarios individuales, industrias, aspectos económicos y la trayectoria futura de la propia tecnología inalámbrica. Subraya la necesidad de respuestas inmediatas e integrales de las partes interesadas de todo el espectro para abordar estos desafíos de seguridad.

SOLUCIONES PROPUESTAS Y PASOS FUTUROS

A la luz de las importantes vulnerabilidades descubiertas en los protocolos de seguridad de Bluetooth, es imperativo proponer soluciones sólidas y delinear pasos futuros para mitigar estos riesgos. El equipo de investigación detrás del estudio “BLUFFS: Bluetooth Forward and Future Secrecy Attacks and Defenses” proporciona un plan para mejorar la seguridad de Bluetooth:

- Gestión de claves mejorada : es fundamental implementar mecanismos más sólidos para generar, actualizar y revocar claves de sesión. Esto incluye la adopción de algoritmos que garanticen el secreto futuro y futuro, evitando así que las claves comprometidas afecten a otras sesiones.

- Actualizaciones de protocolo : El Grupo de Interés Especial de Bluetooth (SIG), que supervisa el desarrollo de estándares de Bluetooth, debería considerar revisar el protocolo de Bluetooth para abordar las vulnerabilidades identificadas. Esto podría incluir la integración de métodos de intercambio de claves más seguros y la mejora de la resistencia del protocolo a los ataques de degradación.

- Auditorías de seguridad periódicas : las evaluaciones y auditorías de seguridad continuas del protocolo Bluetooth son esenciales. Esto ayudará a identificar nuevas vulnerabilidades que surjan y a garantizar que el protocolo evolucione para contrarrestar las amenazas emergentes.

- Conciencia y educación : es crucial crear conciencia entre los fabricantes, desarrolladores y usuarios sobre estas vulnerabilidades y la importancia de las actualizaciones de seguridad. Educar a las partes interesadas sobre las prácticas seguras de Bluetooth puede desempeñar un papel vital en la mitigación de los riesgos.

- Esfuerzos colaborativos para la seguridad : es importante fomentar la colaboración entre el mundo académico, la industria y los organismos reguladores para abordar estos desafíos de seguridad. Este enfoque colaborativo puede conducir a soluciones de seguridad más sólidas e integrales.

- Investigación y desarrollo futuros : Es vital invertir en más investigaciones para explorar medidas de seguridad avanzadas para Bluetooth y otras tecnologías inalámbricas. Esto incluye el desarrollo de nuevas técnicas de cifrado, mecanismos seguros de intercambio de claves y métodos para garantizar la privacidad y la integridad de las comunicaciones inalámbricas.

CONCLUSIÓN

El estudio “BLUFFS” sirve como una llamada de atención sobre las vulnerabilidades inherentes a una tecnología que se ha convertido en la piedra angular de nuestra vida digital. El impacto de estas vulnerabilidades se extiende a diversas esferas, desde la privacidad individual hasta los panoramas económicos y tecnológicos globales. Sin embargo, los desafíos conllevan oportunidades: la oportunidad para que la comunidad tecnológica se una para fortalecer la seguridad de Bluetooth y la oportunidad de reevaluar y fortalecer nuestro enfoque hacia la seguridad de las comunicaciones inalámbricas en su conjunto. A medida que avancemos, los esfuerzos colaborativos de investigadores, líderes de la industria y organismos reguladores serán fundamentales para recorrer el camino hacia un futuro digital más seguro. En este viaje, la vigilancia, la innovación y la cooperación serán nuestros principios rectores, garantizando que nuestro mundo interconectado siga siendo funcional y seguro.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.