La Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) ha señalado recientemente dos vulnerabilidades críticas en los productos de seguridad de redes de Cisco, lo que ha provocado la atención urgente de los profesionales de TI de todo el mundo. Estas vulnerabilidades, identificadas como CVE-2024-20353 y CVE-2024-20359, afectan al software Cisco Adaptive Security Appliance (ASA) y al software Cisco Firepower Threat Defense (FTD), y se ha descubierto que se explotan activamente.

DESCRIPCIÓN GENERAL DE LAS VULNERABILIDADES

CVE-2024-20353

Gravedad: Alta

Esta vulnerabilidad representa un riesgo significativo ya que permite un ataque de denegación de servicio (DoS) que puede escalarse a la ejecución remota de código. La falla se encuentra en los servidores web VPN y de administración de las plataformas Cisco ASA y FTD. Permite a los atacantes enviar paquetes HTTP especialmente diseñados que podrían saturar el sistema, provocando una condición DoS en la que los usuarios legítimos no pueden acceder a los recursos de la red. En el peor de los casos, esto también podría permitir que un atacante ejecute código arbitrario en el sistema afectado.

CVE-2024-20359

Gravedad: Alta

La segunda vulnerabilidad se refiere a una falla de escalada de privilegios que explota una capacidad heredada en la función de precarga del cliente VPN de los mismos productos de Cisco. Este problema podría permitir que un atacante remoto autenticado ejecute código arbitrario en un dispositivo afectado con privilegios elevados, potencialmente apoderándose del sistema.

IMPACTO Y EXPLOTACIÓN

El Centro Canadiense de Seguridad Cibernética ha emitido un aviso crítico sobre las actividades cibernéticas maliciosas en curso dirigidas a las VPN de Cisco Adaptive Security Appliance (ASA). Este informe, que también incluye información del Centro Australiano de Seguridad Cibernética de la Dirección de Señales de Australia y del Centro Nacional de Seguridad Cibernética del Reino Unido, detalla un sofisticado esfuerzo de espionaje por parte de actores patrocinados por el estado.

DESGLOSE TÉCNICO

Las actividades cibernéticas se centran principalmente en explotar las vulnerabilidades en los dispositivos Cisco ASA, particularmente aquellos que ejecutan las versiones de firmware ASA 9.12 y 9.14. Los actores maliciosos han estado explotando estas vulnerabilidades para establecer acceso no autorizado a través de sesiones WebVPN, un tipo de servicio SSLVPN sin cliente, que les permite ejecutar cargas útiles maliciosas de forma remota.

TÉCNICAS E INDICADORES MALICIOSOS

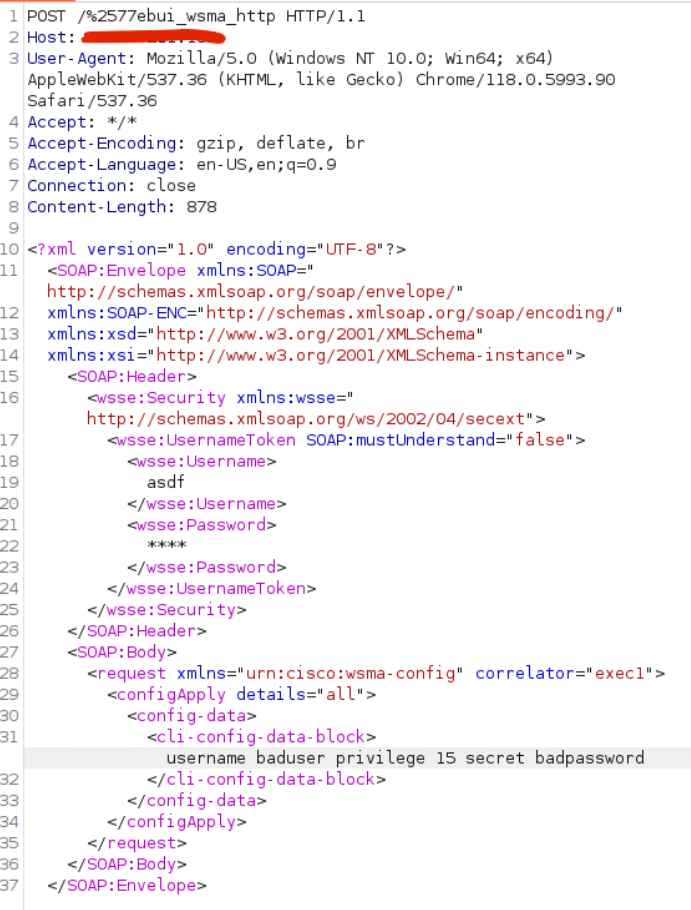

Los atacantes han empleado técnicas avanzadas como el uso de webshells persistentes e implantes en memoria, identificados específicamente como LINE RUNNER y LINE DANCER. LINE RUNNER es un webshell basado en Lua que apunta a la funcionalidad de personalización de Cisco ASA WebVPN y utiliza múltiples técnicas de evasión para evitar la detección. LINE DANCER, por otro lado, es un cargador de código shell que procesa cargas útiles maliciosas para ejecutar comandos del sistema en el dispositivo comprometido.

ACTIVIDADES CLAVE:

- Exfiltración de configuraciones de dispositivos: se han observado comandos maliciosos que facilitan la extracción no autorizada de configuraciones de dispositivos.

- Manipulación del registro de dispositivos y redes: para ofuscar sus actividades, los atacantes han manipulado las capacidades de monitoreo de redes y registros de dispositivos.

- Modificación de la configuración de autenticación: se han realizado cambios en la configuración de autenticación, autorización y contabilidad para permitir el acceso a dispositivos controlados por actores específicos dentro de los entornos específicos.

EXPLOTAR POC

En una esclarecedora publicación de Horizon3.ai, se examinan meticulosamente las vulnerabilidades de ciberseguridad de Cisco IOS XE, específicamente CVE-2023-20198. Esta vulnerabilidad afecta el sistema operativo de red de Cisco (IOS XE) y tiene implicaciones importantes debido a su potencial de explotación en la naturaleza. La inmersión profunda en CVE-2023-20198 ofrece un análisis integral y una prueba de concepto (POC) que describe los posibles vectores de ataque y la gravedad del impacto en los sistemas afectados.

DESGLOSE TÉCNICO

CVE-2023-20198 es una vulnerabilidad crítica que podría permitir a los atacantes ejecutar código remoto con privilegios elevados. La vulnerabilidad surge de una validación insuficiente de la entrada proporcionada por el usuario en las funciones de procesamiento de paquetes del software. Esta falla podría permitir a un atacante enviar paquetes especialmente diseñados al dispositivo afectado, lo que podría permitir la ejecución de código arbitrario sin la necesidad de la interacción del usuario.

VECTORES DE ATAQUE Y EXPLOTACIÓN

El análisis detallado de Horizon3.ai identifica varios vectores de ataque probables que podrían utilizarse para explotar esta vulnerabilidad. Uno de esos métodos implica manipular el tráfico que pasa a través del dispositivo, donde los paquetes maliciosos podrían desencadenar la vulnerabilidad si no se implementan las medidas de seguridad adecuadas. La prueba de concepto proporcionada por Horizon3.ai demuestra el proceso de explotación y brinda a los profesionales de la seguridad un ejemplo práctico para ayudarlos a comprender y mitigar el riesgo.

MITIGACIÓN Y RECOMENDACIONES

En respuesta a estas amenazas, Cisco lanzó parches para abordar ambas vulnerabilidades. CISA ha instado a todos los usuarios y administradores de Cisco ASA y FTD a aplicar estas actualizaciones de inmediato para mitigar el riesgo de explotación. Los parches y actualizaciones están disponibles en el portal de seguridad oficial de Cisco junto con instrucciones de instalación detalladas.

Además, se recomienda a las organizaciones que realicen análisis de vulnerabilidades y pruebas de penetración con regularidad para detectar y rectificar posibles debilidades de seguridad en su infraestructura de red. Establecer un ciclo de actualización de rutina para los dispositivos de seguridad y capacitar al personal sobre las mejores prácticas de seguridad también son pasos cruciales para defenderse contra estas y otras amenazas de ciberseguridad.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.