La Agencia de Seguridad Nacional (NSA), la Oficina Federal de Investigaciones ( FBI ) y los Cinco Ojos (Five Eyes) de una variedad de naciones se unieron para escribir un informe que acaba de ser publicado por la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) .

El documento ofrece una comprensión integral de las vulnerabilidades y exposiciones comunes (CVE) que los actores de amenazas comúnmente aprovecharon.

Según la investigación, los actores de amenazas se han basado en vulnerabilidades de software obsoletas con el fin de explotar el software en lugar de las que se han informado últimamente. La mayoría de los ataques se dirigían a sistemas conectados a Internet sin parches que eran vulnerables porque carecían de actualizaciones de seguridad.

Las vulnerabilidades explotadas en el año 2022

Dos años después de su primera divulgación pública en 2022, se descubrió que los actores de amenazas ya estaban explotando vulnerabilidades conocidas. La mayoría de las vulnerabilidades que se explotaron contenían un código de prueba de concepto (PoC) al que podía acceder el público.

Sin embargo, el parcheo oportuno de estas vulnerabilidades minimizará las actividades de los actores de amenazas, lo que dará como resultado que los actores malintencionados pasen a un procedimiento que lleva más tiempo (como realizar operaciones de la cadena de suministro de software o usar un exploit de día cero).

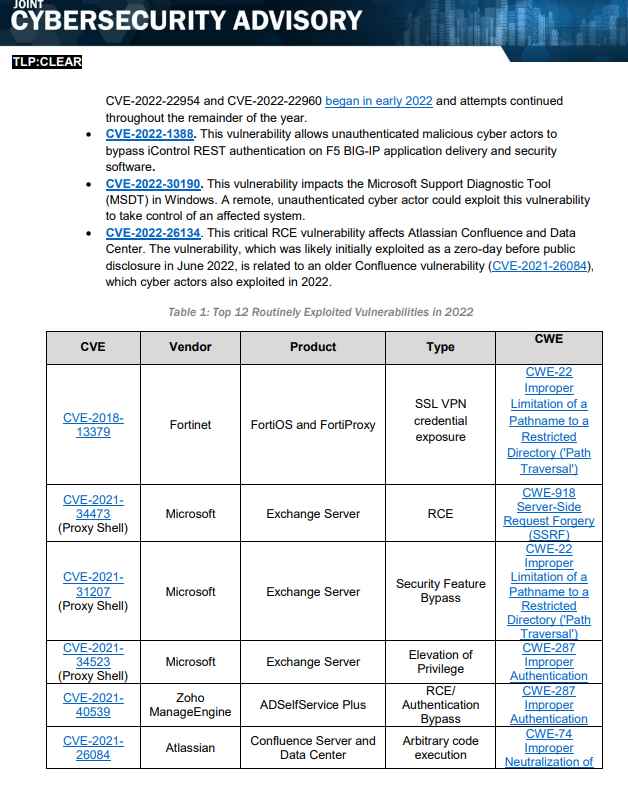

Las vulnerabilidades más explotadas

CVE-2018-13379, una vulnerabilidad que afectó a las VPN SSL de Fortinet, fue la que más se utilizó para explotar el problema en 2022. Además, esta vulnerabilidad fue una de las más abusadas tanto en el año 2020 como en el año 2021.

Esta vulnerabilidad no ha sido abordada por muchas empresas, lo que deja espacio adicional para que los actores hostiles se aprovechen de ella.

Las dos vulnerabilidades de Atlassian, CVE-2021-26084 (que permitía la ejecución de código arbitrario) y CVE-2022-26134 (que permitía la ejecución de código remoto), se explotaron principalmente en el año 2022. El Confluence Server y el Data Center son responsables de ambos.

En 2022, las vulnerabilidades como CVE-2021-31207, CVE-2021-34473 y CVE-2021-34523 se explotaron regularmente y se pudieron encontrar en los servidores de correo electrónico de Microsoft Exchange. Un actor de amenazas podría potencialmente ejecutar código arbitrario si explotara alguna de estas vulnerabilidades, que se conocen colectivamente como ProxyShell.

CVE-2022-22954 y CVE-2022-22960 fueron las dos fallas en los productos de VMware que los actores de amenazas se enfocaron en explotar más. Estos defectos estaban presentes en VMware Workspace ONE Access, Identity Manager y otros productos de VMware.

Estos defectos se conocían como ejecución remota de código (RCE), escalada de privilegios (PE) y autenticación.

Además, la Asociación de la Industria de Seguridad Informática (CISA) ha hecho pública una lista de 42 vulnerabilidades que a menudo fueron explotadas por actores de amenazas pero que muchas organizaciones diferentes no han reparado.

Se recomienda encarecidamente a los usuarios de los productos en cuestión que actualicen su software a la versión parcheada más reciente para protegerse contra la explotación por parte de actores malintencionados.

Mantener un registro actualizado de los parches y versiones de software más recientes que están instalados y operativos dentro de una empresa es una mejor práctica recomendada.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.