Vulnerabilidad Zero-Day en Atlassian Confluence: CVE-2023-22515

Atlassian Confluence ha sido recientemente objetivo de atacantes externos que explotan una vulnerabilidad zero-day, identificada como CVE-2023-22515. Este fallo crítico ha sido observado en la naturaleza, afectando a las instancias de Confluence Data Center y Server. La vulnerabilidad permite a los atacantes crear cuentas de administrador no autorizadas, proporcionándoles acceso a instancias sensibles de Confluence.

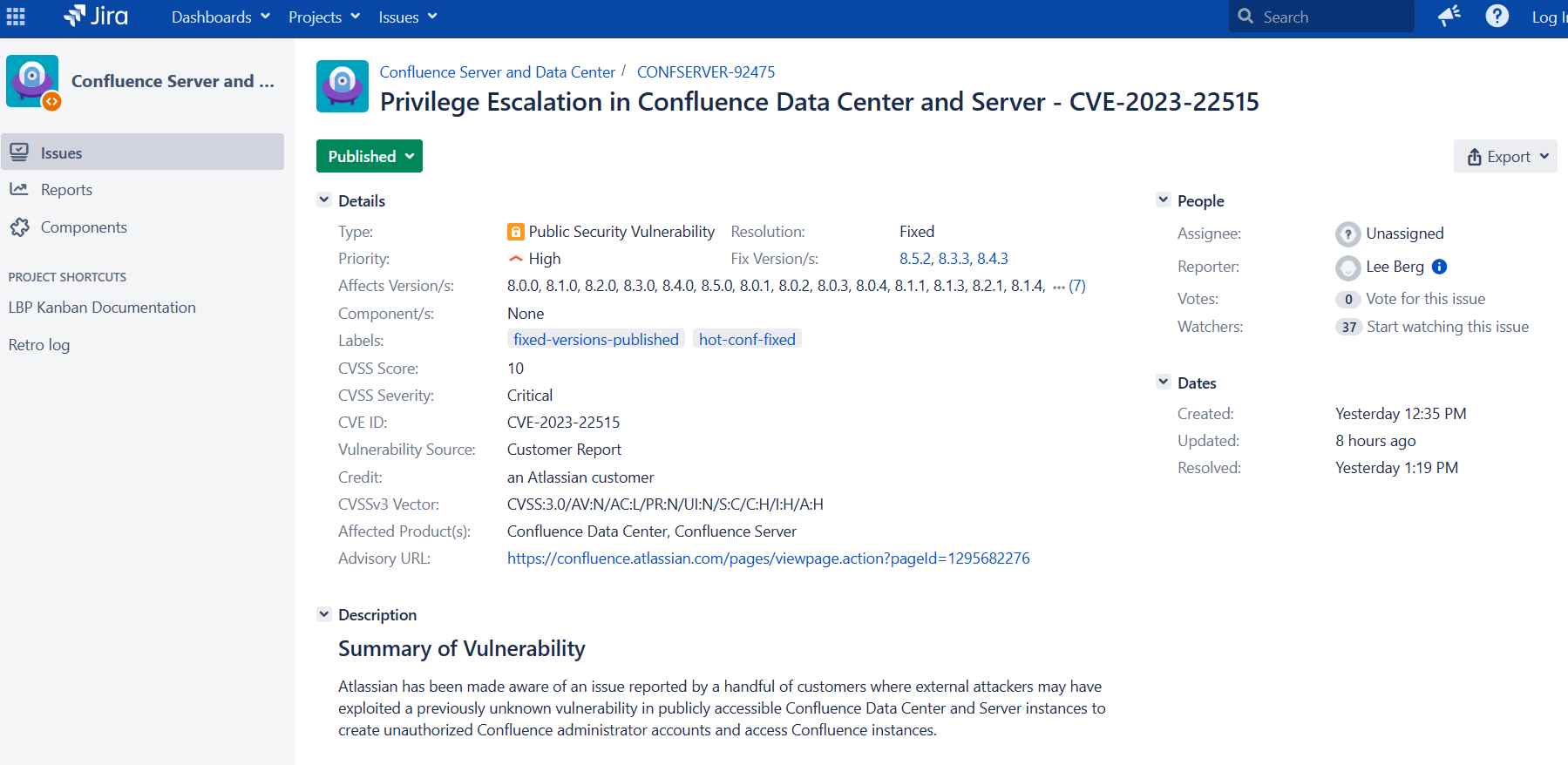

Detalles de la Vulnerabilidad

Resumen

CVE-2023-22515 es una vulnerabilidad crítica de escalado de privilegios que afecta a los productos Atlassian Confluence Data Center y Server instalados localmente. El fallo ha sido explotado en un número limitado de casos, requiriendo parches o mitigación urgente por parte de las organizaciones afectadas.

Análisis Técnico

La vulnerabilidad es un fallo zero-day de escalado de privilegios que permite a los atacantes exitosos crear cuentas de administrador, otorgándoles acceso a instancias de Confluence. Atlassian ha asignado un nivel de gravedad que varía de 9.0 a 10.0 a esta vulnerabilidad, subrayando su naturaleza crítica.

Versiones Afectadas

Las versiones de Confluence Data Center y Server desde la 8.0.0 hasta la 8.5.1 están afectadas. Sin embargo, las versiones anteriores a la 8.0.0 no son susceptibles a esta vulnerabilidad. Es crucial que las organizaciones que utilizan estas versiones actualicen sus instancias lo antes posible para protegerse contra posibles explotaciones.

Pasos de Mitigación

Para las organizaciones que no pueden actualizar de inmediato, Atlassian recomienda restringir el acceso externo a la red a las instancias afectadas como medida provisional. Además, se pueden mitigar los vectores de ataque conocidos bloqueando el acceso a los puntos finales /setup/* en las instancias de Confluence. Esto se puede lograr a nivel de red o mediante cambios específicos en los archivos de configuración de Confluence.

Indicadores de Compromiso

Las organizaciones deben estar vigilantes y monitorear los siguientes indicadores de compromiso:

- Miembros inesperados en el grupo confluence-administrators.

- Cuentas de usuario recién creadas que no fueron autorizadas.

- Solicitudes a /setup/*.action en los registros de acceso a la red.

- Presencia de /setup/setupadministrator.action en mensajes de excepción en el atlassian-confluence-security.log en el directorio principal de Confluence.

Solución

Atlassian ha lanzado parches para las versiones afectadas e insta a las organizaciones a aplicar estos arreglos lo antes posible. Las versiones corregidas incluyen:

- Confluence Data Center y Server 8.3.3 o posterior.

- Confluence Data Center y Server 8.4.3 o posterior.

- Confluence Data Center y Server 8.5.2 (lanzamiento de soporte a largo plazo) o posterior.

Conclusión

La explotación de CVE-2023-22515 en Atlassian Confluence Data Center y Server subraya la importancia de aplicar parches a tiempo y estar vigilantes en el monitoreo de indicadores de compromiso. Se aconseja a las organizaciones que actualicen a las versiones corregidas proporcionadas por Atlassian o implementen los pasos de mitigación recomendados para protegerse contra esta vulnerabilidad crítica.

.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.