El 6 de diciembre de 2022 CloudSEK anunció que la empresa había sido objeto de un ciberataque. El equipo de investigación interna descubrió durante el curso de su investigación sobre la causa principal del evento que el actor de amenazas obtuvo acceso a la cuenta de Jira de un empleado al aprovechar las cookies de sesión de Jira que estaban contenidas en los registros de ladrones que se vendían en la web oscura.

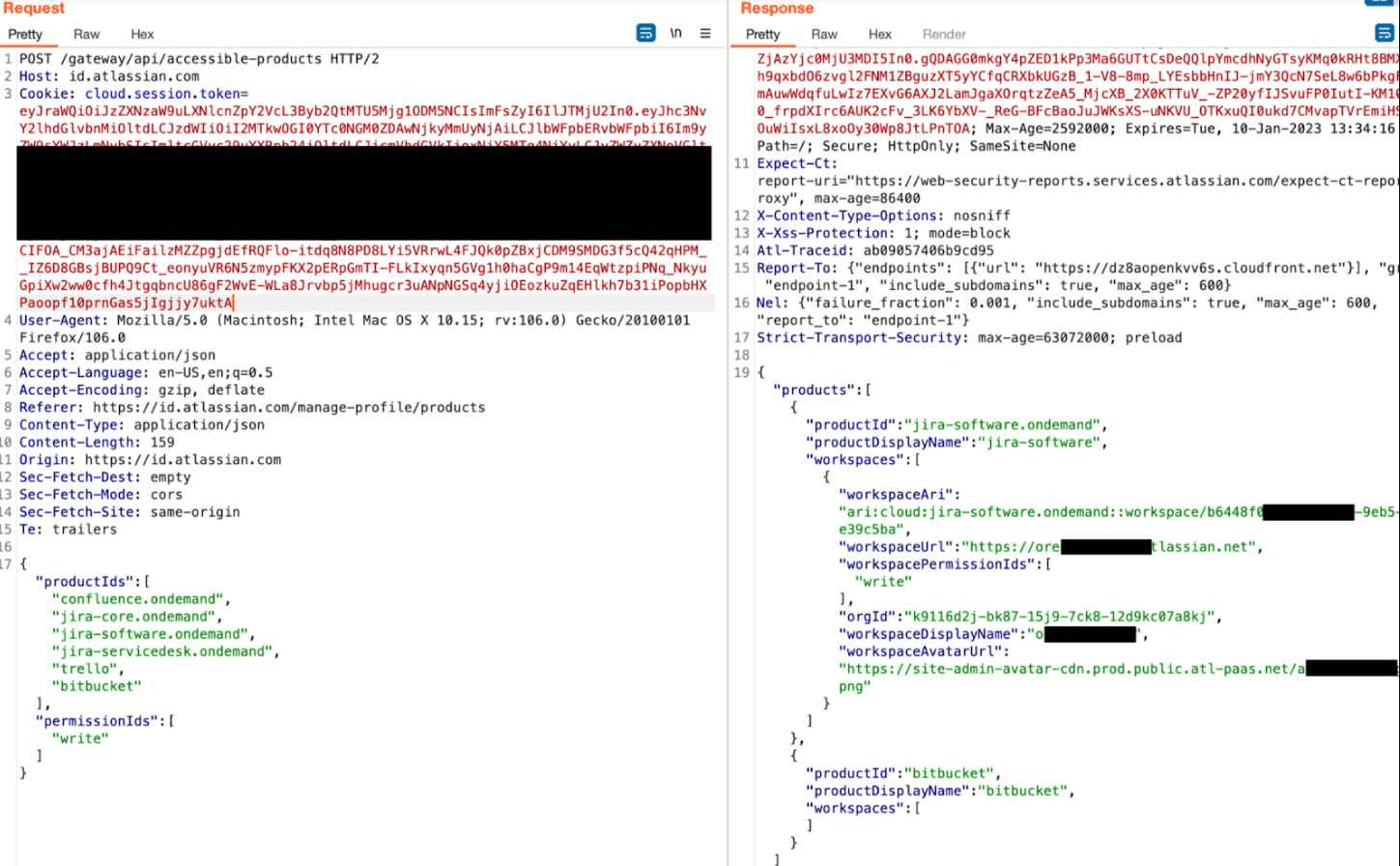

Después de realizar una investigación adicional, se descubrió que las cookies no se invalidan para los productos de Atlassian (Jira, Confluence y BitBucket) incluso si se cambia la contraseña y se habilita la 2FA (autenticación de dos factores). El periodo de validez de las cookies es de treinta días por lo que aunque se cambie la contraseña, las cookies seguirán siendo válidas. Solo dejarán de ser válidos después de que el usuario cierre la sesión o después de que hayan pasado treinta días.

Hemos enviado esta información a Atlassian y han reconocido que existe una vulnerabilidad y están intentando encontrar una solución.

Investigadores de CloudSEK han descubierto que esta vulnerabilidad permite a un atacante hacerse con el control de las cuentas de Jira de cientos de empresas. Según nuestros hallazgos hay más de 1 282 859 máquinas comprometidas y 16 201 cookies de Jira disponibles para comprar en mercados ubicados en la dark web. Además más de 2937 máquinas hackeadas y 246 conjuntos de credenciales de Jira se han hecho públicos solo durante el último mes. En los últimos tres meses hemos encontrado al menos una computadora perteneciente a una organización Fortune 1000 que ha sido hackeada. Esto solo tiene en cuenta sus dominios principales y no tiene en cuenta sus filiales.

Los productos de Atlassian se utilizan ampliamente en todo el mundo. La empresa tiene más de 10 millones de usuarios repartidos en 180 000 empresas, incluido el 83 % de Fortune 500. Además, los actores malintencionados están aprovechando agresivamente esta vulnerabilidad para hackear cuentas empresariales de Jira.

Incluso con la autenticación de dos factores (2FA) las cookies de Atlassian robadas pueden dar lugar a un acceso no autorizado a la cuenta.

Aunque se cambie la contraseña y se active la autenticación de dos factores el análisis realizado por CloudSEK revela que las cookies asociadas a los productos de Atlassian se siguen utilizando durante un periodo de treinta días. Por lo tanto los actores de amenazas pueden usar cookies robadas para restaurar sesiones de Jira, Confluence, Trello o BitBucket incluso si no tienen acceso a la OTP o PIN de MFA. Las cookies dejan de ser válidas 30 días después de configurarse o cuando el usuario cierra sesión en su cuenta, lo que suceda primero.

Debido a que los tokens son necesarios para usar esto y obtener acceso a los sistemas, es una preocupación reconocida, pero la mayoría de las empresas no consideran que esté dentro del alcance de los informes de seguridad. Esto se debe a que se necesitan tokens. Hay más vulnerabilidades como XSS, que pueden explotarse para obtener tokens y los informes de seguridad deben tener en cuenta estas vulnerabilidades. A pesar de esto, el uso de ingeniería social no está permitido durante los compromisos de Bug Bounty; no obstante, tanto la explotación de malware como el volcado de información, como las cookies, requieren el uso de ingeniería social.

Por otro lado, no es una tarea demasiado difícil para los actores de amenazas obtener estos tokens en este momento. El robo de cookies se ha convertido en una rutina como resultado del aumento en la cantidad de esfuerzos para infiltrarse en dispositivos, infracciones y volcados de contraseñas. Y uno puede simplemente buscar una corporación, comprar sus registros e identificar tokens adecuados para obtener acceso a sus sistemas internos. Además, se pueden comprar galletas y hay un mercado para ellas.

Para secuestrar una sesión con productos de Atlassian, todo lo que se necesita es un solo token web JSON (JWT), que se indica mediante la propiedad cloud.session.token. Los tokens web JSON, o tokens JWT, emitidos por Atlassian incluyen la dirección de correo electrónico del usuario codificada dentro de la cookie. Como resultado, es sencillo determinar con qué usuario se debe asociar la cookie.

Intervenciones para reducir el impacto

En aras de la seguridad, se debe recordar periódicamente al personal que cierre la sesión de las aplicaciones críticas.

Hasta que Atlassian publique una solución debe reducir la cantidad de tiempo que los productos de Atlassian pueden permanecer inactivos accediendo al área Seguridad > Reglas de autenticación en admin.atlassian.com.

Implemente el tiempo de espera de sesión inactiva para garantizar reinicios de sesión.

Mantenga la vigilancia en los foros de delitos cibernéticos en busca de las estrategias más recientes utilizadas por los actores de amenazas.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.