Un par de vulnerabilidades parcheadas en Jira Align podrían, en el “peor de los casos”, ser combinadas por usuarios maliciosos con pocos privilegios para apuntar a la infraestructura de la nube de Atlassian, advierte un investigador de seguridad.

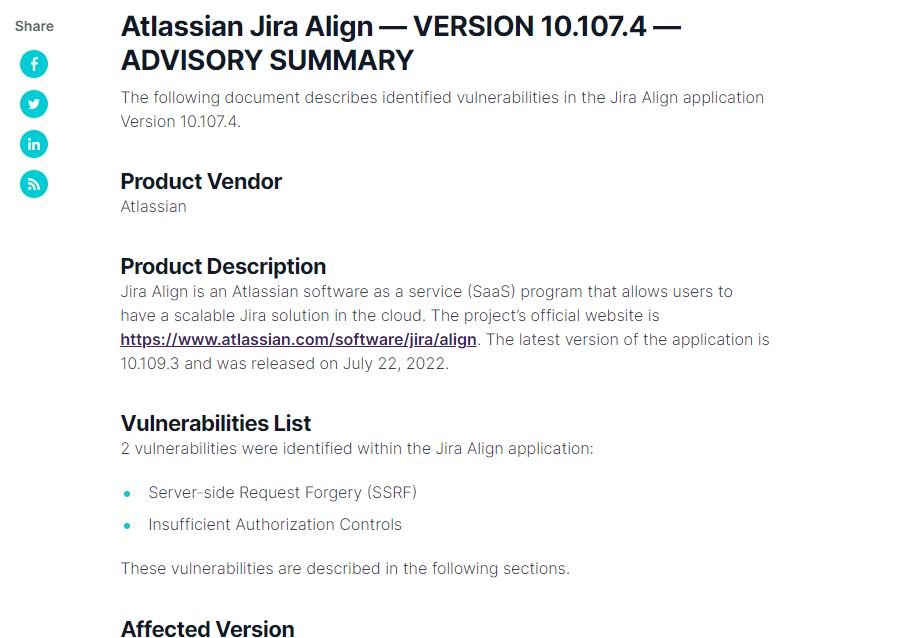

Jira Align es una plataforma de software como servicio (SaaS) a través de la cual las empresas pueden escalar sus implementaciones de Atlassian Jira, la aplicación de gestión de proyectos y seguimiento de errores enormemente popular, en la nube.

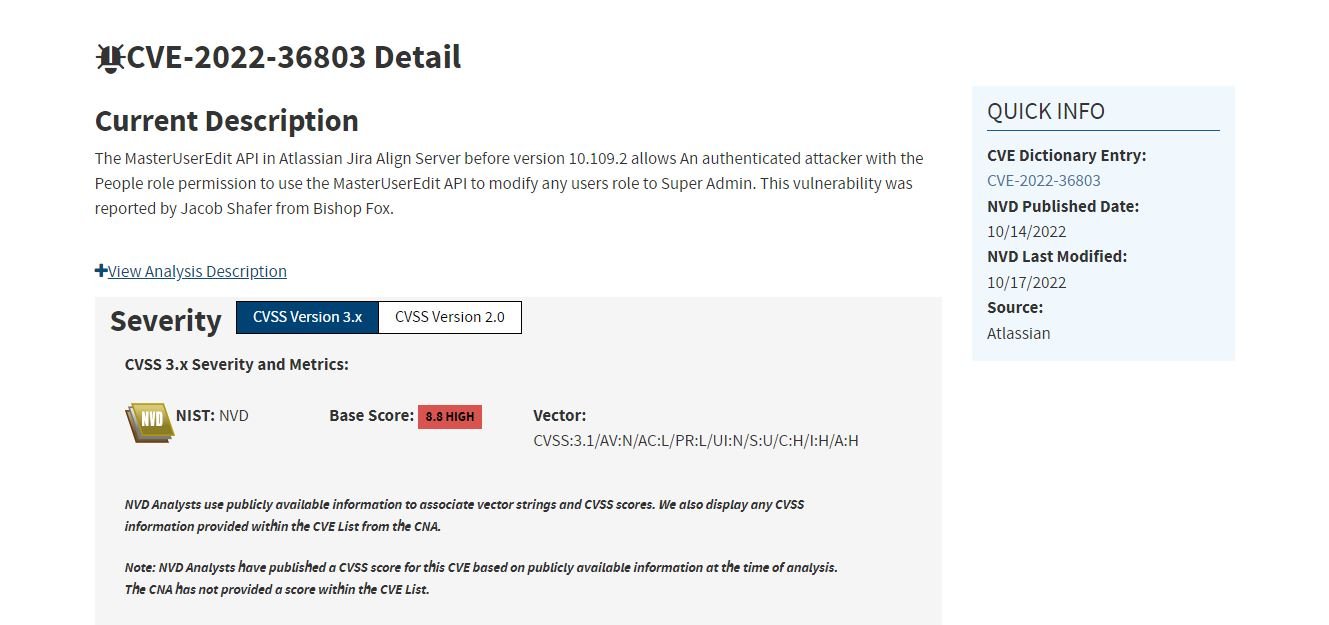

Un investigador de seguridad de Bishop Fox encontró una vulnerabilidad en los controles de autorización de alta gravedad (CVSS 8.8) que permite a los usuarios con el permiso de ‘personas’ elevar su privilegio, o el de cualquier otro usuario, a ‘superadministrador’ a través de la API MasterUserEdit (CVE-2022 -36803).

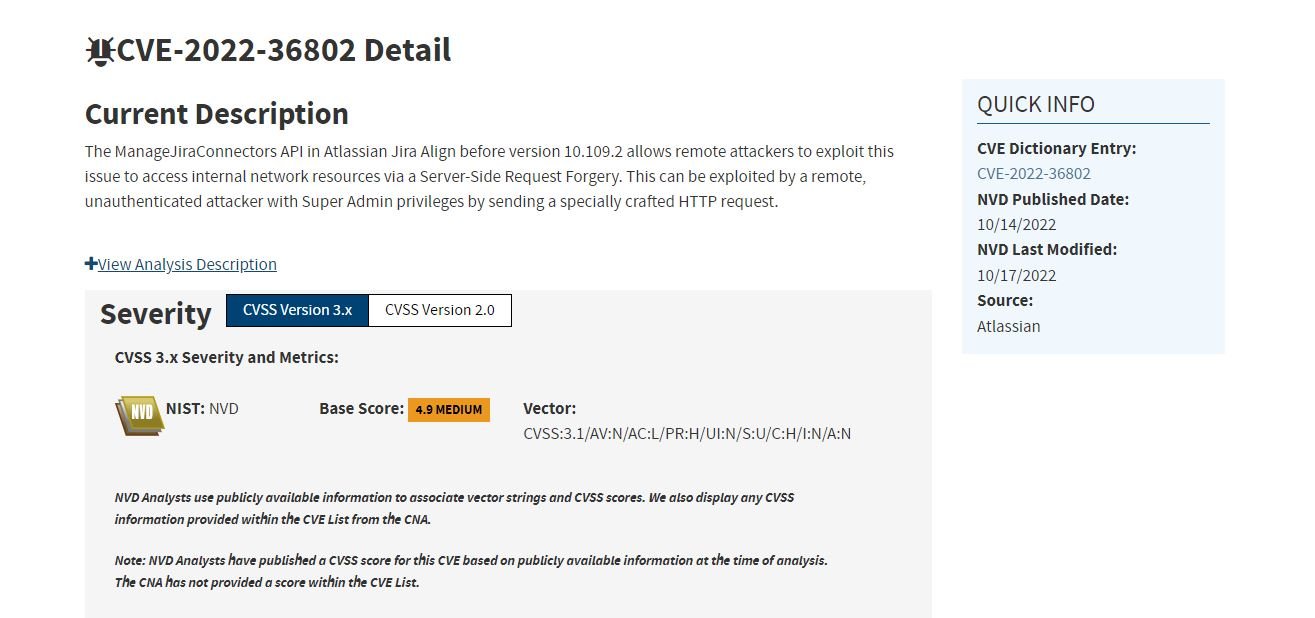

Posteriormente, el abuso de un error de falsificación de solicitud del lado del servidor (SSRF) de gravedad media (CVSS 4.9) (CVE-2022-36802) podría hacer que los atacantes recuperaran las credenciales de AWS de la cuenta de servicio de Atlassian que implementó la instancia de Jira Align.

Permisos desalineados

Los superadministradores pueden, entre otras cosas, modificar las conexiones de Jira, restablecer las cuentas de usuario y modificar la configuración de seguridad, dijo Jake Shafer, consultor senior de seguridad de Bishop Fox.

Los atacantes también podrían acceder a “todo lo que el cliente de SaaS tenía en su implementación de Jira (o simplemente desconectarlo todo, pero espero que haya algunas copias de seguridad en ese caso)”, dijo a The Daily Swig.

“Según mi experiencia en pruebas de penetración, eso podría ser todo, desde credenciales e información del cliente hasta detalles sobre vulnerabilidades sin parches en sus propias aplicaciones y software.

Póngase al día con las últimas noticias de seguridad en la nube

“Si bien, por una buena razón, mis pruebas se detuvieron en el borde de la infraestructura de Atlassian, en las condiciones adecuadas (aprovechar el SSRF) potencialmente significa obtener acceso a otros datos del cliente a través del movimiento lateral o ascendente a través de la infraestructura de AWS de Atlassian.

“Dado que Atlassian proporciona inquilinos en la nube a estos clientes, obtener acceso a la infraestructura del proveedor de SaaS en sí es prácticamente el peor de los casos”.

Las vulnerabilidades afectan a la versión 10.107.4 y se corrigieron en la 10.109.3, que se lanzó el 22 de julio de 2022.

Permisos de personas

La función de los permisos de “personas” varía según la configuración de una instancia. “En el entorno sandbox que se aprovisionó con fines de prueba, este permiso se agregó al rol de ‘administrador de programas’, pero cualquier rol con el permiso de ‘personas’ podría explotarlo”, explicó Shafer en un aviso de seguridad de Bishop Fox.

Esto podría hacerse “interceptando la solicitud de cambio de rol directamente a la API y modificando el parámetro cmbRoleID a 9”, o realizando una llamada a la API con una solicitud POST que contenga sus cookies de sesión.

El SSRF reside en la API Jira Align ManageJiraConnectors, que administra las conexiones externas.

Un valor de URL proporcionado por el usuario llamado txtAPIURL apunta a la ubicación de API relevante. Jira Align agregó automáticamente /rest/api/2/ al lado del servidor de URL, pero la adición adicional de ‘#’ “permitiría a un atacante especificar cualquier URL”, advirtió Shafer.

Las vulnerabilidades se descubrieron el 31 de mayo de 2022 y se informaron a Atlassian el 6 de junio; el proveedor se dirigió inicialmente a la SSRF con una versión de revisión 10.108.3.5 el 28 de junio.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.