El CERT Coordination Center (CERT/CC) ha anunciado una iniciativa para modificar el uso de algunos nombres que podrían considerarse demasiado sensacionalistas para algunas vulnerabilidades de seguridad. A través de un bot, el CERT/CC le asignará nombres aleatorios a cada falla que reciba una clave CVE.

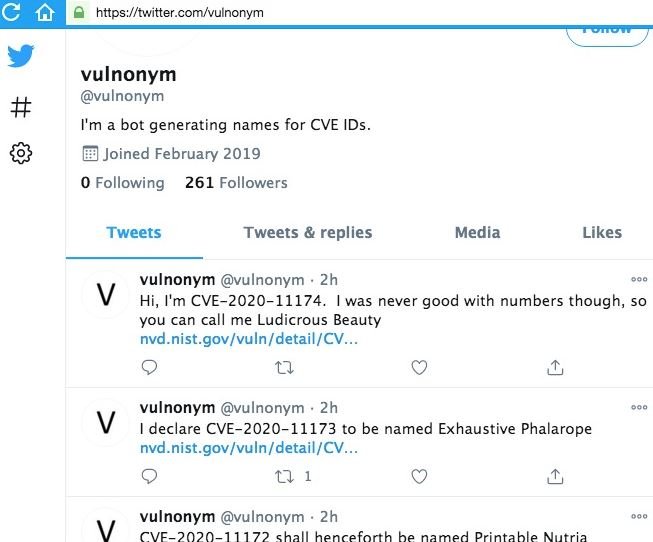

El bot, bautizado como Vulnomyn, será operado por el CERT/CC en su sede de la Universidad Carnegie Mellon, y será la primera herramienta automatizada con una labor semejante.

Desde que las vulnerabilidades informáticas comenzaron a ser analizadas de forma sistemática, MITRE Corporation se ha encargado de asignarles un identificador que se compone de tres datos esenciales:

- Las siglas CVE

- Año de reporte

- Número de reporte

Estas claves son utilizadas por la comunidad de la ciberseguridad para identificar errores, darles seguimiento y monitorear cualquier actividad relacionada con su posible explotación. No obstante, son muy contadas las ocasiones en que los investigadores y equipos de seguridad usan estas claves para dirigirse a los errores de seguridad más comunes.

Con el paso del tiempo, los miembros de la comunidad de la ciberseguridad se dieron cuenta que reportes de fallas importantes podían perderse en la intrascendencia debido a la gran cantidad de fallas reportadas cada semana. Es por ello que en múltiples ocasiones los investigadores recurren al uso de apodos o nombres atractivos y más fáciles de recordar por el resto de la comunidad, apareciendo nombres como Spectre, BlueKeep, Heartbleed, DejaBlue, Stagefright, entre otros.

A pesar de que esto hace más fácil recordar una vulnerabilidad, algunos especialistas y firmas de seguridad han llegado al extremo de desestimar reportes destacados sólo porque los investigadores responsables decidieron incluir un apodo para la falla en sus reportes; por otra parte, muchas fallas que parecían tener poco impacto han sido sobreexplotadas debido a la atención que generaron sus nombres creativos.

“No todas las vulnerabilidades nombradas son una vulnerabilidad grave a pesar de lo que algunos investigadores quieren que pienses”, menciona Leigh Metcalf, del CERT/CC. “No estamos argumentando que las vulnerabilidades no deberían tener nombre, de hecho estamos fomentando este proceso”. Metcalf sostiene que las personas pueden recordar mejor términos más fáciles, por lo que es conveniente proponer una alternativa al uso de claves CVE.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.