Cisco anunció el miércoles que ha reparado vulnerabilidades potencialmente graves en algunos de sus productos de redes y comunicaciones, incluidos Enterprise NFV, Expressway y TelePresence.

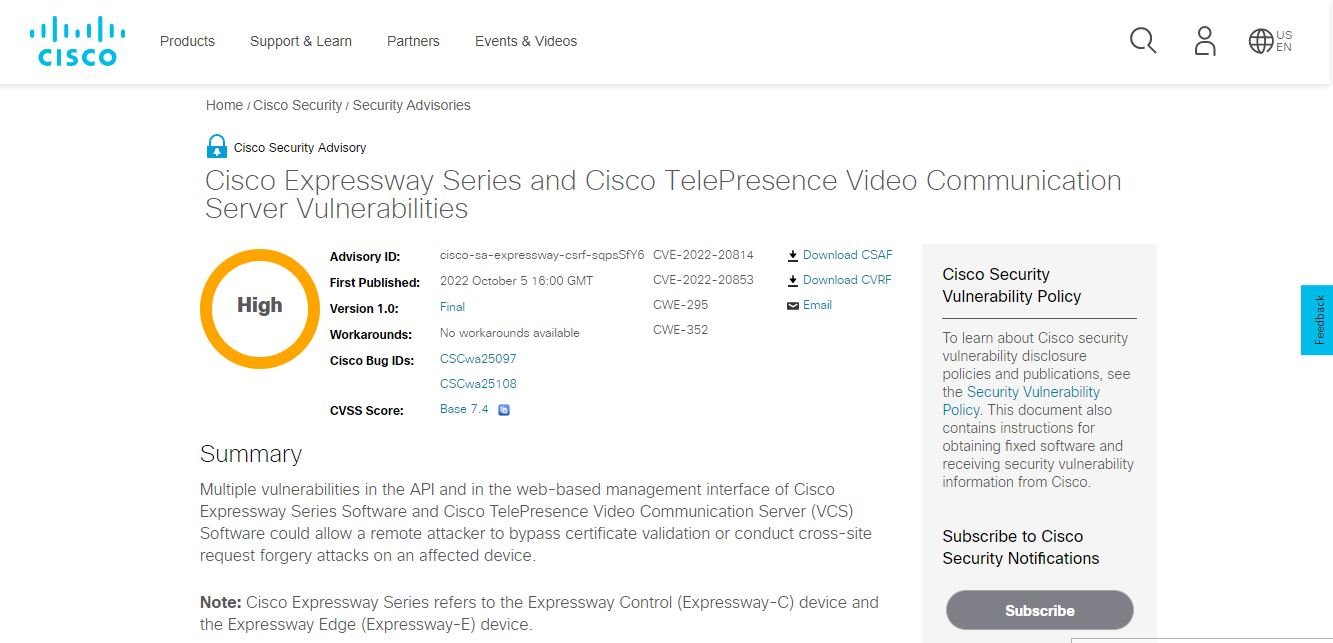

La empresa ha informado a los clientes que su software Expressway series y TelePresence Video Communication Server está afectado por dos vulnerabilidades de alta gravedad.

Uno de ellos, rastreado como CVE-2022-20814 y relacionado con una validación de certificado incorrecta, puede permitir que un atacante remoto no autenticado acceda a datos confidenciales a través de un ataque de intermediario. La explotación exitosa de la vulnerabilidad puede resultar en que el atacante intercepte o altere el tráfico.

La segunda vulnerabilidad, CVE-2022-20853, permite ataques de falsificación de solicitudes entre sitios (CSRF), lo que permite que un atacante provoque una condición de denegación de servicio (DoS) al hacer que un usuario haga clic en un enlace especialmente diseñado.

En el caso del software de infraestructura NFV empresarial (NFVIS), Cisco solucionó una vulnerabilidad de alta gravedad relacionado con la firma de los archivos de actualización que no se verificaban correctamente ( CVE-2022-20929 ).

“Un atacante podría explotar esta vulnerabilidad proporcionando a un administrador un archivo de actualización no auténtico. Una explotación exitosa podría permitir que el atacante comprometa completamente el sistema Cisco NFVIS”, dijo Cisco.

La compañía también ha publicado avisos de seguridad que abordan vulnerabilidades de gravedad media en Smart Software Manager On-Prem, Jabber, BroadWorks, ATA, Touch 10, Secure Web Appliance y múltiples puntos de acceso.

El gigante de las redes dice que no tiene conocimiento de ningún ataque malicioso que explote estas vulnerabilidades.

Fuente: https://www.securityweek.com/cisco-patches-high-severity-vulnerabilities-communications-networking-products

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.