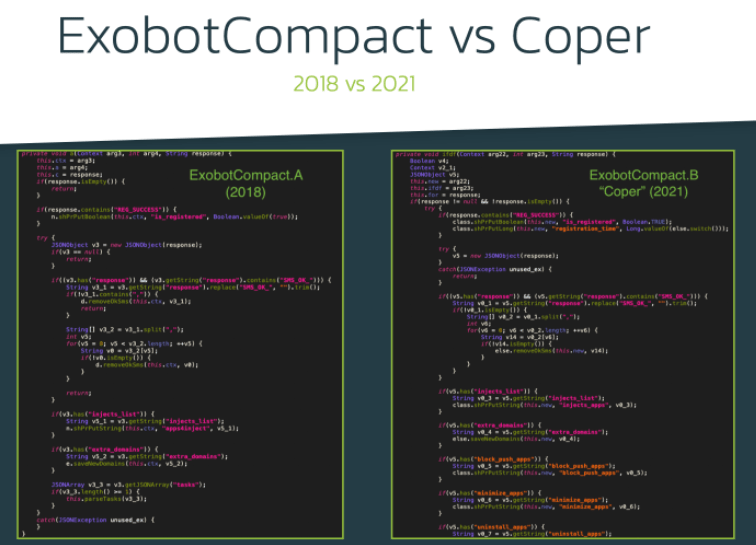

Hace unos meses, los especialistas de la firma de seguridad ThreatFabric reportaron la detección de una nueva variante de malware para dispositivos Android. Identificada como Coper, esta familia de malware parece ser un desarrollo derivado de la variante Exobot y tiene como fin el fraude bancario. Según los expertos, hay una conexión directa entre la nueva variante y ExobotCompact, una versión ligera del malware desarrollada un par de años después de la versión original. La más reciente versión de este nuevo malware fue lanzada en noviembre y ha sido identificada como ExobotCompact.D.

El principal método de distribución de esta variante de malware es a través de apps maliciosas disponibles en Google Play Store. Estas aplicaciones fueron descargadas por más de 50,000 usuarios y se enfocaban en los servicios financieros, atractivos principalmente para usuarios de Android en Europa. Esta variante no solamente se enfoca en el fraude bancario, ya que a inicios de 2022 una serie de publicaciones en foros de dark web confirmaron que existe una conexión entre esta variante de malware y Octo, un troyano bancario para Android creado a partir de un malware variante de ExobotCompact.

La constante evolución del malware le agregó avanzadas características, incluyendo el acceso remoto a los dispositivos afectados. Características como esta permiten a los actores de amenazas realizar actividades fraudulentas de forma prácticamente inadvertida, creando un gran desafío para los investigadores y motores antivirus.

Para obtener acceso y control remoto del dispositivo afectado, los hackers requieren saber qué está pasando en la pantalla del usuario y un mecanismo para el despliegue de acciones remotas. ExobotCompact.D se basa en los servicios integrados que forman parte del sistema operativo Android: MediaProjection para la transmisión de pantalla y AccessibilityService para realizar acciones de forma remota.

La transmisión de pantalla con MediaProjection se basa en el envío de capturas de pantalla a una velocidad alta, lo que brinda al operador una representación casi en tiempo real de lo que sucede en el dispositivo comprometido. Cuando ExobotCompact.D recibe el comando “start_vnc”, analiza la configuración enviada junto con los comandos descritos a continuación:

- STREAM_SCREEN: Habilita la transmisión de pantalla con MediaProjection

- BLACK: Habilita la superposición de una pantalla negra para ocultar acciones remotas en el dispositivo

- SILENT: Deshabilita todas las notificaciones y baja el brillo de la pantalla al mínimo

ExobotCompact.D también puede recopilar información disponible en la pantalla, incluyendo distribución de aplicaciones y fondo de pantalla. Esto permitiría a los actores de amenazas recrear el diseño de la pantalla afectada y realizar tareas de hacking aún más intrusivas. Empleando esta información y el comando “vnc_tasks”, los hackers podían realizar diversas acciones:

- click_at: Para realizar un clic en las coordenadas especificadas de la pantalla

- gesture: Realizar gestos en la pantalla

- set_text: Establecer el texto especificado en el elemento especificado

- long_click: Realizar clic largo

- action: Realizar una acción especificada

- set_clip: Establecer texto en el portapapeles

- paste: Pegar datos del portapapeles

- send_pattern: Realizar un gesto basado en un patrón especificado

- scroll: Desplazamiento hacia arriba/abajo

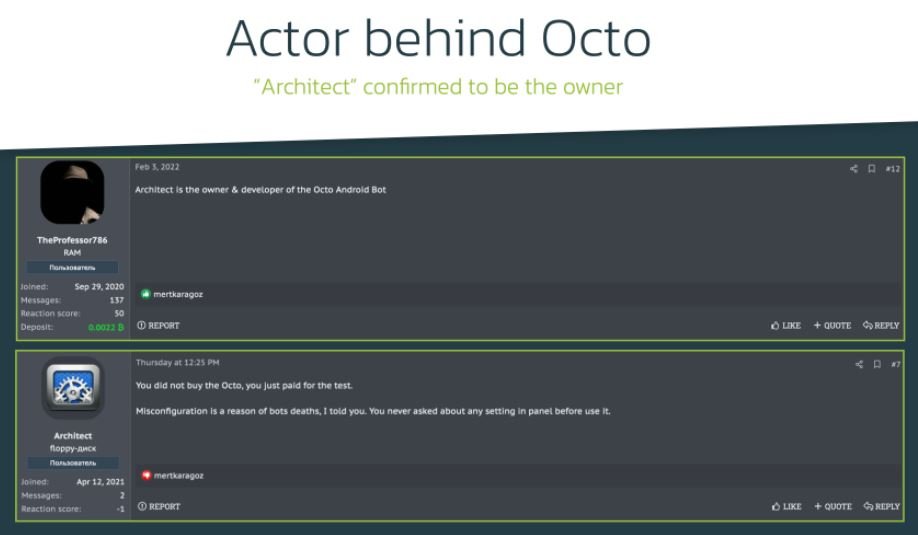

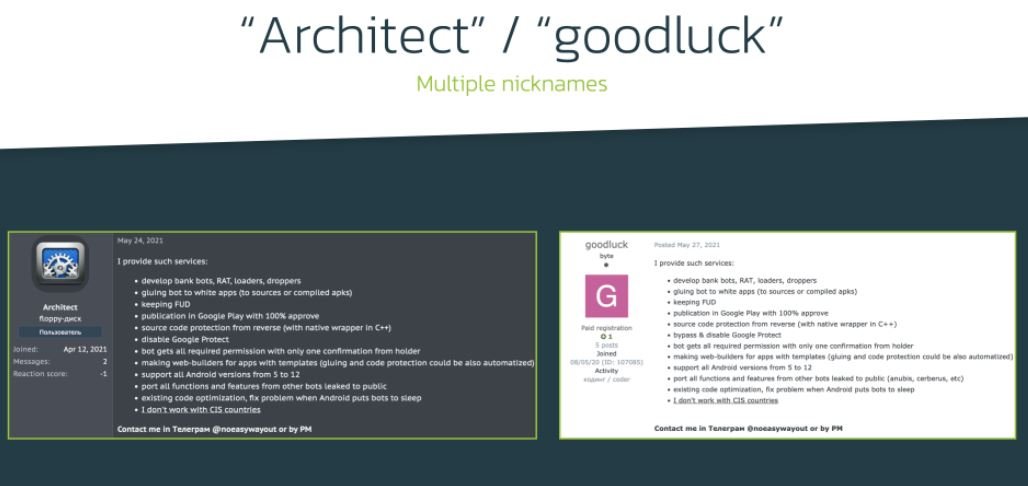

Aunque los investigadores han logrado determinar muchos rasgos de esta campaña y el malware asociado, aún estaba poco claro qué era Octo. Los primeros indicios aparecieron en enero de 2022, cuando un usuario en un foro de dark web señaló al hacker “Architect” como desarrollador de este proyecto. Sobre este hacker, se dice que usa herramientas y ataques sofisticados, además de que en un canal de Telegram se confirmó que el hacker también usa el apodo “goodluck”.

En este foro también se menciona que el hacker ha desarrollado un troyano privado, escrito completamente desde cero.

Al tratar de encontrar información sobre el hacker que desarrolló Octo, los investigadores encontraron algunas similitudes entre ExobotCompact y el troyano, destacando:

- Código fuente protegido contra técnicas de ingeniería inversa Exo Ofuscación de carga útil patentada

- Distribución a través de Play Store

- Desactivación de Google Play Protect

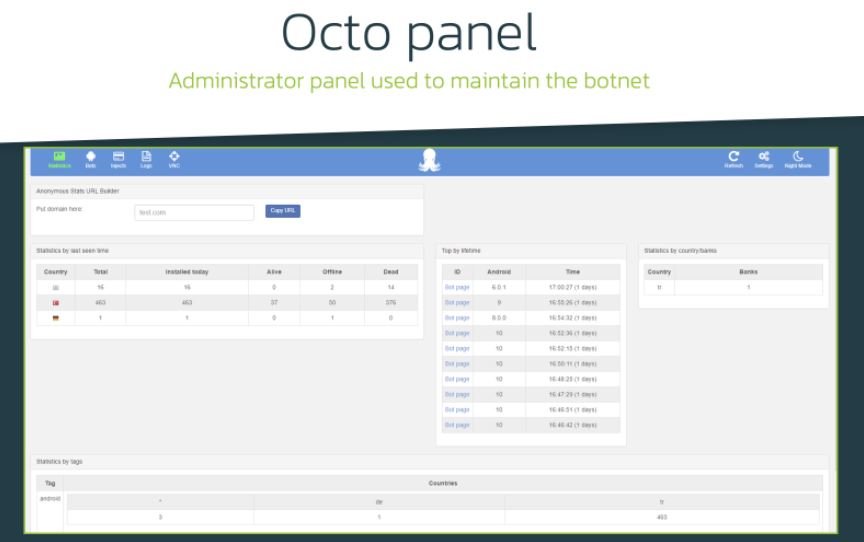

A estas alturas, Threatfabric ya tenía claro que Octo y ExobotCompact estaban estrechamente relacionados. Para demostrar su hipótesis, los investigadores examinaron los comandos admitidos por ExobotCompact, comparándolos con el panel de administración de Octo, lo que permitió identificar más coincidencias:

- Ambas variantes tienen capacidades de acceso remoto y se denominan “VNC” en ambos casos

- Octo panel tiene seis configuraciones basadas en tiempo que configuran retrasos antes de ejecutar alguna acción. Esta lista coincide exactamente con los mismos retrasos que ExobotCompact puede recibir desde su servidor C&C

- Algunas de las configuraciones, como “minimize_delay” o “get_device_admin_delay” son propias solo de estas dos variantes de malware

Es altamente probable que ExobotCompact.D haya sido relanzado como Octo para agregar más variantes de ataque a su arsenal y todo este tiempo haya sido controlado por el mismo hacker o grupo de hackers. Las aplicaciones maliciosas ya han sido removidas del repositorio oficial de Google, pero considerando las capacidades de sus desarrolladores esta amenaza no debería ser considerada como superada.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.