Seguramente la gran mayoría de la comunidad de la ciberseguridad escuchó acerca del incidente de hacking en Oldsmar, Florida. Fue la mañana del 8 de febrero cuando el alguacil del condado Ponellas ofreció una conferencia de prensa para revelar que se había detectado un intento de manipular los sistemas de la planta de tratamiento de agua de la ciudad, lo que habría derivado en el envenenamiento de millones de galones.

Uno de los equipos de investigación que pudo analizar este incidente fue el de la firma de seguridad Dragos, que encontró una conexión con un contratista de servicios de agua en Florida que alojaba código malicioso en su sitio web. El código malicioso apuntaba contra los sistemas públicos de agua en el estado de Florida en una variante de hacking conocida como ataque de abrevadero.

Según el reporte, los actores de amenazas inyectaron el código malicioso en el archivo de pie de página del sitio web del mencionado contratista, basado en WordPress. Los cibercriminales también habrían abusado de un plugin de WordPress vulnerable instalado al momento del ataque.

Casi dos meses de ataques

Este ataque impactó en prácticamente todos los sistemas desde donde se visitó el sitio web comprometido, en un periodo de casi 60 días a partir del 20 de diciembre de 2020. El código malicioso fue removido de este sitio web el 16 de febrero de 2021.

El sitio web comprometido fue visitado desde múltiples equipos, incluyendo computadoras de clientes de servicios de agua, oficinas gubernamentales locales y múltiples compañías privadas. El malware inyectado en este sitio web pudo tomar registros detallados de al menos 1000 computadoras de usuarios finales, principalmente en el estado de Florida.

Los investigadores emplearon telemetría para determinar que un usuario de un sistema conectado a una red en la ciudad de Oldsmar, Florida, visitó el sitio web comprometido la mañana del 5 de febrero de 2021. Un análisis detallado mostró que esta es la misma red desde la cual los actores de amenazas lograron comprometer una computadora en la plata de tratamiento de agua ese mismo día en horas anteriores, tratando de manipular los químicos suministrados al agua empleando la Interfaz Hombre-Máquina (HMI) en el sistema.

Los expertos lanzaron una alerta para notificar que este ataque de abrevadero podría estar dirigido a los servicios de agua del estado de Florida. El Departamento de Seguridad Nacional (DHS) también recibió una alerta para anunciar posibles intentos de hacking. Después lanzar la alerta de seguridad, los investigadores de Dragos emprendieron su investigación sobre el incidente.

Rastreando el origen del ataque

La investigación de Dragos comenzó aplicando ingeniería inversa al script para la recopilación de registros encontrado en este sitio web, descubriendo que los hackers crearon este script a partir de código de cuatro proyectos diferentes: core-js, UAParser, regeneratorRuntime y un script para la recopilación de datos que solo se ha encontrado en dos sitios web asociados con una compañía de registro de dominio, hosting y desarrollo web.

Los hackers habrían recopilado más de 100 elementos de información detallada sobre los visitantes al sitio web, incluyendo:

- Sistema operativo y CPU

- Navegador web utilizado

- Puntos de contacto, métodos de entrada, presencia de cámara, acelerómetro, micrófono, etc.

- Detalles del adaptador de pantalla de la tarjeta de video

- Zona horaria, geolocalización, resolución de la pantalla y plugins del navegador

El script empleado por los hackers también redirigía a los usuarios afectados a dos sitios web separados donde se recopilarían registros digitales cifrados como registros TLS y registros JA SSL.

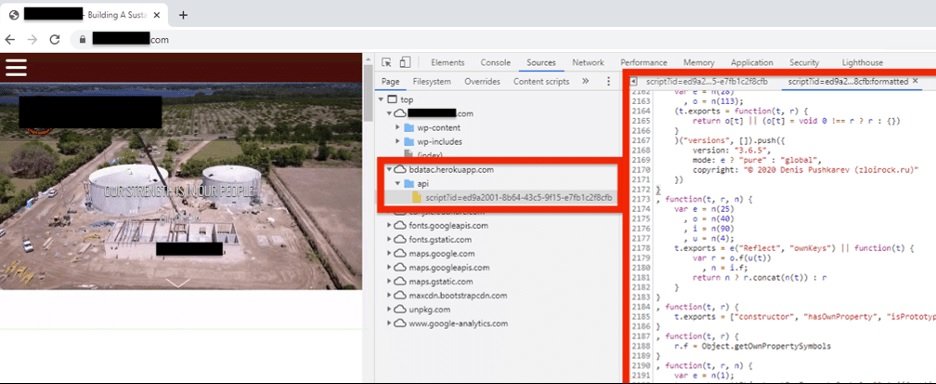

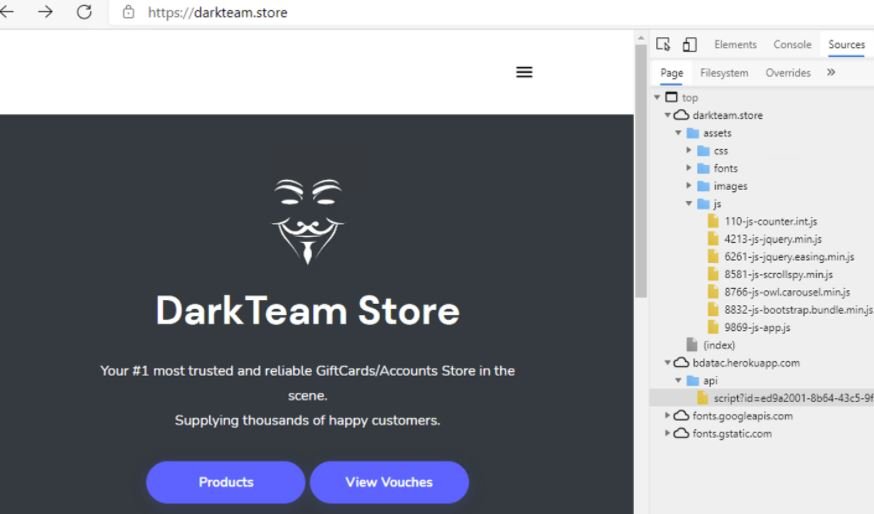

Cuando se recopiló esta información de la memoria del navegador, el código JavaScript envió los datos a través de POST del protocolo HTTPS a una base de datos en el mismo sitio de la aplicación Heroku que alojaba este script (bdatac.herokuapp.com). La aplicación fue eliminada después de que los expertos de Dragos presentaran su reporte. Los investigadores de Dragos descubrieron que la plataforma DarkTeam alojaba este sitio web y lo servía a los navegadores de Internet que lo visitaban. Cabe mencionar que este es un sitio web del mercado negro que ofrece información financiera robada.

Análisis posteriores revelaron que este sitio web no es una plataforma de hacking, sino un registro para sistemas infectados con una variante de malware para botnets conocida como Tofsee.

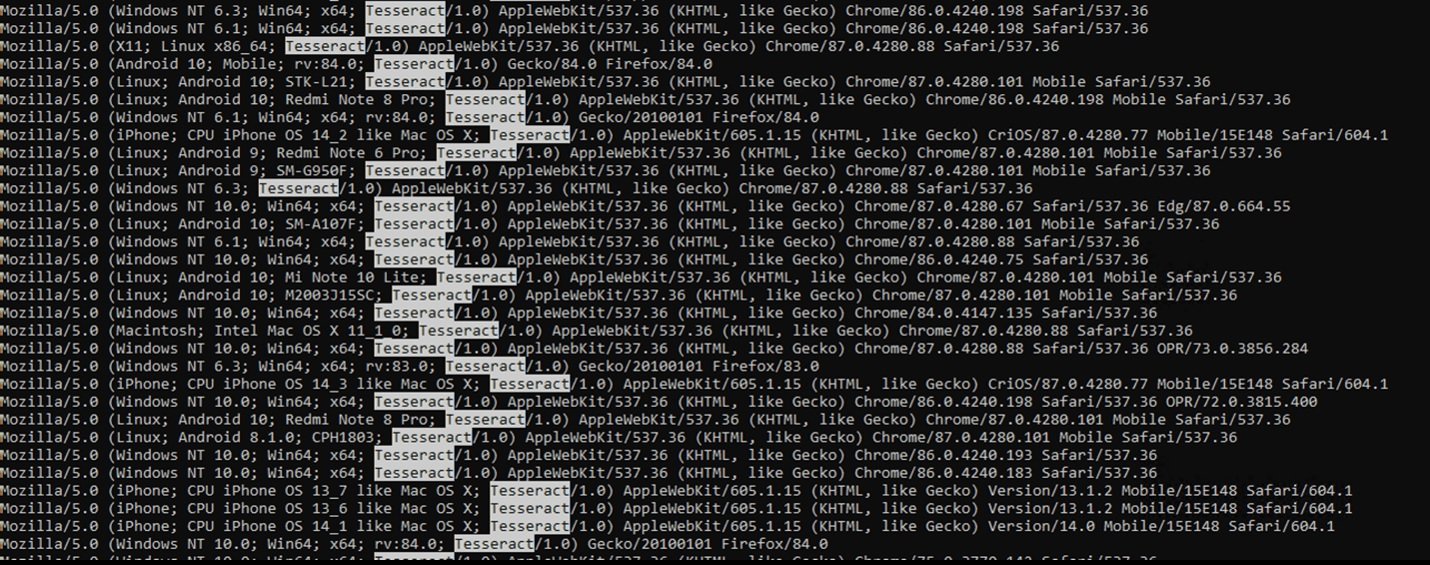

La investigación observó al menos 12 mil 700 direcciones IP identificadas como sistemas infectados con Tofsee; estos clientes se conectan a una página que requería autenticación asociada al sitio DarkTeam, presentando una cadena de agente de usuario del navegador con un agente Tesseract/1.0.

La rutina de verificación de bot puede ser la respuesta del autor del malware Tofsee a las tácticas de defensa empleadas para detectar iteraciones anteriores al malware de Tofsee con un hash JA3 identificable. Dragos realizó un análisis de registro forense e identificó tres hashes JA3 exclusivos de esta nueva botnet Tofsee que Dragos identifica como “Tesseract”. Dragos también obtuvo otros hashes JA3 de un socio de la industria que observó conexiones de esta botnet. Algunos de estos hashes JA3 también están asociados con navegadores legítimos.

En resumen, los expertos concluyen que los actores amenazas instalaron el malware abrevadero en el sitio web de la compañía contratista para recopilar información legítima de los usuarios con el fin de incrementar las capacidades de la botnet Tofsee, ocultando su actividad maliciosa de las herramientas de seguridad.

No está claro por qué los actores de amenazas decidieron enfocarse en las plantas de tratamiento de agua, aunque en los últimos meses se han detectado un par de incidentes similares en Estados Unidos. Lo más llamativo es que, a diferencia de otros ataques de abrevadero, el código no genera exploits ni es usado para acceder a los sistemas de las víctimas. Acorde a los expertos, es posible que el atacante creyera que el sitio web de la compañía contratista permitiría más tiempo para recopilar datos importantes para los objetivos de los atacantes, aunque no se han confirmado las intenciones de los hackers.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.