Por motivos de seguridad los equipos aislados no están conectados a Internet ni a ninguna otra red. Por lo general se utilizan en infraestructuras energéticas, instituciones gubernamentales, instalaciones militares y otros entornos igualmente delicados.

Para que un ataque cibernético tenga éxito contra dichos sistemas el atacante primero debe obtener acceso físico al dispositivo o red con espacio de aire . Es posible que se instale malware en las máquinas que son el objetivo de la intrusión. Y somos conscientes de que en el pasado se han producido sucesos de este tipo: se produjo una brecha de seguridad en una planta de enriquecimiento de uranio Iraní y un sitio militar en los Estados Unidos se infectó con Agent.BTZ.

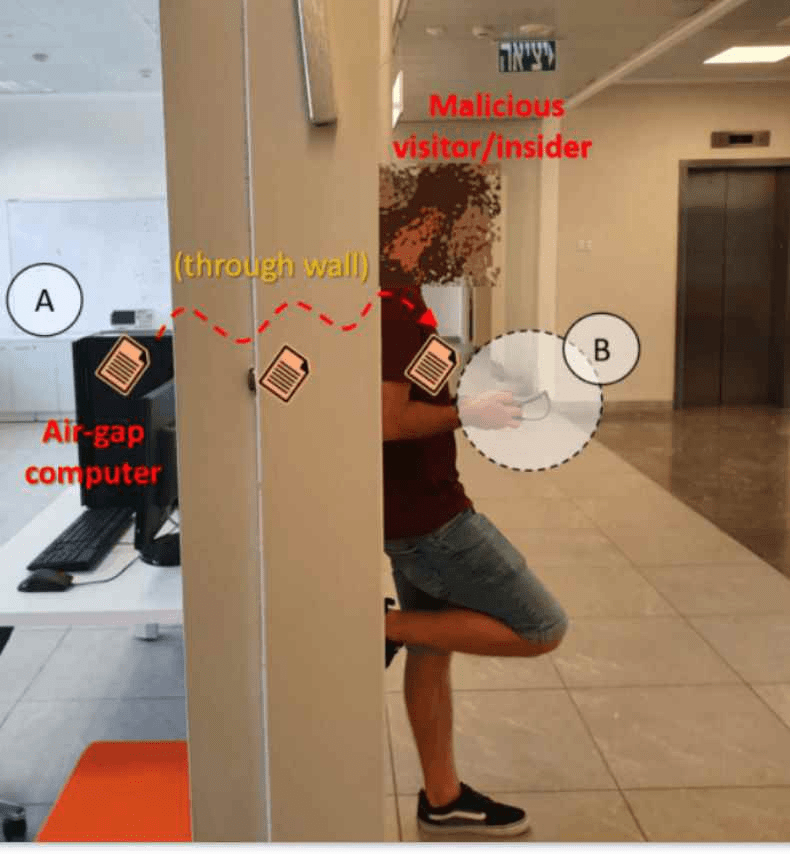

COVID-bit es una táctica de ataque novedosa que utiliza ondas electromagnéticas para penetrar en las computadoras con espacios de aire. Tiene un rango de transmisión de datos de al menos dos metros y puede penetrar sistemas informáticos con espacio de aire (6,5 pies).

Los datos extraídos pueden ser recibidos por un teléfono inteligente o computadora portátil cercano incluso si los dos dispositivos están físicamente separados por un obstáculo como una pared.

Mordechai Guri investigador de la Universidad Ben-Gurion es quien descubrió esta particular técnica de ataque.

Los investigadores desarrollaron un programa que para llevar a cabo la técnica de ataque COVID-bit, “regula la carga de la CPU y la frecuencia del núcleo de cierta manera para que la fuente de alimentación de los sistemas con espacio de aire emita radiación electromagnética en una banda de baja frecuencia” ( 0 – 48kHz).

La arquitectura interna de SMPS, así como las características de conmutación de estas fuentes de alimentación son las razones clave por las que emiten radiación electromagnética. Durante la conversión de CA a CC y de CC a CA, los componentes de conmutación MOSFET son responsables de producir una onda cuadrada encendiéndose y apagándose a frecuencias precisas.

Estas ondas electromagnéticas pueden enviar datos sin procesar a un receptor, que puede ser una computadora o un dispositivo móvil como un teléfono inteligente. Para que el dispositivo receptor capte la señal, requiere una antena de cuadro que esté conectada al conector de audio de 3,5 mm, al igual que los auriculares o audífonos. Después de eso se utiliza un filtro de reducción de ruido seguido de la demodulación de datos sin procesar y la decodificación de la información.

Los resultados de las pruebas

“con tres tipos de sistemas: estaciones de trabajo de PC, computadoras portátiles y dispositivos integrados”, fue la forma en que se evaluó el enfoque COVID-bit durante las pruebas. Durante el proceso de prueba la tasa de error de cero bits se mantuvo en computadoras de escritorio y dispositivos integrados hasta 200 bps, y se mantuvo en computadoras portátiles hasta 100 bps.

A las computadoras portátiles les fue mal debido a sus perfiles de ahorro de energía y señales que no eran lo suficientemente potentes mientras que los dispositivos integrados tenían una distancia restringida debido a su fuente de alimentación insuficiente. Las PC de escritorio tuvieron la mejor velocidad de transmisión que fue de hasta 500 bps para una tasa de error de bits entre 0,01 % y 0,8 %.

A la velocidad de transmisión más alta jamás probada que fue de 1000 bps se necesitarían 80 segundos para enviar un archivo de 10 kilobytes de tamaño una clave de cifrado RSA de 4096 bits se podría enviar en tan solo cuatro segundos o tanto tiempo como diez minutos y los datos sin procesar de una hora de registro de teclas se enviarían al receptor en solo 20 segundos.

Incluso a velocidades de transmisión tan bajas como cinco bits por segundo el registro de teclas en vivo seguiría funcionando en tiempo real para registrar las pulsaciones de teclas.

A pesar de que estos métodos preventivos también tienen ciertos inconvenientes, le brindan una base sobre la cual puede construir su plan de defensa.

Incluso si esto no elimina los peligros que ya están presentes en la red puede proteger sus dispositivos y su red de este tipo de ataque imponiendo estrictas restricciones de acceso a los dispositivos y evitando así la instalación de cualquier malware.

Supervisar la utilización de los núcleos de la CPU y el comportamiento de la máquina en busca de tendencias inusuales también podría ser útil en esta situación. Esta estrategia de seguridad implica evaluar grandes cantidades de datos y da como resultado una gran cantidad de falsos positivos.

O bien, puede establecer la frecuencia del núcleo de la CPU en un valor fijo con la intención de que sea más difícil, si no imposible, generar la señal que transporta los datos, y tal vez incluso bloquearla por completo. Tomar esta estrategia tiene el inconveniente de bajar la velocidad de la CPU o desperdiciar una cantidad importante de energía, dependiendo de la frecuencia de bloqueo.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.