Una plataforma de red oscura denominada ‘Zombinder’ permite a los actores de amenazas vincular el malware a las aplicaciones legítimas de Android lo que hace que las víctimas se infecten mientras aún tienen la funcionalidad completa de la aplicación original para evadir sospechas.

Esta nueva plataforma fue descubierta por la firma de seguridad cibernética ThreatFabric que detectó campañas maliciosas de Windows y Android que distribuían múltiples familias de malware.

La campaña se hace pasar por portales de autorización Wi-Fi, supuestamente ayudando a los usuarios a acceder a puntos de Internet como un señuelo para impulsar varias familias de malware. Luego el sitio solicita al usuario que descargue una versión de Windows o Adware de la aplicación, que en realidad es malware.

ThreatFabric informa que la operación se ha cobrado miles de víctimas, y solo las infecciones del ladrón de Erbium han robado datos de 1.300 computadoras diferentes.

Zombinder para Android

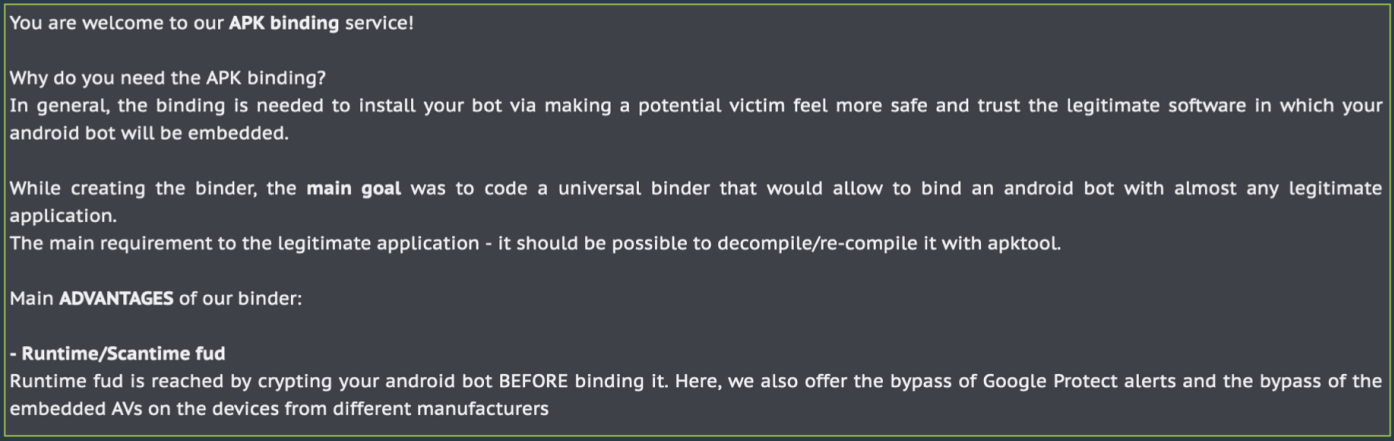

Un aspecto interesante de la campaña es el servicio darknet que los investigadores denominaron “Zombinder” que ofrece enlaces APK maliciosos de malware a aplicaciones legítimas de Android.

Zombinder se lanzó en marzo de 2022 como un empaquetador de malware en archivos APK y según ThreatFabric ahora se está volviendo popular en la comunidad del cibercrimen.

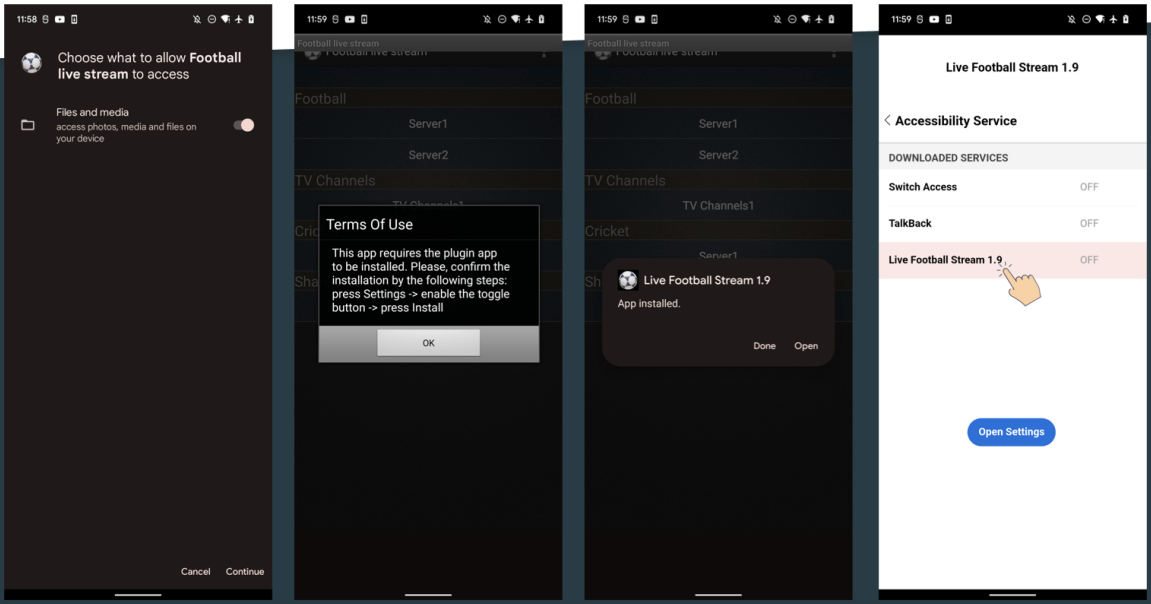

Los APK utilizados en esta campaña varían, y los analistas informaron haber visto una aplicación de transmisión de fútbol en vivo falsa y una versión modificada de la aplicación de Instagram.

Estas aplicaciones funcionan como se espera porque no se elimina la funcionalidad del software legítimo. En cambio Zombinder agrega un cargador de malware a su código.

El cargador está ofuscado para evadir la detección, por lo que cuando el usuario inicia la aplicación, el cargador mostrará un aviso para instalar un complemento. Si se acepta el aviso el cargador instalará una carga útil maliciosa y la ejecutará en segundo plano.

El proveedor de servicios de Zombinder afirma que los paquetes de aplicaciones maliciosos creados con él son indetectables en tiempo de ejecución y pueden pasar por alto las alertas de Google Protect o los AV que se ejecutan en los dispositivos de destino.

La campaña lanza una carga útil de Ermac para Android, capaz de realizar registros de teclas, ataques de superposición, robar correos electrónicos de Gmail, interceptar códigos 2FA y robar frases semilla de billetera criptográfica.

Malware de Windows

Si el visitante del sitio web de autorización de Wi-Fi hace clic en el botón “Descargar para Windows”, descarga malware de Windows en su lugar.

Los ejemplos vistos por ThreatFabric incluyen el ladrón de Erbium el cortapelos Laplas y el ladrón de información Aurora .

Todas estas son cepas de malware peligrosas y altamente capaces actualmente en desarrollo activo alquiladas a ciberdelincuentes por un par de cientos de dólares al mes.

Teniendo en cuenta que existe una superposición en las capacidades de estas cepas de malware, es probable que los actores de amenazas experimenten con varias herramientas para ver qué funciona mejor para ellos.

El malware básico se ha vuelto tan fácilmente accesible que los actores de amenazas pueden intercambiar rápidamente sus herramientas y ampliar sus carteras simplemente invirtiendo más.

ThreatFabric dice que la amplia variedad de troyanos entregados por las mismas páginas de destino podría indicar que un solo servicio de distribución de malware de terceros sirve a múltiples actores de amenazas.

Fuente: https://www.bleepingcomputer.com/news/security/new-zombinder-platform-binds-android-malware-with-legitimate-apps/

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.