Especialistas en ciberseguridad reportan la detección de un conjunto de vulnerabilidades críticas en el firmware UEFI de InsydeH20, empleado por compañías tecnológicas como Acer, AMD, ASUS, Dell, HP, Intel, Lenovo y Microsoft, entre otras. Como recordará, UEFI es una interfaz entre el firmware de un dispositivo y su sistema operativo que lleva a cabo el proceso de arranque, además de realizar diagnósticos el sistema y algunas funciones de reparación.

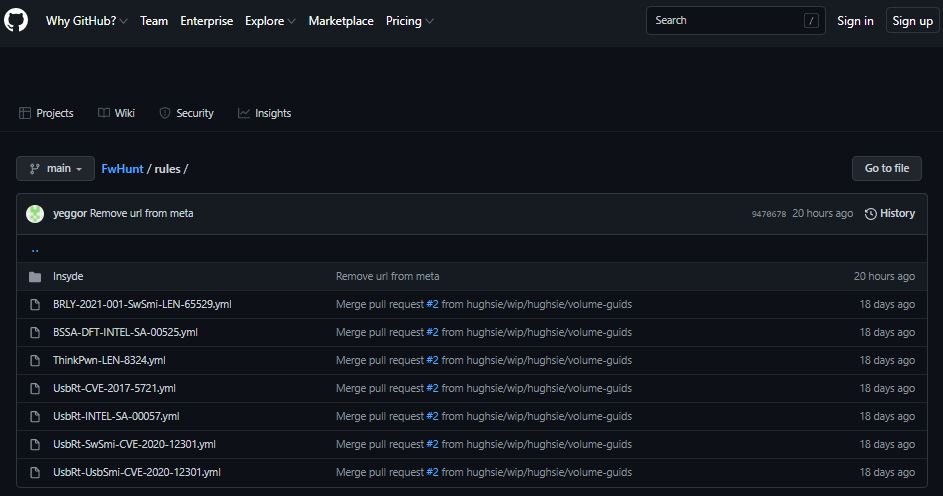

El reporte, elaborado por la firma de seguridad Binarly, señala el hallazgo de 23 fallas en el firmware InsydeH2O UEFI, la mayoría de ellas en el Modo de Administración del Sistema (SMM). Los privilegios SMM superan los del kernel del sistema operativo, por lo que cualquier problema de seguridad en este espacio puede llevar a un escenario crítico.

Acorde a los expertos, los hackers locales o remotos con privilegios de administrador podrían explotar las fallas y realizar múltiples tareas maliciosas, incluyendo:

- Desactivar muchas funciones de seguridad de hardware (SecureBoot, Intel BootGuard y otras)

- Instalar software malicioso persistente

- Crear backdoors y canales de comunicación ocultos para el robo de información confidencial

De las 23 fallas reportadas, los expertos señalan que las identificadas como CVE-2021-45969, CVE-2021-45970 y CVE-2021-45971 son las más severas, recibiendo puntajes de 9.8/10 según el Common Vulnerability Scoring System (CVSS).

Diez de estas vulnerabilidades podrían ser explotadas para realizar ataques de escalada de privilegios, doce más son errores de corrupción de memoria en SMM, y la última es una vulnerabilidad de corrupción de memoria en el entorno de ejecución de InsydeH2O.

Los desarrolladores ya han lanzado algunas actualizaciones para abordar las fallas, además de publicar reportes detallados relacionados con cada vulnerabilidad. El proceso de actualización podría demorar debido a que los parches deben ser adoptados por los fabricantes de equipos originales y posteriormente enviadas a los usuarios de productos afectados.

Además del tiempo que demorará el proceso, los expertos señalan que es poco probable que todos los productos afectados reciban las actualizaciones ya que han llegado al final de su vida útil o bien pueden volverse obsoletos al instalar la actualización. Fabricantes como Fujitsu e Intel ya han comenzado a abordar las fallas, mientras que otros siguen investigando los reportes y analizando las condiciones actuales de sus productos.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.