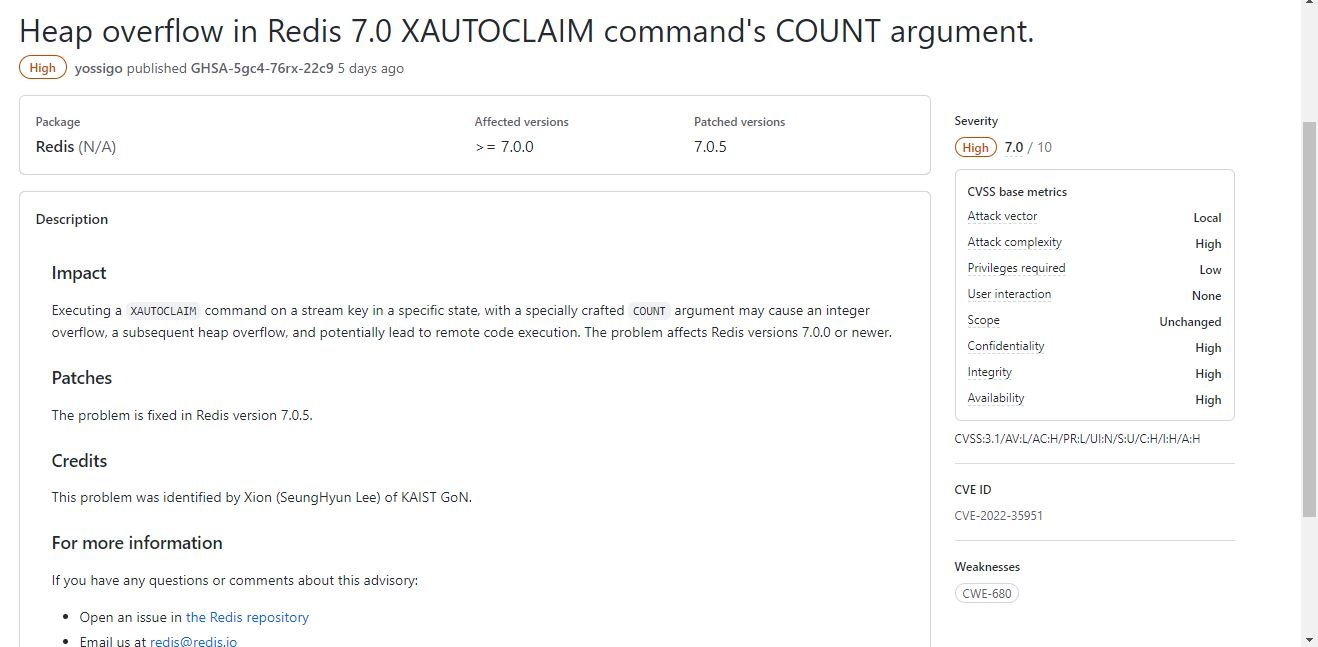

Los mantenedores de Redis impulsaron actualizaciones de software para corregir una vulnerabilidad de seguridad de alto impacto . Rastreada como CVE-2022-35951, la vulnerabilidad de seguridad tiene una puntuación CVSS de 7.0 y se describe como un desbordamiento de montón en el argumento COUNT del comando Redis 7.0 XAUTOCLAIM.

Redis se conoce a menudo como un servidor de estructuras de datos . Lo que esto significa es que Redis brinda acceso a estructuras de datos mutables a través de un conjunto de comandos, que se envían utilizando un modelo de servidor-cliente con sockets TCP y un protocolo simple. Así diferentes procesos pueden consultar y modificar las mismas estructuras de datos de forma compartida.

Redis podría permitir que un atacante local autenticado ejecute código arbitrario en el sistema, causado por un desbordamiento de enteros al ejecutar un comando XAUTOCLAIM en una clave de flujo en un estado específico. Mediante el uso de un argumento COUNT especialmente diseñado, un atacante podría aprovechar la vulnerabilidad CVE-2022-35951 para ejecutar código arbitrario en el sistema.

“Ejecutar un comando XAUTOCLAIM en una clave de transmisión en un estado específico, con un argumento COUNT especialmente diseñado, puede causar un desbordamiento de enteros, un desbordamiento de almacenamiento dinámico posterior y potencialmente conducir a la ejecución remota de código. El problema afecta a las versiones 7.0.0 o posteriores de Redis”, se lee en el aviso de seguridad.

A un investigador Xion (SeungHyun Lee) de KAIST GoN se le atribuye haber informado la vulnerabilidad a Redis.

Se recomienda a los usuarios de la biblioteca que actualicen a Redis versión 7.0.5 para mitigar cualquier amenaza potencial.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.