Visual Studio Code, más conocido por su acrónimo VSCode, es un editor de código fuente creado por Microsoft y está disponible de forma gratuita. Es un entorno de codificación muy efectivo y adaptable que es capaz de admitir una selección diversa de lenguajes de programación, marcos y herramientas. VSCode ha experimentado un crecimiento significativo en popularidad en los últimos años y se ha convertido en uno de los editores de código más populares entre los desarrolladores. El mercado de extensiones de VSCode es una de las razones principales de esto, ya que ofrece un centro central donde los desarrolladores pueden encontrar e instalar nuevas extensiones para mejorar su experiencia de codificación. El mercado ofrece tanto extensiones oficiales de Microsoft como extensiones creadas por terceros con contribuciones de la comunidad.

En este momento, hay alrededor de 50.000 extensiones diferentes disponibles en el mercado. Las extensiones de VSCode son complementos que se pueden agregar para mejorar las capacidades generales del editor. Pueden usarse para introducir nuevas funciones, admitir nuevos lenguajes de programación, interactuar con otras herramientas y servicios, y una variedad de otras aplicaciones. Los usuarios corren el peligro de que se les instalen extensiones maliciosas en sus computadoras, que luego podrían robar sus datos o robar su información personal o ejecutar otros actos maliciosos.

Microsoft ha implementado una serie de medidas de seguridad para VSCode Extensions Marketplace para evitar la distribución de extensiones maliciosas. Estas medidas de seguridad incluyen herramientas automáticas de escaneo de extensiones para detectar y eliminar extensiones maliciosas del mercado, así como reseñas y calificaciones de usuarios para identificar y reportar extensiones maliciosas. Hasta el día de hoy, casi no se han lanzado extensiones dañinas en el mercado de VSCode que se puedan encontrar.

Los componentes de código fuente abierto pueden ser una fuente popular de infecciones, en particular las más comunes. Los actores de amenazas siempre están buscando nuevos métodos para infectar a los usuarios, y los componentes de código fuente abierto pueden ser una fuente común de infecciones.

Investigadores de Check Point se han embarcado en una búsqueda para identificar extensiones de VSCode potencialmente maliciosas en vista de las posibles amenazas que podrían surgir de estas extensiones. Su investigación descubrió una serie de extensiones potencialmente maliciosas que tenían más de 45 000 instalaciones cada una; estas extensiones se informaron de inmediato al equipo de VSCode y luego se eliminaron.

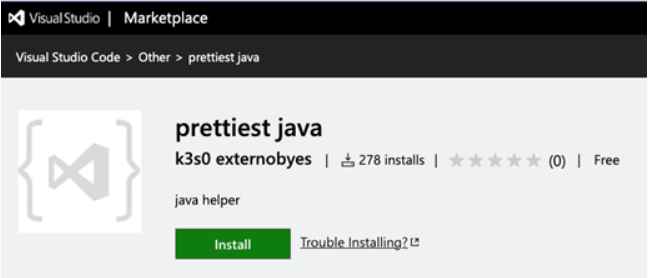

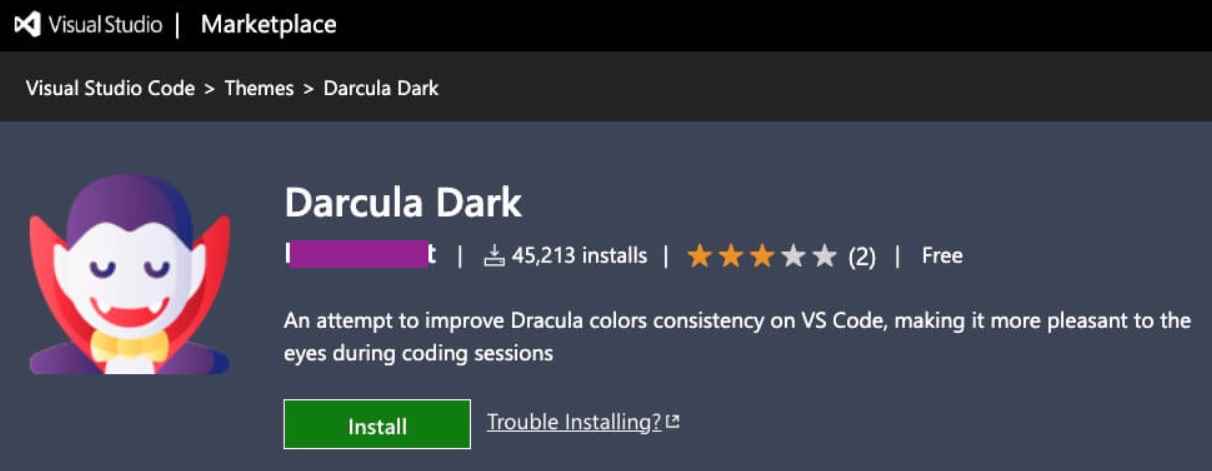

Una de las extensiones maliciosas que se descubrió se llamaba “java más bonita”. Parecía ser una extensión inofensiva llamada “ayudante de Java”, pero en realidad incluía un código de robo de PII tradicional. Este tipo de malware se ve regularmente en la distribución PyPI. Otro complemento llamado “Tema Darcula oscuro” estaba destinado a aumentar la uniformidad del color, pero en su lugar incluía un código que robaba información personal (PII). Finalmente, el malware conocido como “python-vscode” empleó líneas ofuscadas para inyectar código malicioso en la computadora en la que se estaba ejecutando el instalador. Hizo esto para engañar a las personas para que descargaran el malware dando la impresión de que su nombre permitía la programación de Python en VSCode.

La segunda extensión que debe mencionarse se llama ” Dark Dracula” y, según la descripción de la extensión, pretendía ser “un intento de mejorar la consistencia de los colores de Drácula en VS Code, haciéndolo más agradable a la vista durante la codificación. sesiones.” Este extensión llamó su atención por un par de razones diferentes. Por un lado, tenía más de 45.000 instalaciones activas, lo que indicaba que era muy popular. El segundo problema es la presencia de algún código dañino en el mismo. A pesar de que la extensión estaba destinada a ser una configuración de tema sencilla (no se pretendía incluir ningún código), tenía un código de robo de PII sencillo, que es bastante típico de los paquetes NPM maliciosos. Este código envió una gran cantidad de información que describe la configuración de instalación a una computadora remota. Código que no debería existir,

Estos resultados resaltan la necesidad urgente de que los desarrolladores validen cada componente de código abierto en lugar de presumir la seguridad del componente, ya que los malos actores continúan descubriendo métodos para penetrar incluso en las plataformas más reconocidas. Se recuerda a los usuarios que mantengan un alto nivel de vigilancia y se alienta a los desarrolladores a trabajar para mejorar aún más las medidas de seguridad a medida que el mercado de extensiones de VSCode continúa creciendo.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.