Los investigadores descubrieron una nueva red de bots basada en Go llamada GoTrim que intentaba usar fuerza bruta en los sitios web de WordPress.

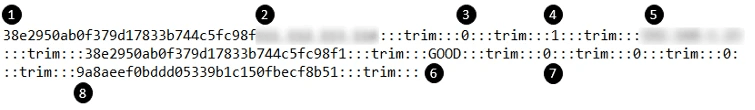

Los investigadores de Fortinet FortiGuard Labs detectaron una nueva botnet basada en Go, denominada GoTrim, que ha sido detectada escaneando y aplicando fuerza bruta a los sitios web de WordPress y OpenCart. La botnet se llamó GoTrim porque fue escrita en Go y usa “:::trim::: ” para dividir los datos enviados y recibidos desde el servidor C2.

La campaña ha estado activa desde al menos septiembre de 2022 y según los expertos todavía está en curso.

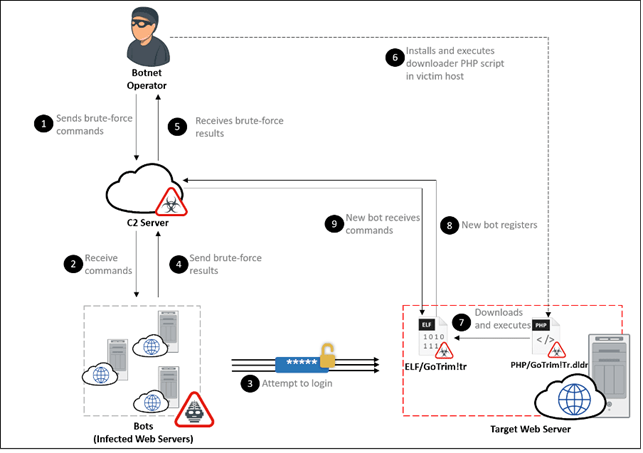

El malware utiliza una red de bots para realizar ataques distribuidos de fuerza bruta contra los sitios web de destino. Cada bot recibe una larga lista de sitios web de destino y un conjunto de credenciales para usar en ataques de fuerza bruta.

“Después de un inicio de sesión exitoso, se instala un cliente bot en el sistema recientemente comprometido. Luego espera más comandos de los actores de amenazas, expandiendo así la red de bots”. lee el informe publicado por Fortinet. “GoTrim solo informa las credenciales al servidor C2 después de un intento exitoso de fuerza bruta”.

El bot carece de código para la propagación o el despliegue de otras cargas útiles. Los expertos notaron scripts PHP que descargan y ejecutan clientes de bot GoTrim. Los investigadores especulan que los atacantes están abusando de las credenciales comprometidas para implementar scripts PHP para instalar la botnet GoTrim. El análisis también reveló que el bot no mantiene la persistencia en el sistema infectado.

“Por lo general, cada secuencia de comandos descarga el malware GoTrim desde una URL codificada a un archivo en el mismo directorio que la secuencia de comandos y lo ejecuta”, continúa el informe. “Para cubrir sus huellas tanto el script de descarga como el fuerza bruta de GoTrim se eliminan del sistema infectado. No mantiene la persistencia en el sistema infectado”.

El bot GoTrim puede funcionar tanto en modo servidor como cliente; en el modo de servidor el bot inicia un servidor para escuchar las solicitudes entrantes del servidor de comando y control (C2) mientras que en el modo de cliente envía solicitudes HTTP POST al servidor C2.

Las comunicaciones C2 se cifran mediante el estándar de cifrado avanzado en modo de contador de Galois (AES-GCM) con una clave derivada de una frase de contraseña incrustada en el binario del malware.

Una vez que se genera la ID del bot, GoTrim crea una rutina Go asíncrona que envía una solicitud de baliza al servidor C2 en los modos cliente y servidor.

Beacon enviado al C2

GoTrim puede detectar técnicas anti-bot utilizadas por proveedores de alojamiento web y CDN, como Cloudflare y SiteGround, y evadir algunas de sus comprobaciones.

El bot intenta imitar las solicitudes legítimas de Mozilla Firefox en Windows de 64 bits para eludir las soluciones anti-bot.

“Aunque este malware aún es un trabajo en progreso, el hecho de que tiene un fuerza bruta de WordPress completamente funcional combinado con sus técnicas de evasión anti-bot lo convierte en una amenaza a tener en cuenta especialmente con la inmensa popularidad del CMS de WordPress que potencia millones de sitios web en todo el mundo”, concluye el informe. “Las campañas de fuerza bruta son peligrosas ya que pueden comprometer el servidor y desplegar malware. Para mitigar este riesgo, los administradores de sitios web deben asegurarse de que las cuentas de usuario (especialmente las cuentas de administrador) utilicen contraseñas seguras. Mantener actualizado el software CMS y los complementos asociados también reduce el riesgo de infección de malware al explotar vulnerabilidades sin parches”.

Fuente: https://securityaffairs.co/wordpress/139647/malware/gotrim-botnet-wordpress.html

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.