Fortinet insta a los clientes a parchear sus dispositivos contra una vulnerabilidad FortiOS SSL-VPN explotada activamente que podría permitir la ejecución remota de código no autenticado en los dispositivos.

La vulnerabilidad de seguridad se rastrea como CVE-2022-42475 y es un error de desbordamiento de búfer basado en montón en FortiOS sslvpnd. Cuando se explota la vulnerabilidad podría permitir que los usuarios no autenticados bloqueen los dispositivos de forma remota y potencialmente realicen la ejecución del código.

“Una vulnerabilidad de desbordamiento de búfer basada en montón [CWE-122] en FortiOS SSL-VPN puede permitir que un atacante remoto no autenticado ejecute código o comandos arbitrarios a través de solicitudes diseñadas específicamente” advierte Fortinet en un aviso de seguridad publicado hoy.

Según lo informado por LeMagIT , la firma francesa de ciberseguridad Olympe Cyberdefense fue la primera en revelar la vulnerabilidad de día cero de Fortinet advirtiendo a los usuarios que monitorearan sus registros en busca de actividad sospechosa hasta que se lanzara un parche.

Fortinet corrigió silenciosamente la vulnerabilidad el 28 de noviembre en FortiOS 7.2.3 (otras versiones lanzadas anteriormente) sin publicar ninguna información sobre su explotación como un día cero.

Sin embargo la compañía emitió un aviso privado TLP:Amber a los clientes el 7 de diciembre con más información sobre esta vulnerabilidad.

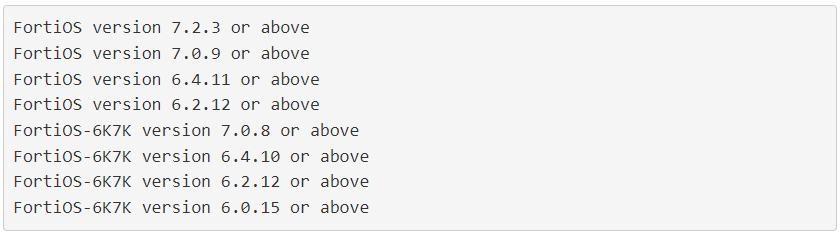

Hoy Fortinet publicó el aviso de seguridad FG-IR-22-398 advirtiendo públicamente que la vulnerabilidad ha sido explotada activamente en ataques y que todos los usuarios deben actualizar a las siguientes versiones para corregirla.

Explotado activamente en ataques

Si bien Fortinet no ha proporcionado ninguna información sobre cómo se está explotando la vulnerabilidad compartieron IOC relacionados con los ataques.

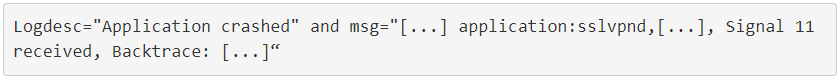

Como compartió anteriormente Olympe Cyberdefense y ahora Fortinet cuando se explota la vulnerabilidad generará las siguientes entradas en los registros:

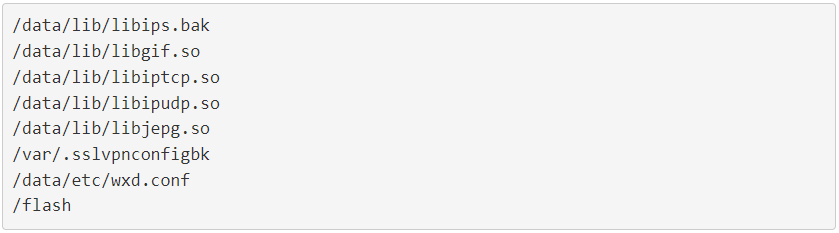

Fortinet advirtió que los siguientes artefactos del sistema de archivos estarían presentes en los dispositivos explotados:

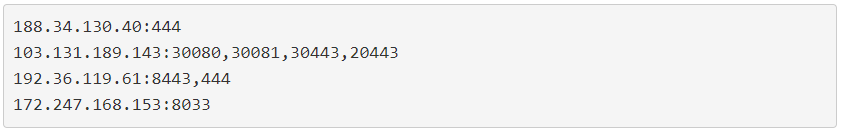

Fortinet también compartió una lista de direcciones IP vistas que explotan la vulnerabilidad que se enumeran a continuación.

De estas direcciones IP la compañía de inteligencia de amenazas Gray Noise detectó la dirección 103.131.189.143 realizando escaneos de red previamente en octubre.

Si no puede aplicar los parches de inmediato Olympe Cyberdefense sugiere que los clientes controlen los registros deshabiliten la funcionalidad VPN-SSL y creen reglas de acceso para limitar las conexiones desde direcciones IP específicas.

Fuente: https://www.bleepingcomputer.com/news/security/fortinet-says-ssl-vpn-pre-auth-rce-bug-is-exploited-in-attacks/

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.