Una empresa española que ofrece “soluciones de seguridad de la información a medida” puede haber explotado vulnerabilidades en Chrome, Firefox y el programa antivirus Microsoft Defender para implementar software espía dijeron el miércoles investigadores del Grupo de Análisis de Amenazas de Google.

El marco de explotación aparente de la compañía llamado “Heliconia” proporcionó “todas las herramientas necesarias para implementar una carga útil en un dispositivo de destino”, dijeron los investigadores . Y aunque el equipo no ha detectado una explotación activa, los investigadores agregaron que “parece probable que estos se hayan utilizado como días cero en la naturaleza”.

Una secuencia de comandos dentro del código que Google examinó se refería a Variston IT , una empresa de Barcelona que ofrece soluciones y herramientas de “Seguridad personalizada” que respaldan “el descubrimiento de información digital por [las fuerzas del orden]”, entre otros servicios.

Google, Microsoft y Mozilla corrigieron las vulnerabilidades relevantes en 2021 y principios de 2022, dijeron los investigadores.

Las revelaciones llegan mientras la Casa Blanca se prepara para implementar iniciativas políticas, incluida una orden ejecutiva, que limitaría la capacidad del gobierno de EE. UU. para usar spyware comercial informó Tonya Riley de CyberScoop el 18 de noviembre .

La propuesta puede dejar un margen de maniobra para que el gobierno de EE. UU. use software espía, informó Riley, pero “la medida implicaría el último esfuerzo de la administración Biden para abordar los riesgos de privacidad que plantea el software altamente intrusivo utilizado por las fuerzas del orden y las agencias de inteligencia de todo el mundo. ”

Heliconia se descubrió cuando una parte anónima envió tres vulnerabilidades al programa de informes de errores de Chrome, cada una con instrucciones y un archivo que contenía el código fuente. Los informes de errores contenían tres nombres únicos: “Heliconia Noise”, “Heliconia Soft” y “Files”.

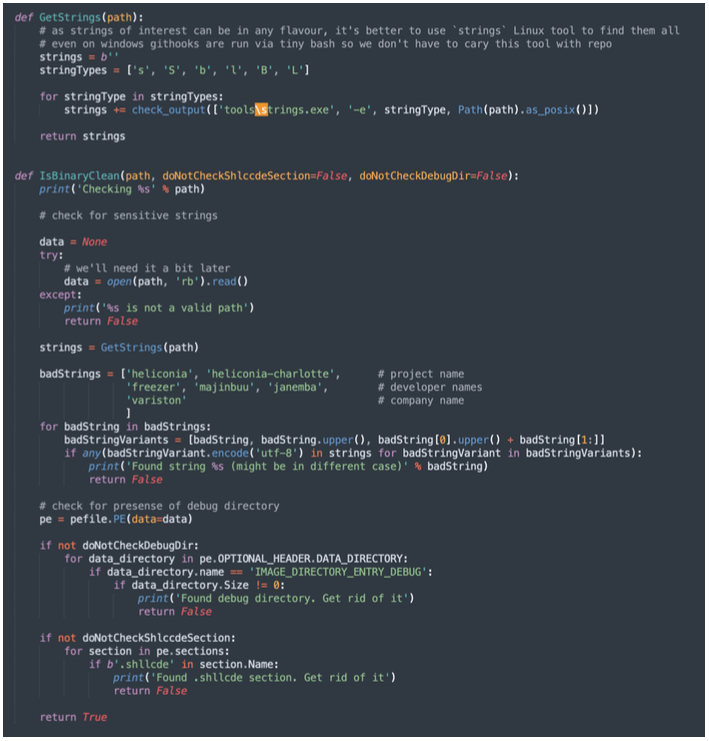

Un análisis de las presentaciones reveló los marcos capaces de implementar exploits en la naturaleza y también un script dentro del código fuente que verificó si los archivos binarios contenían cadenas confidenciales que incluyen “variston”, el nombre de la empresa así como los nombres del proyecto o desarrollador, los investigadores dijo.

Variston no respondió de inmediato a una solicitud de comentarios el miércoles.

La publicación de detalles del marco y las vulnerabilidades relevantes es parte del esfuerzo continuo de Google para exponer y rechazar a los proveedores comerciales de spyware dijeron los investigadores.

“La investigación de TAG ha demostrado la proliferación de la vigilancia comercial y la medida en que los proveedores comerciales de spyware han desarrollado capacidades que anteriormente solo estaban disponibles para los gobiernos con mucho dinero y experiencia técnica”, escribieron los investigadores. “El crecimiento de la industria del spyware pone en riesgo a los usuarios y hace que Internet sea menos seguro, y aunque la tecnología de vigilancia puede ser legal según las leyes nacionales o internacionales, a menudo se usa de manera dañina para realizar espionaje digital contra una variedad de grupos”.

En junio, el mismo equipo de Google expuso las actividades de una empresa italiana de spyware llamada RCS Labs que trabajaba con proveedores de servicios de Internet no identificados para instalar aplicaciones maliciosas en los teléfonos de los objetivos en Italia y Kazajstán.

Este año se han resuelto ocho días cero de Chrome, y el más reciente se anunció el Día de Acción de Gracias, informó Security Week el 28 de noviembre . A principios de este verano, Maddie Stone de Google Project Zero informó que, hasta el 15 de junio, se habían detectado y explotado 18 días cero en estado salvaje en 2022. En 2021, se detectaron y divulgaron 58 exploits en estado salvaje, informó Stone en abril, la mayor cantidad jamás registrada desde que Project Zero comenzó sus esfuerzos de seguimiento a mediados de 2014 probablemente debido a mejores capacidades de detección.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.