Los investigadores detectaron una campaña de minería de criptomonedas dirigida a usuarios de Linux con malware CHAOS basado en Go (Trojan.Linux.CHAOSRAT).

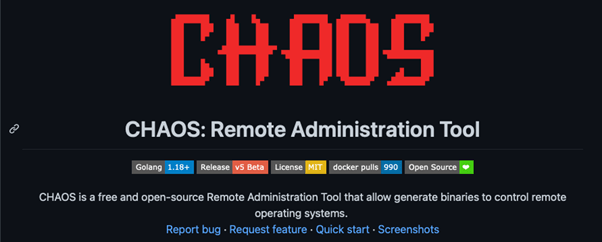

En noviembre de 2022, los investigadores de Trend Micro descubrieron una campaña de minería de criptomonedas dirigida a usuarios de Linux con malware CHAOS basado en Go (Trojan.Linux.CHAOSRAT). El Chaos RAT se basa en un proyecto de código abierto .

Al igual que el proyecto original el malware puede acabar con el malware y el software de seguridad de la competencia, y se utiliza para implementar el minero de criptomonedas Monero (XMR).

El malware mantiene la persistencia alterando el archivo /etc/crontab y se descarga cada 10 minutos desde Pastebin.

“A esto le sigue la descarga de cargas útiles adicionales: un minero XMRig, su archivo de configuración, un script de shell que repite el “asesino de la competencia” y lo que es más importante la propia RAT”. lee el análisis publicado por Trend Micro.

Los investigadores informaron que la secuencia de comandos del descargador principal y otras cargas útiles están alojadas en varias ubicaciones para asegurarse de que la campaña permanezca activa y la amenaza continúe propagándose.

Según los expertos el servidor principal parece estar ubicado en Rusia y se utiliza para el alojamiento a prueba de balas en la nube.

El servidor C2 se usa solo para proporcionar cargas útiles mientras que Chaos RAT se conecta a otro servidor C&C que probablemente esté ubicado en Hong Kong. Al ejecutar la RAT, se conecta al servidor C2 a través de su dirección y puerto predeterminado, utilizando un token web JSON (JTW) para la autorización.

El malware envía información detallada sobre la máquina infectada al servidor C2 mediante el comando /device . La RAT basada en Go admite las siguientes funciones:

- Realizar shell inversa

- Descargar archivos

- Subir archivos

- Borrar archivos

- Tomar capturas de pantalla

- Acceder al explorador de archivos

- Recopilar información del sistema operativo

- Reinicie la PC

- Apague la PC

- Abrir una URL

“En la superficie, la incorporación de una RAT en la rutina de infección de un malware de minería de criptomonedas puede parecer relativamente menor”, concluyen los investigadores. “Sin embargo, dada la variedad de funciones de la herramienta y el hecho de que esta evolución muestra que los actores de amenazas basados en la nube aún están desarrollando sus campañas es importante que tanto las organizaciones como las personas se mantengan más alertas en lo que respecta a la seguridad”.

Fuente: https://securityaffairs.co/wordpress/139554/cyber-crime/cryptocurrency-mining-campaign-chaos-malware.html

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.