En junio de 2022, el equipo Cleafy TIR descubrió un nuevo troyano bancario para Android que se llama Revive.

Se ha elegido el nombre Revive ya que una de las funcionalidades del malware es el reinicio en caso de que el malware deje de funcionar.

Revive pertenece a una categoría de malware utilizado para campañas persistentes, ya que fue desarrollado y adaptado para un objetivo específico. Este tipo de malware es bastante diferente de otros famosos troyanos bancarios para Android, como TeaBot o SharkBot, que pueden, al mismo tiempo, atacar varios bancos/aplicaciones instaladas en el dispositivo infectado a través de su arquitectura modular.

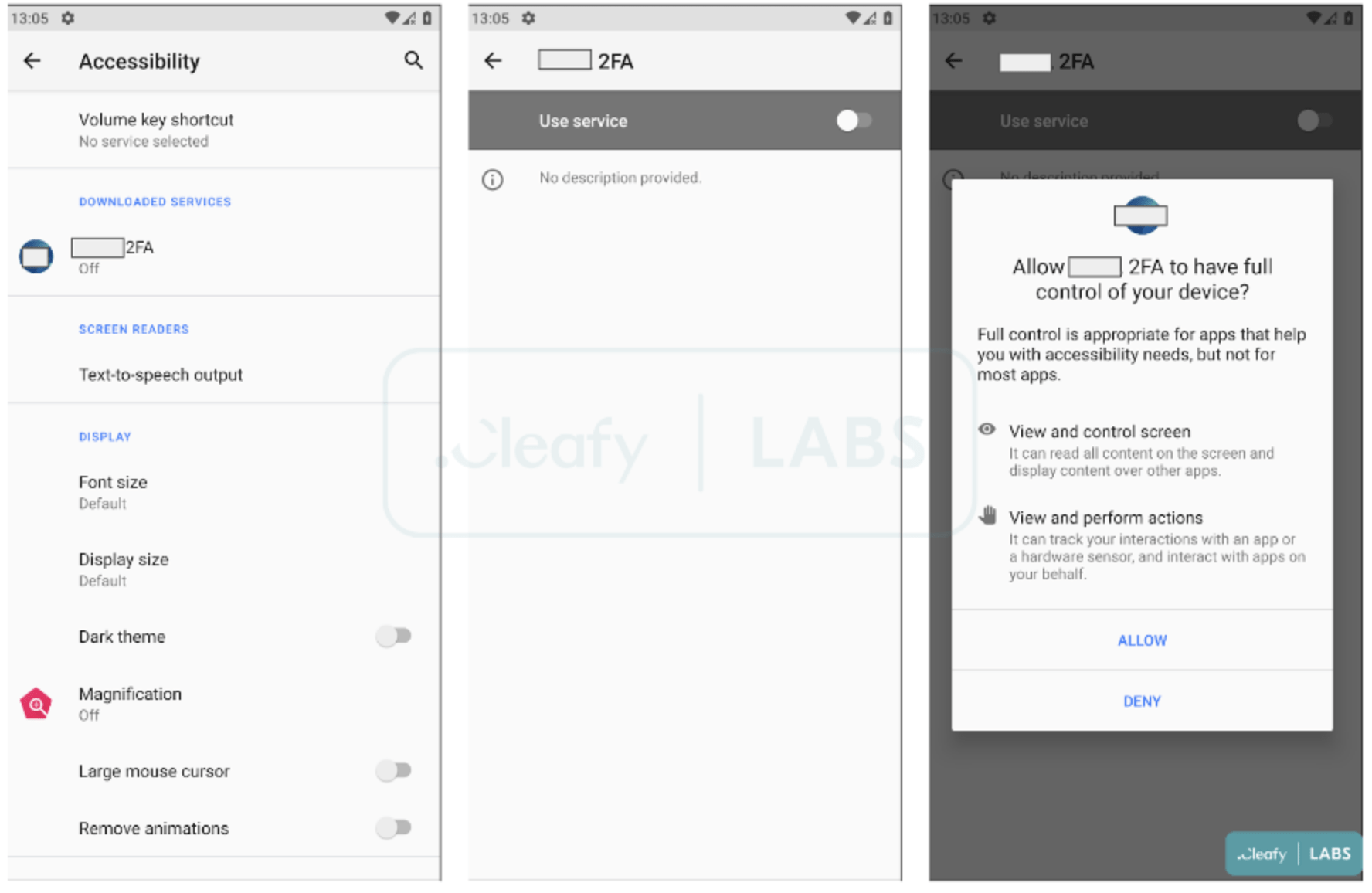

Sin embargo, las metodologías de ataque de Revive son similares a las de otros troyanos bancarios, ya que aún abusa de los Servicios de accesibilidad para realizar actividades de registro de teclas e interceptar mensajes SMS de la víctima. La combinación de estas características es suficiente para realizar ataques de tomar control de cuentas (ATO), ya que puede obtener las credenciales de inicio de sesión y el 2FA/OTP enviado por SMS a través de los bancos.

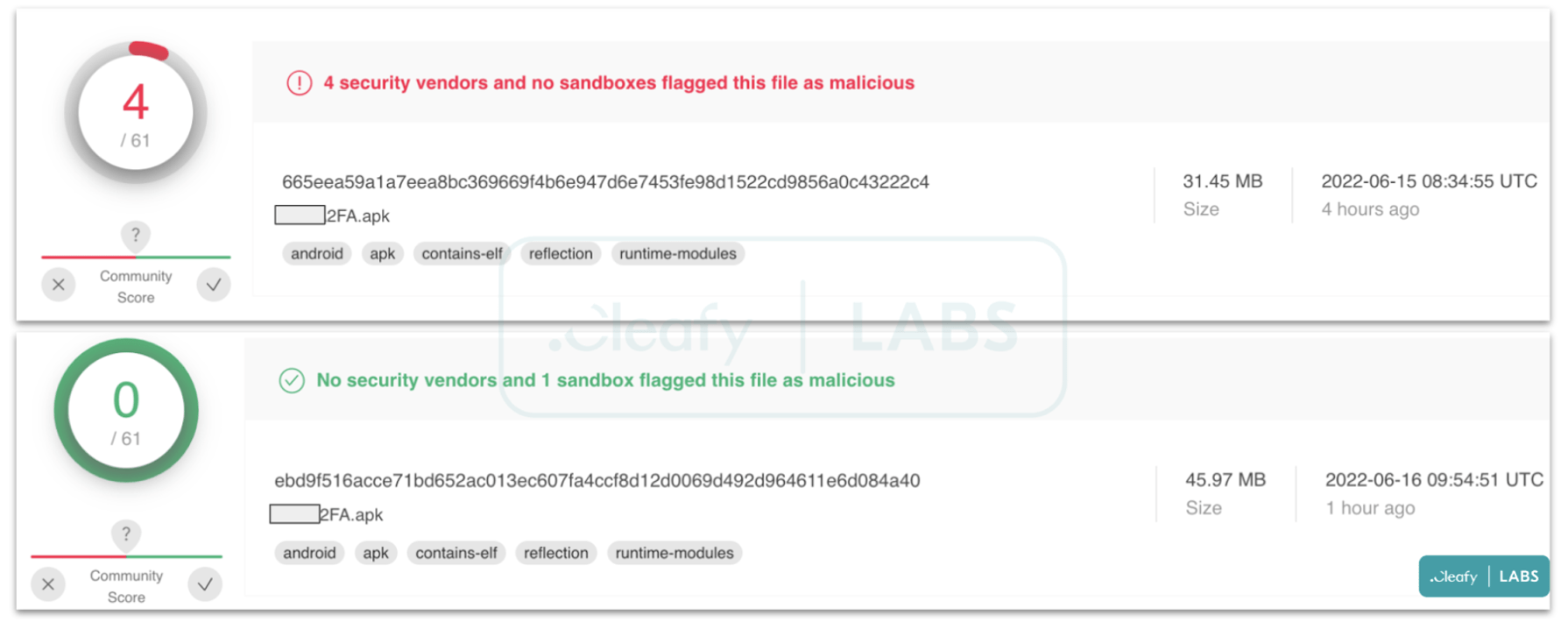

Hasta ahora, ambas muestras de Revive tienen una tasa de detección muy baja por parte de las soluciones antivirus (AV). La segunda muestra tiene una tasa de detección de cero, ya que el malware todavía está claramente en desarrollo.

Cuando la víctima abre la aplicación maliciosa por primera vez, Revive solicita dos permisos relacionados con los SMS y las llamadas telefónicas. Después de eso, aparece una página de clonada de BBVA BANCOMER para el usuario y si se insertan las credenciales de inicio de sesión, se envían al servidor. Después de eso, el malware muestra una página de inicio genérica, con diferentes enlaces que redirigen al sitio web legítimo del banco BBVA BANCOMER.

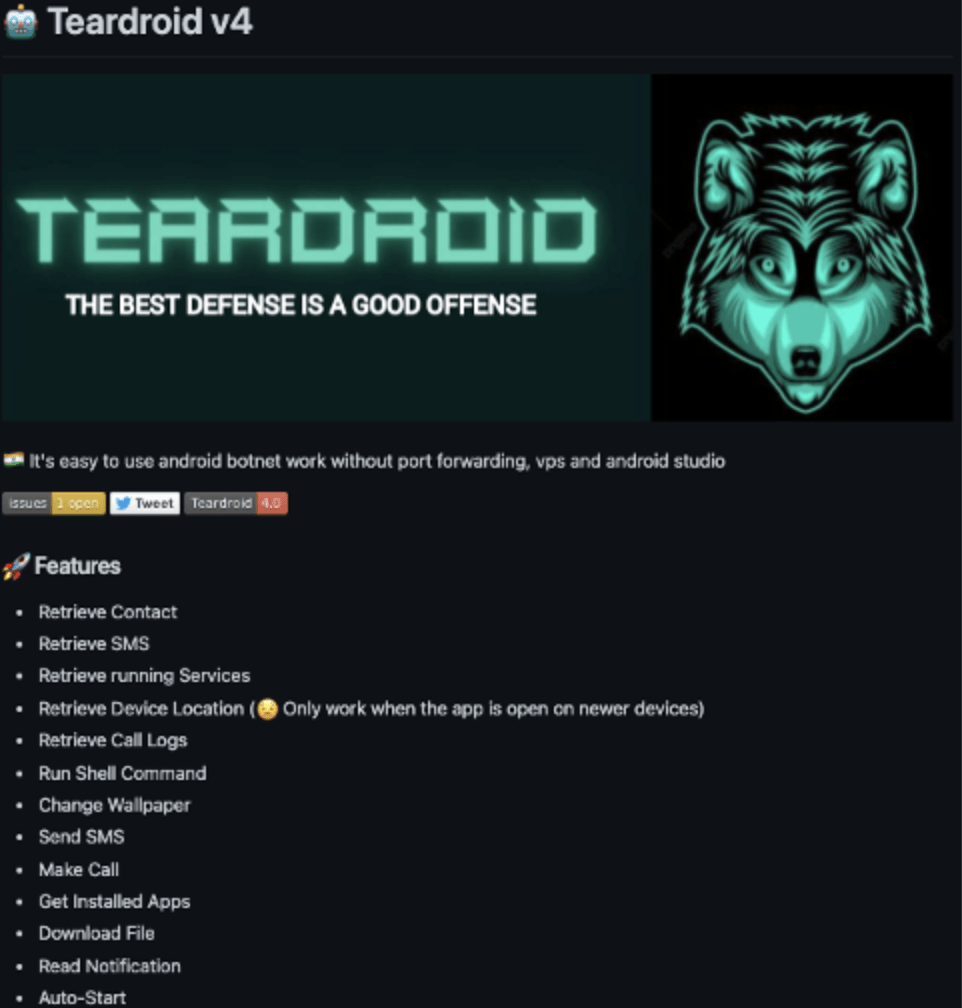

Analizando el código, la hipótesis es que el desarrollador de Revive se inspiró en un software espía de código abierto llamado “Teardroid”, disponible en GitHub, ya que existen algunas similitudes de código y nombre tanto en la aplicación como en la infraestructura C2 utilizada. Sin embargo, Teardroid es un software espía con capacidades diferentes, mientras que Revive se ha desarrollado con un propósito diferente. Los cibercriminales eliminaron algunas funciones de Teardroid y agregaron otras nuevas en esta nueva variante, lo que permitió ataques ATO. Por eso, Revive puede considerarse un troyano bancario en lugar de un spyware.

Revive se ha desarrollado con el objetivo de realizar ataques ATO contra un objetivo específico. Para lograr esta tarea, el malware tiene tres capacidades:

- Robar las credenciales de inicio de sesión. La siguiente tarea se puede lograr tanto con la página de clonación que se muestra al usuario como con la función de registro de teclas, mediante el abuso de los Servicios de accesibilidad.

- Interceptar todos los mensajes recibidos de los dispositivos infectados, con el objetivo de obtener el 2FA del banco enviado al usuario vía SMS.

- Toma todo lo que el usuario escribe en el dispositivo (por ejemplo, credenciales, mensajes, números de teléfono, etc.). Esta información se guarda en una base de datos local y se envía al servidor C2.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.