Todos sabemos que, debido a la crisis mundial muchas personas ahora deben trabajar desde casa. La falta de recursos disponibles en línea en comparación con el entorno de la oficina planteó muchos problemas para las organizaciones y las empresas privadas. Al tratar de reducir este problema, la organización y las agencias decidieron conectarse con sus empleados y organizar reuniones con ellos a través de aplicaciones de videoconferencia en línea disponibles en el mercado, por ejemplo, Zoom. Es una aplicación de videoconferencia que le permite tener una reunión de conferencia para 100 y más miembros a la vez. Esta aplicación ayuda mucho a las organizaciones, aunque su uso masivo comenzó a llamar la atención del mundo del cibercrimen, que está tratando de sacar ventaja ilegítima. Recientemente se han detectado múltiples ataques vía Zoom, como los populares “Zoombombing”, que permiten a un atacante tomar el control de las reuniones que no están protegidas con contraseña.

Hubo muchos problemas en los mecanismos de seguridad y privacidad de la empresa; Zoom está constantemente tomando medidas para mejorar eso. Pero este artículo no se centra en los problemas de seguridad y privacidad de la empresa. En cambio, explicamos cómo funciona un troyano que muchos hackers han empaquetado dentro de “Zoom Installer” para Windows.

Descubierto por Trend Micro, este instalador viene con un archivo adjunto de Trojan.Win32.MOOZ.THCCABO, que es un troyano para plataformas Windows. Los ciberdelincuentes ahora están aprovechando esta herramienta para extraer criptomonedas utilizando el poder de procesamiento del sistema infectado. Aunque este troyano está empaquetado dentro del instalador de Zoom, el sitio web oficial del instalador de Zoom para Windows no lo contiene. Este malware es vendido por algunos sitios web falsos que son ejecutados por delincuentes.

ANÁLISIS DEL MALWARE

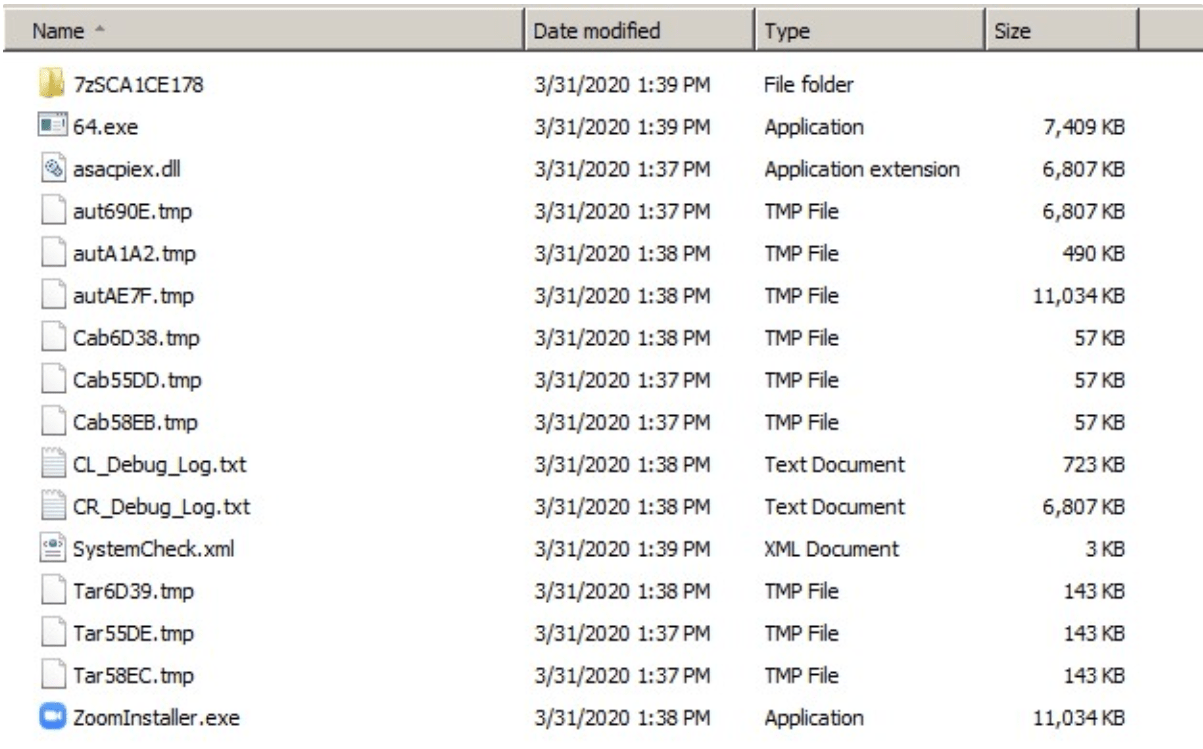

Después de descargar con éxito el instalador de Zoom desde sitios fraudulentos, el archivo de instalación viene con las siguientes subcarpetas o archivos como se muestra a continuación:

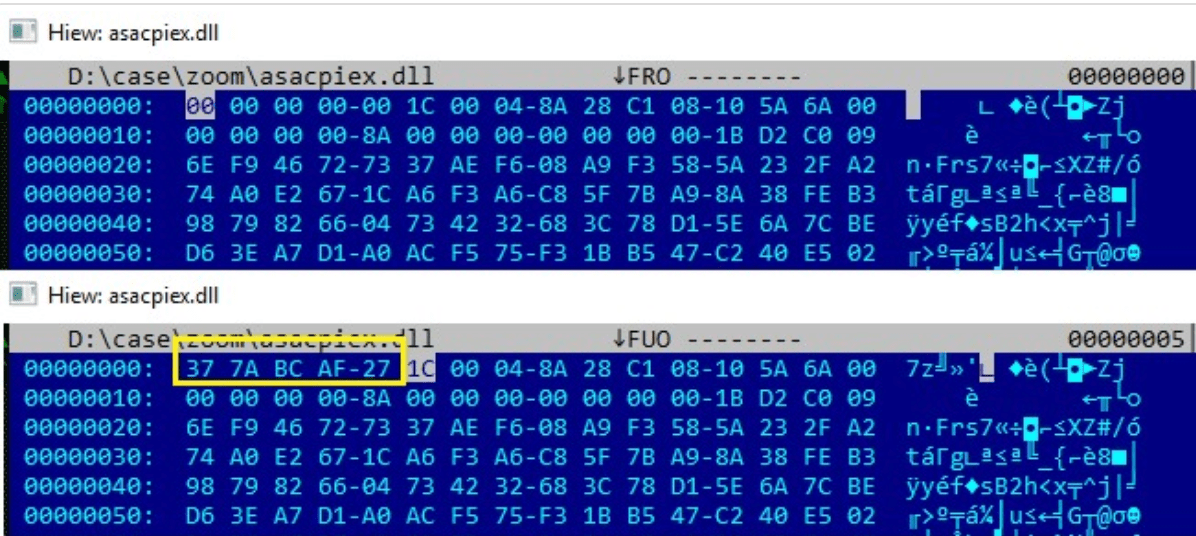

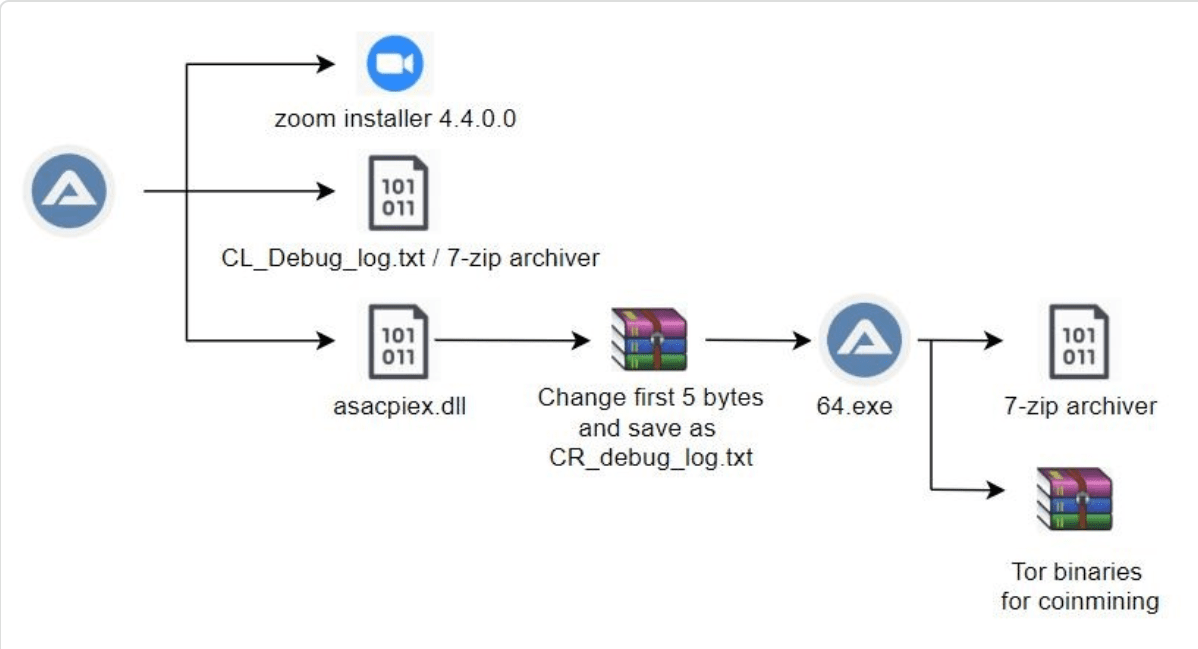

El archivo asascpiex.dll en la lista anterior se está manipulando para que no sea identificado por ningún antivirus o Windows Defender. Para hacer esto, los primeros cinco bytes en el archivo .dll fueron reemplazados de 0x37 0x7A 0xBC 0xAF 0x27 a 0x000, que el sistema identifica como archivo archivador 7-Zip y luego se corrigió como CR_Debug_log.txt que luego se descomprimió por los otros 7 -zip archiver en la misma lista que CL_Debug_log.txt.

El archivo CR_Debug_log.txt recopila cierta información, como la Unidad de procesamiento de gráficos que utiliza el Instrumental de administración de Windows (consultas WMI), que es información útil para las actividades de criptominería. También recopila detalles sobre la CPU, el sistema, la versión del sistema operativo, los controladores de video y los procesadores.

También verifica el antivirus que se ejecuta en el sistema y algunos detalles sobre la versión actual de Windows Defender para enviar los detalles al servidor hxxps: //2no.co/1IRnc usando la solicitud HTTP GET

Después de recopilar todos los detalles, CR_ Debug_log.txt ejecuta sus algoritmos y determina la arquitectura del sistema infectado. Si el sistema resulta ser una arquitectura x64, entonces suelta el minero de monedas de carga útil 64.exe en el sistema infectado descomprimiéndose con la ayuda del archivador 7-zip CL_Debug_log.txt. Afortunadamente, la arquitectura x86 se beneficia aquí ya que no hay carga útil para la arquitectura de 32 bits en el archivo instalado.

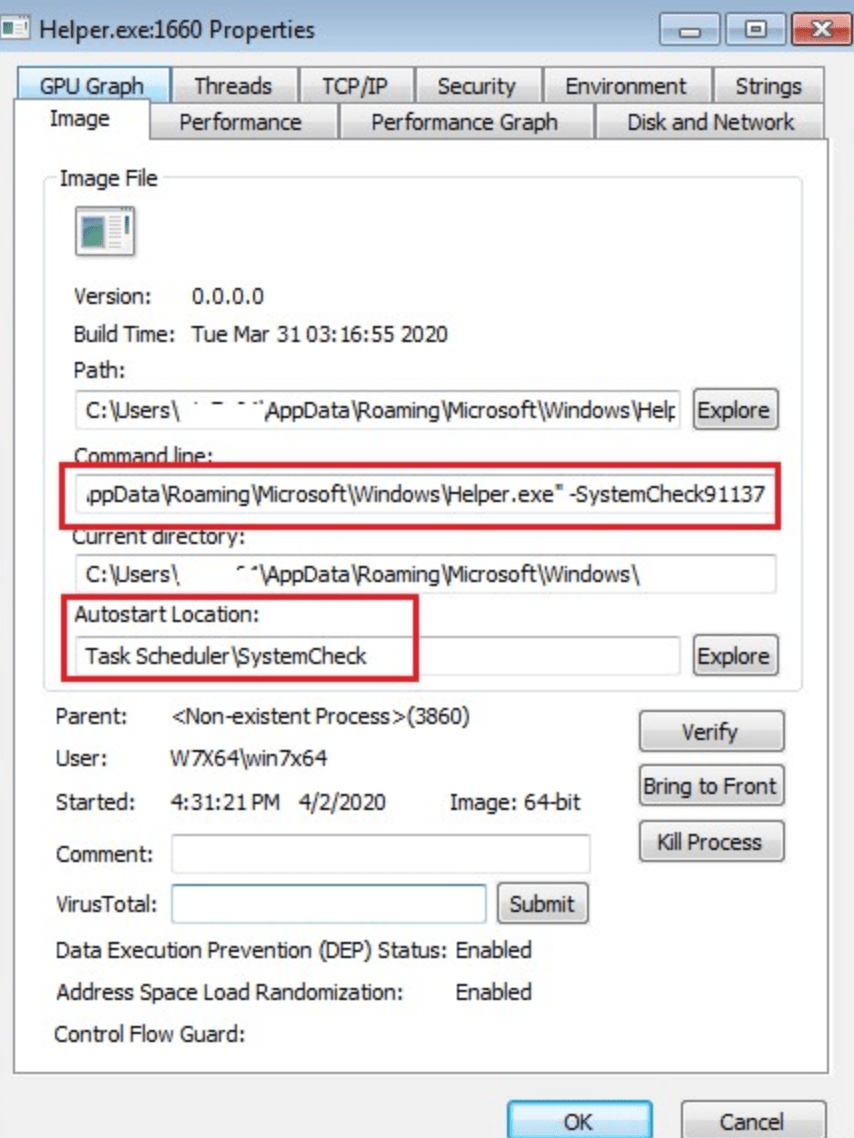

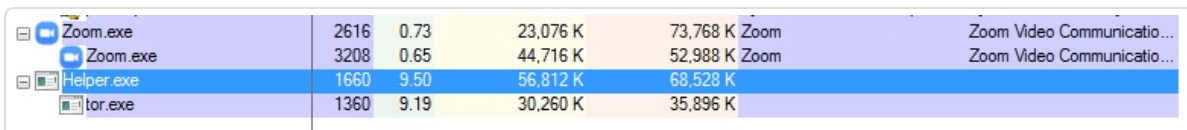

Después de iniciarse, este malware de autolt se copia como helper.exe en la carpeta% appdata%\Roaming\Microsoft\Windows\. Este archivo 64.exe es un malware autolt que contiene un archivador 7-Zip y un binario Tor comprimido que está protegido con contraseña.

Después de que el malware se copia en la carpeta de destino, luego programa tareas con el argumento -SystemCheck para fingir que es solo una utilidad para verificar que todos los procesos de Windows se ejecutan con precisión. De hecho, verifica algunos procesos que pueden ayudar en la criptominería. Aquí hay una lista de todos los procesos de Windows que verifica:

- aida64.exe

- AnVir.exe

- anvir64.exe

- GPU-Z.exe

- HWiNFO32.exe

- HWiNFO64.exe

- i7RealTempGT.exe

- OpenHardwareMonitor.exe

- pchunter64.exe

- perfmon.exe

- ProcessHacker.exe

- ProcessLasso.exe

- procexp.exe

- procexp64.exe

- RealTemp.exe

- RealTempGT.exe

- speedfan.exe

- SystemExplorer.exe

- taskmgr.exe

Una vez que helper.exe comenzó a ejecutarse, se oculta bajo el argumento SystemCheck91137 y luego descomprime los binarios tor con la ayuda del archivador 7-zip dentro de 64.exe para finalmente comenzar su propósito deseado: el minado de criptomonedas.

CONCLUSIÓN

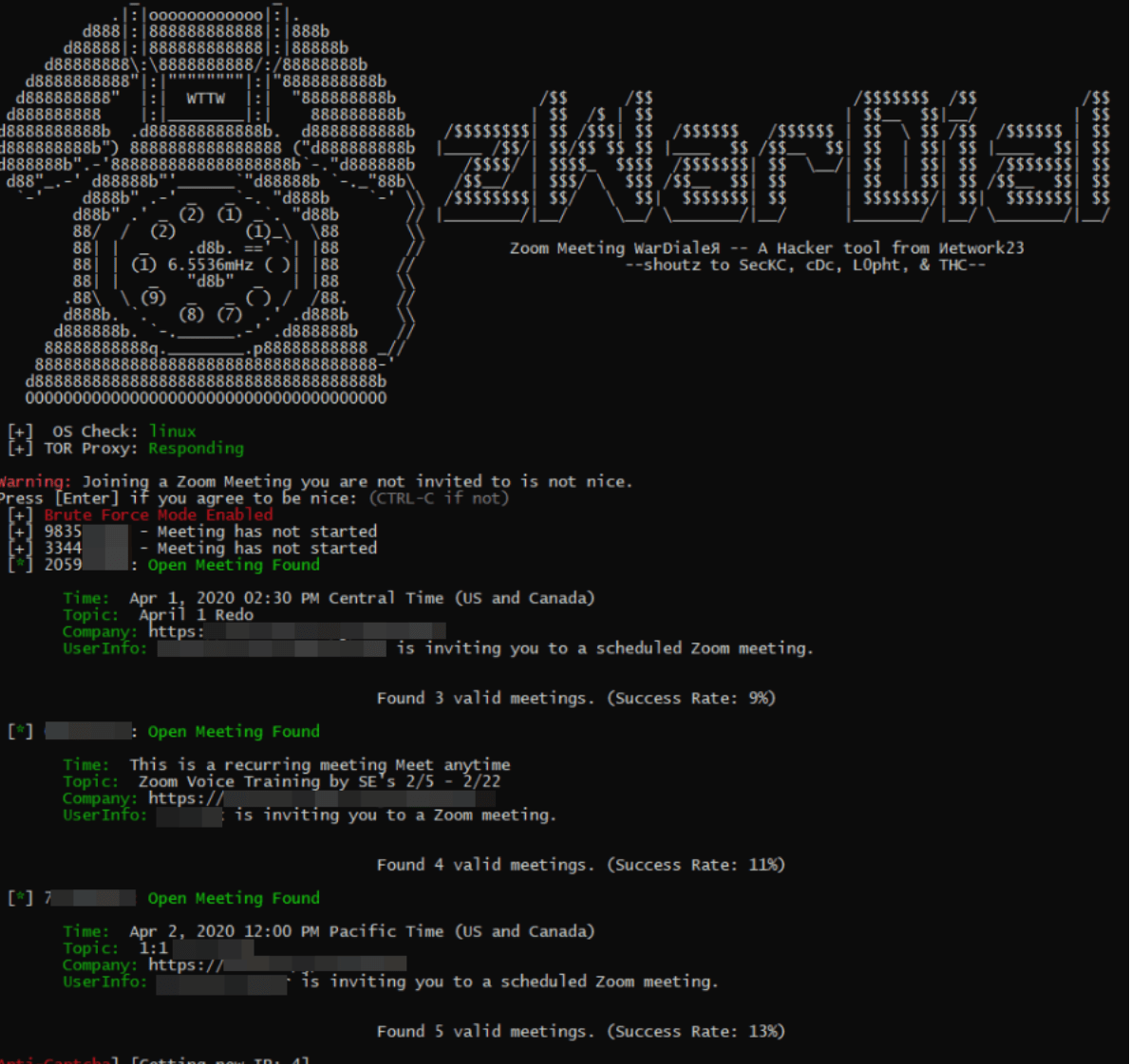

El brote de coronavirus ha obligado a muchas personas y organizaciones a trabajar desde casa, pero los atacantes subterráneos no están dejando ni una sola oportunidad de explotarlos con sus habilidades y recursos. Hay varios ataques de phishing que se descubrieron recientemente en organizaciones pequeñas y medianas. Una herramienta también fue descubierta recientemente por el equipo SecKC; llamada zWarDial, esta es una herramienta automatizada para descubrir la reunión de Zoom no protegida por contraseña utilizando los antiguos programas de marcación telefónica con una tasa de éxito del 14%.

Afortunadamente, sus desarrolladores no han revelado públicamente el código fuente de la herramienta, por lo que los niños de script normales no pueden usarla para realizar algunas tareas ilegales. Como puede ver, trabajar desde casa podría ser más una amenaza que una solución para una organización. Por suerte, pueden prevenir ataques mediante:

- Descargar cualquier producto relacionado con el software solo desde el sitio oficial de la empresa

- Mantener la contraseña de su reunión de Zoom siempre a salvo

- No compartir su ID de reunión y contraseña en redes sociales

- Emplear una conexión segura para estas sesiones

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.