Investigadores de Bishop Fox detallan el desarrollo de una técnica de hacking para analizar texto pixelado y recrear su redacción original de forma completamente legible usando una sola herramienta de software, lo que podría resultar útil en diversas circunstancias, incluso en ciberataques.

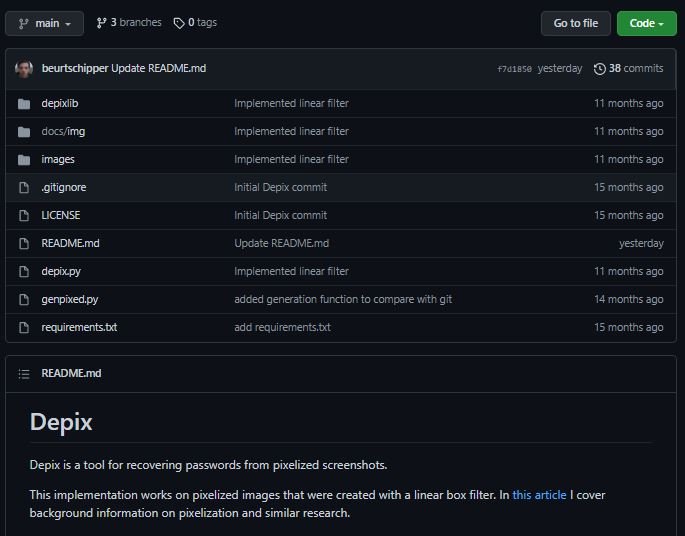

Este proceso depende de la herramienta Depix, basada en la búsqueda de permutaciones de píxeles podrían haber resultado en ciertos bloques pixelados, empleando lo que se conoce como secuencia de De Bruijn de la fuente correcta. En ejemplos del mundo real, es probable que obtenga variaciones menores en el texto analizado. Esta herramienta está disponible en GitHub.

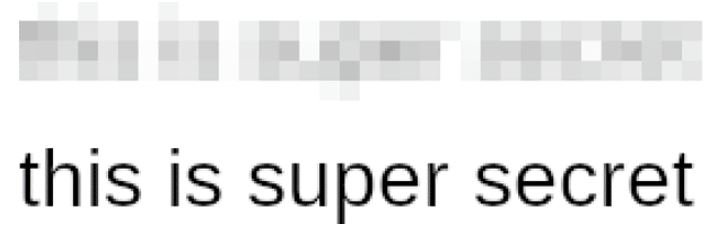

En el ejemplo siguiente, podemos ver texto pixelado y descifrado por la herramienta, un proceso conocido como pixelación:

Los investigadores mencionan que este proceso se basa en un algoritmo muy simple, dividiendo la imagen a analizar en una cuadrícula y posteriormente asignando un color a cada área y obteniendo el texto texto original a través de la distribución de los colores en cada fragmento de la cuadrícula.

Aunque los expertos reconocen que parte de la información podría perderse en este proceso, también es mucha información la que puede ser extraída. Para su prueba de concepto (PoC), los investigadores actuando como atacantes tenían que conocer algunos datos sobre el objetivo, incluyendo:

- Saber que se está analizando texto

- El tipo de fuente del texto redactado

- El tamaño de fuente del texto redactado

Los investigadores mencionan que un solo cambio de un píxel en algún lugar de la imagen original solo afecta el bloque redactado al que pertenece, lo que significa que solo se requiere analizar los más grandes bloques de caracteres para interpretar la imagen pixelada y obtener el texto redactado.

En otras palabras, durante este proceso los expertos simplemente adivinan una letra “a”, se pixelea esa letra y se analiza qué tan bien coincide con la imagen redactada, adivinando posteriormente la letra “b”, y así sucesivamente.

Si bien esto suena bastante simple, el proceso involucra toda clase de problemas lógicos que no pueden ser resueltos de una forma única, aunque otros métodos podrían resultar funcionales. La investigación completa está disponible en las plataformas oficiales de Bishop Fox.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.