Se han realizado más de un millón de intentos diferentes para ingresar a un complemento popular de WordPress en los últimos días, según expertos que estudian la seguridad.

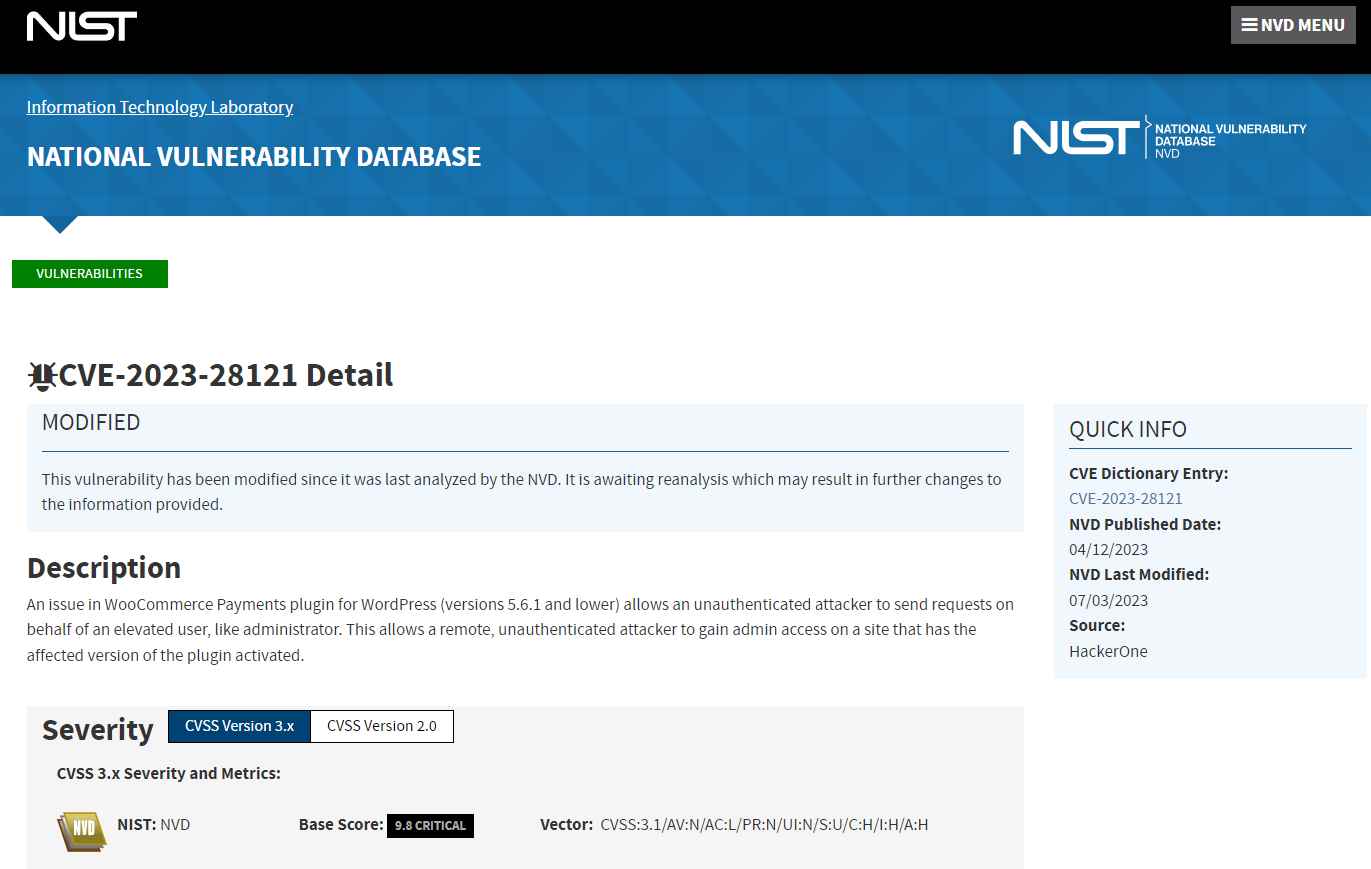

Según Wordfence, los ataques comenzaron el 14 de julio y continuaron durante el fin de semana, alcanzando su punto máximo el 16 de julio con 1,3 millones de ataques contra 157.000 sitios. Según la información proporcionada por el proveedor de seguridad, los ataques aprovecharon una vulnerabilidad importante en el complemento de pagos de WooCommerce (CVE-2023-28121), que tiene una puntuación CVSS de 9,8.

Se estima que hay alrededor de 600 000 instalaciones del complemento WooCommerce Payments, que brinda a los clientes la posibilidad de aceptar pagos con tarjeta de crédito en negocios en línea impulsados por WooCommerce.

Si se aprovechara esta vulnerabilidad, sería posible que un atacante remoto se hiciera pasar por un administrador y obtuviera el control de un sitio de WordPress afectado por el problema. Según Wordfence, se ha visto que los actores de amenazas intentan explotar sus derechos de administrador para instalar de forma remota el complemento WP Console en sitios web que se han visto comprometidos.

El 23 de marzo, los creadores del complemento WooCommerce Payments lanzaron la versión 5.6.2, que corrigió una vulnerabilidad descubierta. Las versiones 4.8.0 y posteriores se ven afectadas por este problema.

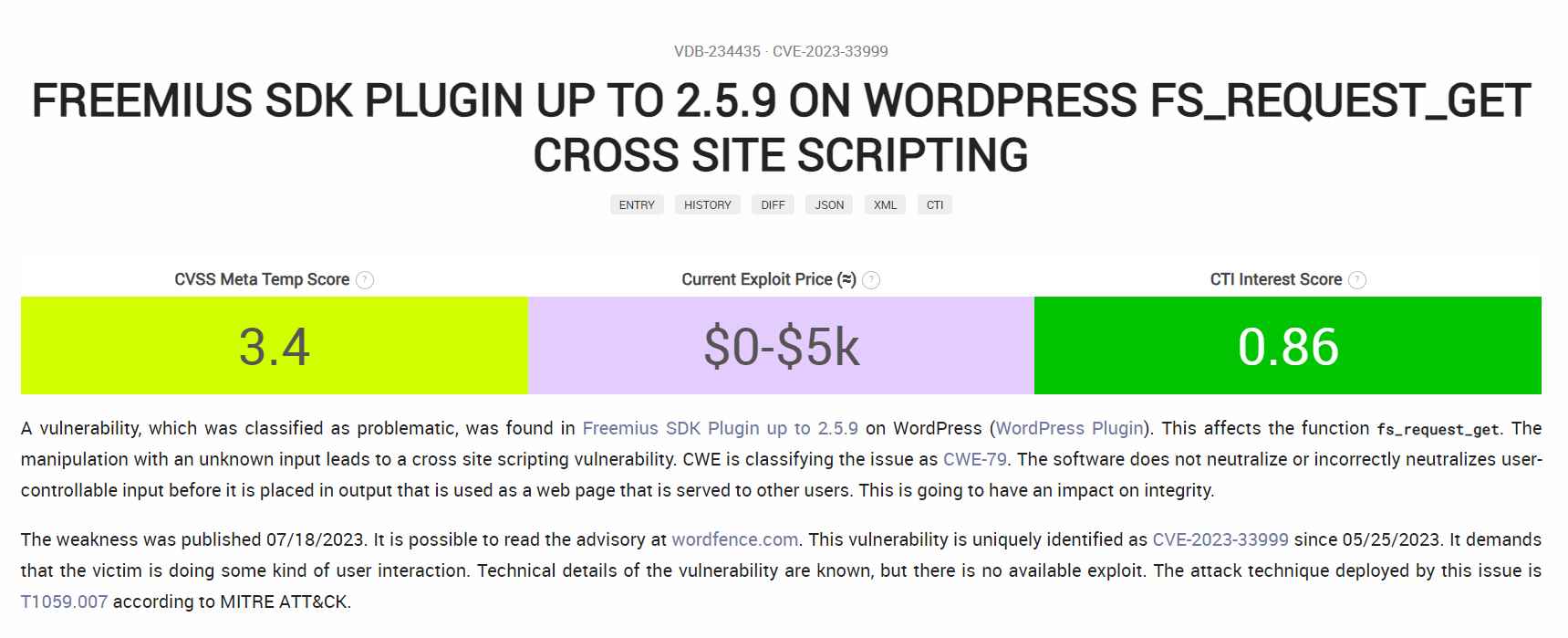

Por otro lado, los investigadores de seguridad que trabajan para Patchstack descubrieron que el complemento ampliamente utilizado tiene una falla que lo hace susceptible a la vulnerabilidad CVE-2023-33999. La comunidad de WordPress se ha alarmado por el descubrimiento de una falla de seguridad en Freemius WordPress SDK (versiones 2.5.9 y anteriores). Esta falla puede afectar potencialmente a los más de 7 millones de sitios web que dependen de los cientos de complementos y temas que utilizan este SDK.

Freemius WordPress SDK es un kit de desarrollo de software (SDK) que es un componente esencial de la plataforma de comercio electrónico administrada Freemius, que es ampliamente considerada como el estándar de la industria para la venta de complementos y temas de WordPress. Es una biblioteca de software que combina los servicios de Freemius con los complementos de WordPress y los productos de temas de manera eficiente y efectiva. Actúa como una plataforma de lanzamiento para los desarrolladores de todo el mundo, lo que les permite vender y licenciar sus productos de manera más efectiva. Sin embargo, debido a un error reciente en su kit de desarrollo de software (SDK), recientemente ha sido objeto de escrutinio por razones equivocadas.

Esta falla en particular, a la que se le ha asignado el identificador CVE-2023-33999, es una vulnerabilidad de secuencias de comandos cruzadas reflejadas (XSS) que afecta a todo el sitio web. Debido a esta vulnerabilidad, cualquier usuario que no esté autenticado en el sitio de WordPress posiblemente tenga la oportunidad de robar información importante o incluso elevar sus privilegios. Para aprovechar esta vulnerabilidad, el atacante malicioso puede, por ejemplo, engañar a un administrador u otro usuario privilegiado para que acceda a una URL especialmente diseñada. Esto permitiría al atacante aprovechar el problema.

Los desarrolladores han resuelto esta vulnerabilidad en Freemius WordPress SDK versión 2.5.10, por lo tanto, corrigen la vulnerabilidad de seguridad y aseguran que la plataforma es segura. Afortunadamente, el lado positivo de esta siniestra nube está aquí. Aunque hasta este momento no se han documentado ataques que se dirijan explícitamente a esta vulnerabilidad, siempre es mejor errar por el lado de la precaución en lugar de arrepentirse.

La sugerencia es fuerte y clara: si usted es un proveedor con un complemento o tema que requiere estos complementos, actualícelos.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.