Los sitios web que funcionan con WordPress han sido objeto de ataques de hackers durante varios años. Expertos en seguridad informática realizan un seguimiento de incidentes en los que se aprovechan diferentes vulnerabilidades de la plataforma WordPress para hackear sitios web e insertar en ellos scripts peligrosos. Una investigación sobre una aplicación troyana previamente desconocida realizada por los expertos de Doctor Webs reveló que es posible que la aplicación sea la herramienta maliciosa que los ciberdelincuentes emplean desde hace más de tres años para realizar ataques de esta naturaleza y ganar dinero a través del arbitraje, que es el proceso de beneficiarse de la reventa de tráfico.

Según la categorización proporcionada por el software antivirus este software malicioso se conoce como Linux.BackDoor.WordPressExploit.1 y está diseñado para atacar versiones de Linux de 32 bits. Sin embargo también es capaz de ejecutarse en versiones de Linux de 64 bits. Una puerta trasera conocida como Linux.BackDoor.WordPressExploit.1 permite a los actores maliciosos tener control remoto sobre el sistema. Puede realizar las siguientes cosas cuando le dan instrucciones para ello:

- Apuntar y atacar una página web en particular (sitio web);

- Cambia su modo a standby;

- apagarse;

- y dejar de rastrear temporalmente sus actividades.

El propósito principal del malware es hackear sitios web que usan WordPress como su CMS (Sistema de gestión de contenido) e insertar un script malicioso en las páginas web respectivas de los sitios web. Lo hace explotando vulnerabilidades que ya se sabe que existen en los complementos de WordPress y los temas del sitio web. Antes de lanzar su ataque el troyano se comunica con su servidor de comando y control para obtener la dirección del sitio web que pretende infectar. A continuación Linux. Puerta trasera WordPressExploit.1 intentará repetidamente atacar las vulnerabilidades en los complementos y temas fechados que se enumeran a continuación todos los cuales pueden instalarse en un sitio web:

- WP Live Chat Support Plugin

- WordPress – Yuzo Related Posts

- Yellow Pencil Visual Theme Customizer Plugin

- Easysmtp

- WP GDPR Compliance Plugin

- Newspaper Theme on WordPress Access Control (vulnerability CVE-2016-10972)

- Thim Core

- Google Code Inserter

- Total Donations Plugin

- Post Custom Templates Lite

- WP Quick Booking Manager

- Faceboor Live Chat by Zotabox

- Blog Designer WordPress Plugin

- WordPress Ultimate FAQ (vulnerabilities CVE-2019-17232 and CVE-2019-17233)

- WP-Matomo Integration (WP-Piwik)

- WordPress ND Shortcodes For Visual Composer

- WP Live Chat

- Coming Soon Page and Maintenance Mode

- Hybrid

En el caso de que una o más vulnerabilidades se exploten con éxito se inyectará un JavaScript malicioso en el sitio web objetivo que se descargará desde un servidor remoto. Por eso la inyección se realiza de tal manera que cada vez que se carga la página infectada este JavaScript se ejecutará primero a pesar de que el contenido original de la página no se verá afectado de ninguna manera. En este punto los visitantes serán enviados a la página web que los atacantes necesitan que visiten cada vez que hagan clic en cualquier parte de la página comprometida.

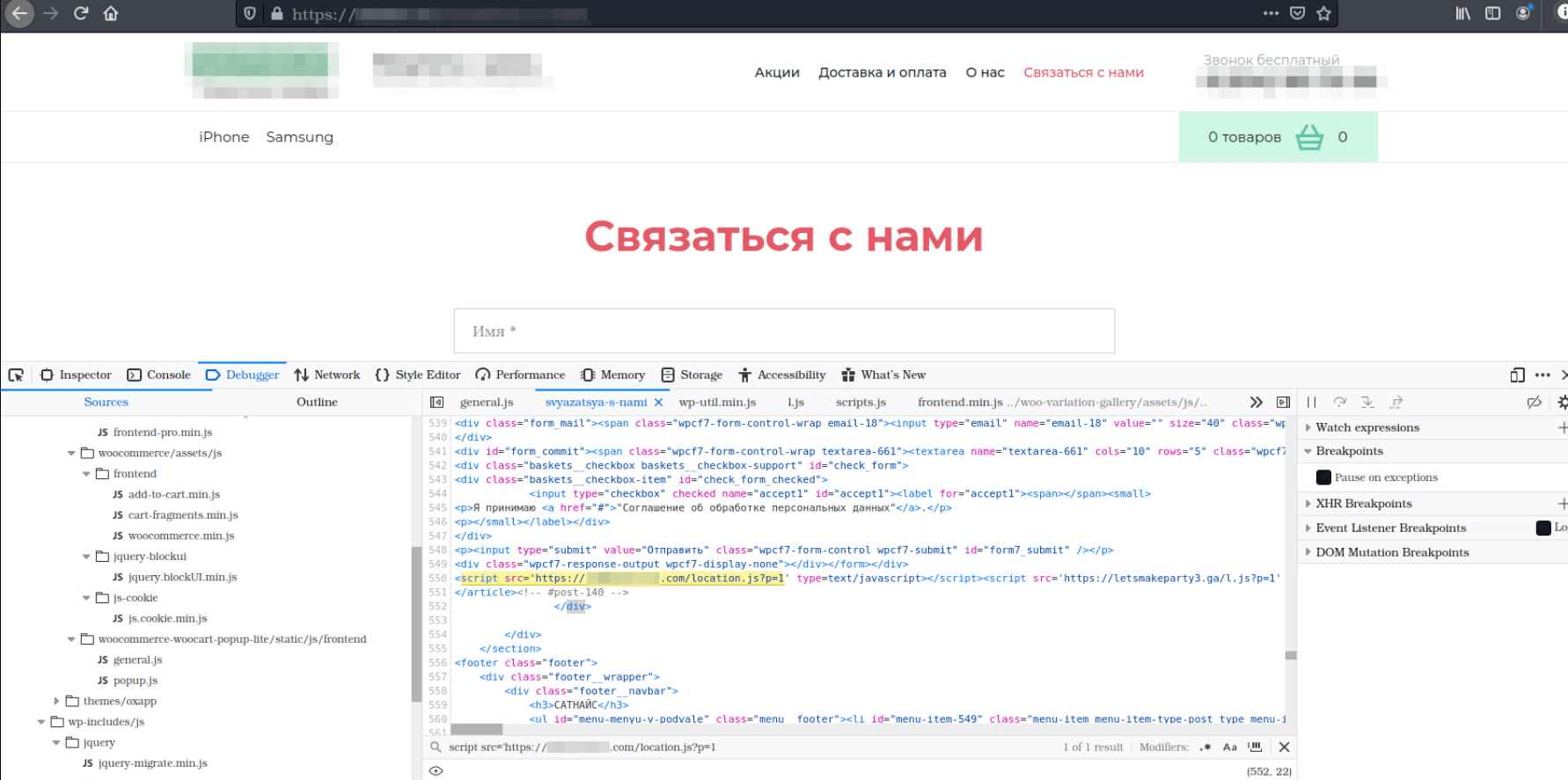

La siguiente captura de pantalla ilustra un ejemplo de una de las páginas que se ha visto comprometida:

Una ilustración de una de las páginas que ha sido comprometida.

El programa troyano mantiene un registro de su actividad y recopila estadísticas. Supervisa el número total de sitios web que han sido atacados cada instancia en la que se ha explotado con éxito una vulnerabilidad y además de eso supervisa el número total de veces que ha explotado con éxito el complemento WordPress Ultimate FAQ y el mensajero de Facebook que proporciona Zotabox. Además notifica al servidor remoto las vulnerabilidades encontradas que no han sido reparadas.

Los expertos han descubierto la versión más reciente de Linux para este programa troyano además de la alteración más reciente del propio virus.

BackDoor.WordPressExploit.2. Varía del original en cuanto a la dirección del servidor C&C la dirección del sitio web desde el que se descarga el JavaScript malicioso así como la presencia de una lista extra de vulnerabilidades que pueden ser explotadas en los siguientes complementos:

- Brizy WordPress Plugin

- FV Flowplayer Video Player

- WooCommerce

- WordPress Coming Soon Page

- WordPress theme OneTone

- Simple Fields WordPress Plugin

- WordPress Delucks SEO plugin

- Poll, Survey, Form & Quiz Maker by OpinionStage

- Social Metrics Tracker

- WPeMatico RSS Feed Fetcher

- Rich Reviews plugin

Como resultado de esto se descubrió que ambas variantes del troyano contenían una funcionalidad no implementada para hackear las cuentas de administrador de sitios web objetivo mediante el empleo de un ataque de fuerza bruta. Este ataque implica la aplicación de inicios de sesión y contraseñas conocidas mientras se hace uso de vocabularios especializados. Es concebible que esta función se incluyera en actualizaciones anteriores o alternativamente, que los atacantes intenten utilizarla para futuras versiones de este software malicioso. Ambas posibilidades son factibles. Si dicha opción se implementa en las versiones más nuevas de la puerta trasera los ciberdelincuentes incluso podrán atacar con éxito algunos de esos sitios web que usan versiones actuales de complementos con vulnerabilidades parcheadas. Esto se debe a que los ciberdelincuentes pueden explotar una vulnerabilidad en un complemento cuando se usa junto con la puerta trasera.

Es muy recomendable que los propietarios de sitios web creados con WordPress mantengan actualizados todos los componentes de la plataforma incluidos los complementos y temas de terceros. Además se recomienda que los propietarios usen inicios de sesión y contraseñas robustos y únicos para sus cuentas.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.