En los últimos tiempos, el panorama de la ciberseguridad ha sido testigo de un aumento significativo en la explotación de servidores mal configurados en varias plataformas, incluidas YARN (Yet Another Resource Negotiator), Docker, Confluence y Redis. Los piratas informáticos han estado aprovechando estas vulnerabilidades para llevar a cabo operaciones de minería de criptomonedas de forma ilegal. Este artículo profundiza en las complejidades de estos ataques, explorando la naturaleza de las vulnerabilidades, el modus operandi de los atacantes, las implicaciones para las empresas y los usuarios individuales, y las medidas que se pueden tomar para mitigar dichos riesgos.

COMPRENDER LAS VULNERABILIDADES

Las vulnerabilidades explotadas por los piratas informáticos se deben principalmente a configuraciones incorrectas en los servidores de YARN, Docker, Confluence y Redis. Estas configuraciones erróneas a menudo ocurren debido a la supervisión o la falta de conocimiento sobre las mejores prácticas de seguridad entre los administradores. Por ejemplo, los contenedores Docker pueden implementarse con configuraciones predeterminadas sin controles de acceso adecuados, o las bases de datos de Redis pueden permanecer accesibles sin protección con contraseña.

YARN, un componente clave del ecosistema Apache Hadoop, está diseñado para gestionar recursos informáticos en clústeres y facilitar la ejecución de aplicaciones distribuidas. Cuando está mal configurado, YARN puede permitir el acceso no autorizado al clúster, lo que permite a los atacantes implementar sus propias aplicaciones, como software de criptominería.

Docker, una popular plataforma de contenedorización, puede explotarse si los contenedores se ejecutan con permisos excesivos o si el demonio Docker se expone a Internet sin autenticación. De manera similar, Confluence, un software de colaboración en equipo ampliamente utilizado, y Redis, una base de datos en memoria, se vuelven vulnerables cuando no están protegidos adecuadamente, lo que brinda a los atacantes oportunidades para inyectar scripts o comandos maliciosos.

EL MODUS OPERANDI DE LOS ATACANTES

Los atacantes aprovechan estas vulnerabilidades escaneando Internet en busca de servidores expuestos o mal configurados. Al identificar un servidor vulnerable, implementan malware de minería de criptomonedas, que utiliza los recursos informáticos del servidor para extraer criptomonedas como Bitcoin o Monero. Este proceso suele automatizarse mediante scripts que aprovechan vulnerabilidades conocidas o credenciales predeterminadas para obtener acceso.

El software de criptominería funciona silenciosamente en segundo plano, lo que dificulta que los administradores detecten su presencia. El único efecto perceptible podría ser una degradación del rendimiento o un aumento inusual del consumo de electricidad. Sin embargo, cuando se notan estos síntomas, es posible que los atacantes ya hayan extraído cantidades significativas de criptomonedas.

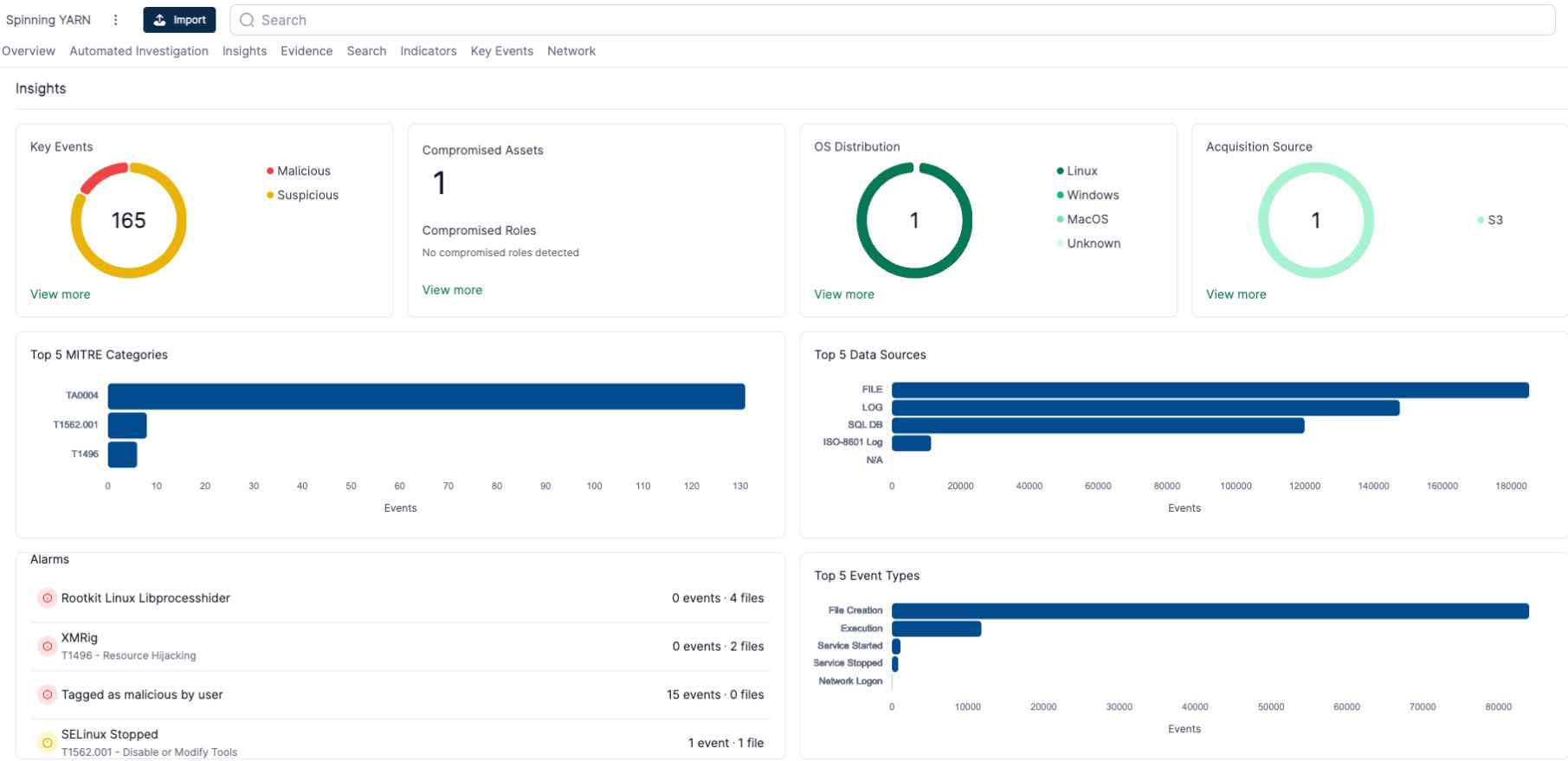

DESCRIPCIÓN GENERAL DE LA CAMPAÑA DE MALWARE

Los atacantes detrás de esta campaña han desarrollado un mecanismo sofisticado para explotar configuraciones erróneas comunes y vulnerabilidades conocidas, como CVE-2022-26134 en Confluence, para realizar ataques de ejecución remota de código (RCE). El acceso inicial generalmente se logra a través de honeypots de la API de Docker Engine, donde los atacantes generan un nuevo contenedor basado en Alpine Linux, creando un montaje de enlace para escribir archivos directamente en el host subyacente. Este método se aprovecha para ejecutar una serie de comandos de shell codificados en base64, lo que en última instancia conduce a la implementación de un minero de criptomonedas, generando un shell inverso y permitiendo el acceso persistente a los hosts comprometidos.

CARGAS ÚTILES Y TÉCNICAS ÚNICAS

La campaña utiliza cuatro cargas útiles de Golang novedosas diseñadas para automatizar la identificación y explotación de los servicios específicos. Estas cargas útiles sirven como herramientas para emitir código de explotación e infectar nuevos hosts aprovechando configuraciones erróneas y explotando la vulnerabilidad de n días en Confluence para ataques RCE.

Para los compromisos de Docker, los atacantes generan un contenedor y escapan de él hacia el host subyacente. También implementan una instancia de la utilidad de shell inverso de código abierto Platypus para mantener el acceso al host. Además, se implementan múltiples rootkits en modo de usuario para ocultar procesos maliciosos, lo que complica aún más los esfuerzos de detección y mitigación.

ACCESO INICIAL Y ENTREGA DE CARGA ÚTIL

El acceso inicial observado por Cado Security Labs involucró un comando Docker recibido desde una dirección IP que generó un nuevo contenedor, aprovechando el contenedor para escribir un ejecutable y registrar un trabajo Cron para ejecutar comandos de shell codificados en base64. Este ejecutable, identificado como vurl, establece una conexión TCP con la infraestructura de comando y control (C2) del atacante, lo que facilita la recuperación de la carga útil de la primera etapa.

La carga útil principal, cronb.shes un script de shell sencillo que define el dominio C2 y la URL donde se ubican las cargas útiles adicionales, verifica la existencia de la chattrutilidad y recupera la siguiente carga útil según los privilegios del usuario actual.

DEBILITAMIENTO DEL SISTEMA Y ANTIFORENSE

El malware emplea una variedad de comandos antiforenses y para debilitar el sistema, que incluyen deshabilitar firewalldy iptableseliminar el historial del shell, deshabilitar SELinux y garantizar que las solicitudes de DNS salientes sean exitosas. También instala una serie de utilidades, como masscanlas de descubrimiento de hosts, y procede a ejecutar comandos que debilitan la postura de seguridad del sistema y cubren las huellas de los atacantes.

Esta campaña de malware destaca la evolución del panorama de amenazas y la sofisticación de los atacantes a la hora de explotar infraestructuras basadas en la nube para la criptominería. El uso de cargas útiles únicas, la explotación de vulnerabilidades conocidas y el despliegue de técnicas antiforenses subrayan la necesidad de una mayor vigilancia y medidas de seguridad sólidas para proteger contra amenazas tan sofisticadas.

IMPLICACIONES PARA EMPRESAS Y USUARIOS

La explotación de servidores mal configurados para la minería de criptomonedas plantea varios riesgos para las empresas y los usuarios individuales. En primer lugar, conduce al uso no autorizado de recursos informáticos, lo que genera mayores costos operativos y una posible interrupción de servicios críticos. Para las empresas, esto puede traducirse en pérdidas financieras y daños a la reputación si los servicios dejan de estar disponibles o si los datos confidenciales se ven comprometidos durante la infracción.

Además, la presencia de software no autorizado en un servidor puede ser una puerta de entrada para otras actividades maliciosas, incluido el robo de datos, ataques de ransomware o el establecimiento de un punto de apoyo para futuros ataques. La violación de la seguridad también puede generar problemas de cumplimiento normativo, especialmente para empresas sujetas a estrictas leyes de protección de datos.

MEDIDAS DE ATENUACIÓN

Para protegerse contra la explotación de servidores mal configurados, las empresas y los administradores deben adoptar un enfoque proactivo en materia de ciberseguridad. Esto incluye:

- Auditorías y evaluaciones periódicas : realización de auditorías de seguridad periódicas y evaluaciones de vulnerabilidad para identificar y rectificar configuraciones incorrectas o software desactualizado.

- Cumplimiento de las mejores prácticas de seguridad : implementar las mejores prácticas de seguridad, como el uso de contraseñas únicas y seguras, habilitar la autenticación de dos factores y aplicar el principio de privilegio mínimo al acceso al servidor.

- Segmentación de red : aislar sistemas y servicios críticos del resto de la red para limitar la propagación de malware o el movimiento de un atacante dentro de la red.

- Monitoreo y detección : implementar herramientas de monitoreo para detectar actividades inusuales, como picos en el uso de CPU que podrían indicar actividades de criptominería. La implementación de sistemas de detección de intrusos también puede ayudar a identificar y bloquear el tráfico malicioso.

- Educación y concientización : educar a los administradores y usuarios sobre los riesgos asociados con servidores mal configurados y la importancia de seguir las pautas de seguridad.

La explotación de servidores YARN, Docker, Confluence y Redis mal configurados para la minería de criptomonedas resalta la importancia crítica de la vigilancia de la ciberseguridad. A medida que los atacantes continúan evolucionando sus tácticas, las empresas y los administradores deben mantenerse informados sobre las posibles vulnerabilidades e implementar medidas de seguridad sólidas para proteger sus activos digitales. Al tomar medidas proactivas para proteger las configuraciones del servidor y monitorear actividades sospechosas, es posible mitigar los riesgos asociados con este tipo de ataques cibernéticos.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.