Esta semana, los equipos de investigación de Wordfence detectaron un incremento de sitios web infectados alojados en el servicio de WordPress administrado por la firma de hosting web GoDaddy, que incluye MediaTemple, tsoHost, 123Reg, Domain Factory, Heart Internet y los sitios de Host Europe administrados por WordPress.

Al parecer, estos sitios web se ven afectados por un backdoor casi idéntico antepuesto al archivo wp-config.php. De los 298 sitios que han sido recientemente infectados, al menos 281 están alojados con GoDaddy.

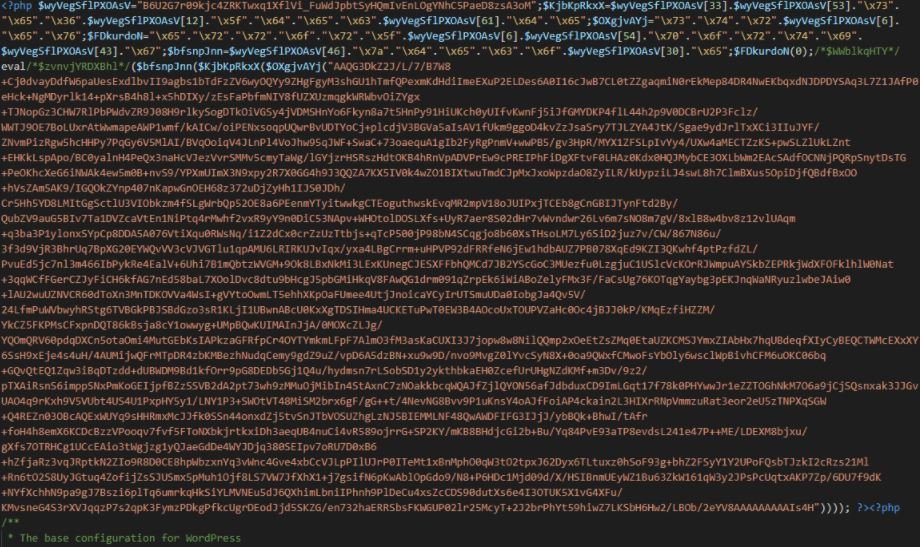

Según el reporte, el backdoor usado en esta campaña ha estado en uso al menos desde 2015. Este desarrollo malicioso es capaz de generar resultados de búsqueda de Google con spam e incluye recursos personalizados para el sitio infectado. El backdoor principal se agrega al comienzo de wp-config.php y se ve tal como se muestra en la siguiente captura de pantalla:

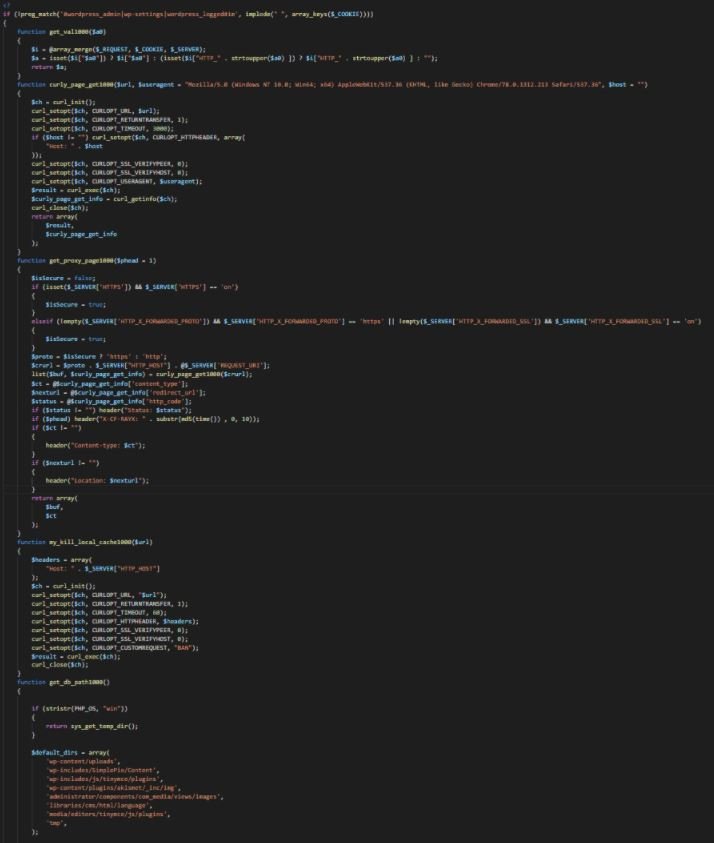

A continuación se muestra una versión decodificada del backdoor:

El reporte de Wordfence agrega que, si se envía al sitio objetivo una solicitud con una cookie establecida en un cierto valor codificado en base64, el backdoor descargará una plantilla de enlace de spam desde un dominio C&C (t-fish-ka.ru), guardándolo en un archivo codificado con un nombre establecido en el hash MD5 del dominio del sitio infectado. Por ejemplo, el archivo codificado para ‘examplesite.com’ se llamaría 8c14bd67a49c34807b57202eb549e461, que es un hash de ese dominio.

Aunque el dominio C&C tiene un TLD ruso, por el momento no hay indicios de que esta campaña tenga motivaciones políticas o esté relacionada de algún modo con la campaña militar rusa en Ucrania. El dominio muestra una página web en blanco, pero pudo saberse que hace un par de años ofrecía lo que parece ser contenido para adultos.

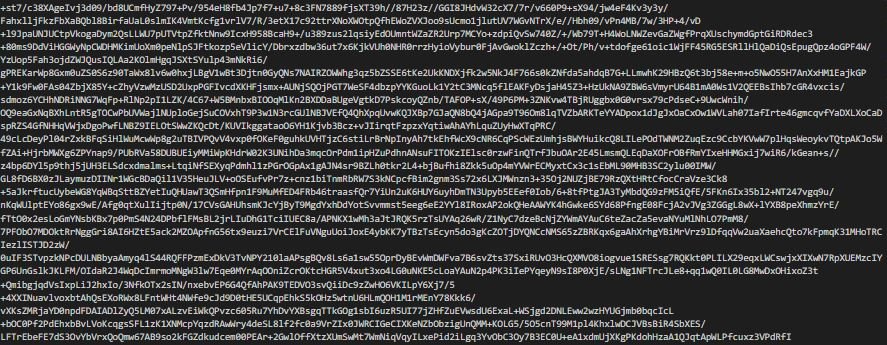

Esta es una muestra de la plantilla de enlace de spam codificado:

Aún se desconoce el vector de ataque usado en esta campaña, aunque hace un año GoDaddy confirmó que un atacante no identificado había accedido a sus sistemas para aprovisionar los sitios de WordPress administrados de la empresa, impactando hasta 1.2 millones de sus clientes de WordPress. Los investigadores creen que ambas campañas podrían ser idénticas.

Ante este escenario, los investigadores recomiendan a los usuarios cuyos sitios web están alojados en estas plataformas verificar manualmente el archivo wp-config.php de su sitio web, o bien ejecutar un análisis con una solución de detección de malware.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.