Los hackers se han estado dirigiendo a las empresas de juegos y apuestas en línea con lo que parece ser una puerta trasera nunca antes vista que los investigadores han llamado IceBreaker.

El método de compromiso se basa en engañar a los agentes de servicio al cliente para que abran capturas de pantalla maliciosas que el actor de amenazas envía bajo la apariencia de un usuario que enfrenta un problema.

Tales ataques han estado ocurriendo desde al menos septiembre de 2022. El grupo detrás de ellos sigue siendo desconocido, con pistas poco claras que apuntan a su origen.

Los investigadores de la firma de respuesta a incidentes Security Joes creen que la puerta trasera IceBreaker es obra de un nuevo actor de amenazas avanzado que utiliza “una técnica de ingeniería social muy específica”, que podría conducir a una imagen más clara de quiénes son.

Después de analizar los datos de un incidente en septiembre, Security Joes pudo responder a otros tres ataques antes de que los hackers pudieran comprometer sus objetivos.

Los investigadores dicen que la única evidencia pública del actor de amenazas IceBreaker que pudieron encontrar fue un tweet de MalwareHunterTeam en octubre.

Engañar al servicio de atención al cliente

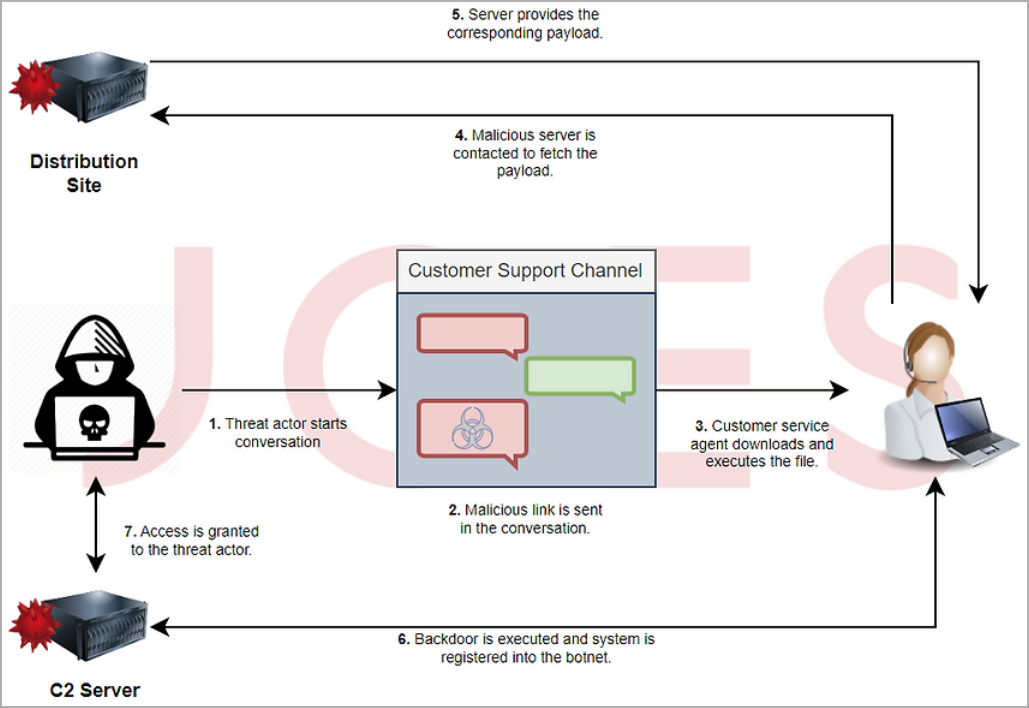

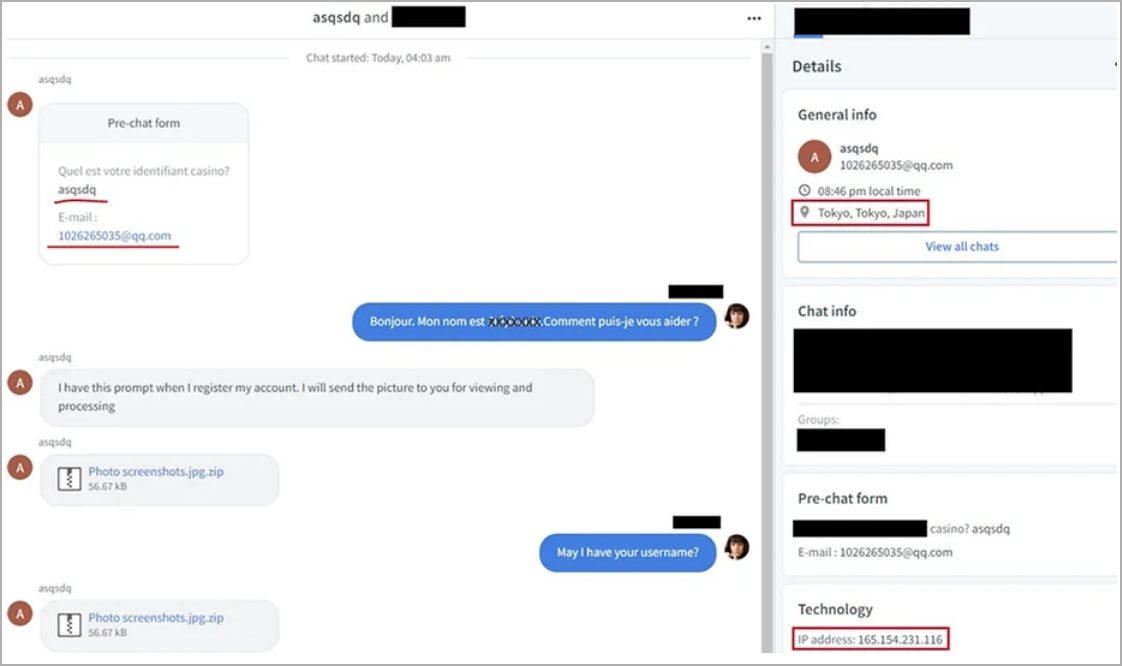

Para entregar la puerta trasera, el actor de la amenaza se pone en contacto con el servicio de atención al cliente de la empresa objetivo haciéndose pasar por un usuario que tiene problemas para iniciar sesión o registrarse en el servicio en línea.

Los hackers convencen al agente de soporte para que descargue una imagen que describa el problema mejor de lo que pueden explicar. Los investigadores dicen que la imagen generalmente se aloja en un sitio web falso que se hace pasar por un servicio legítimo, aunque también la vieron entregada desde un almacenamiento de Dropbox.

SecurityJoes dice que los diálogos que examinó entre el actor de amenazas y los agentes de apoyo indican que IceBreaker no es un hablante nativo de inglés y deliberadamente pide hablar con agentes de habla hispana. Sin embargo, también se les vio hablando otros idiomas.

Los enlaces entregados de esta manera conducen a un archivo ZIP que contiene un archivo LNK malicioso que obtiene la puerta trasera IceBreaker, o un script de Visual Basic que descarga el RAT de Houdini que ha estado activo desde al menos 2013.

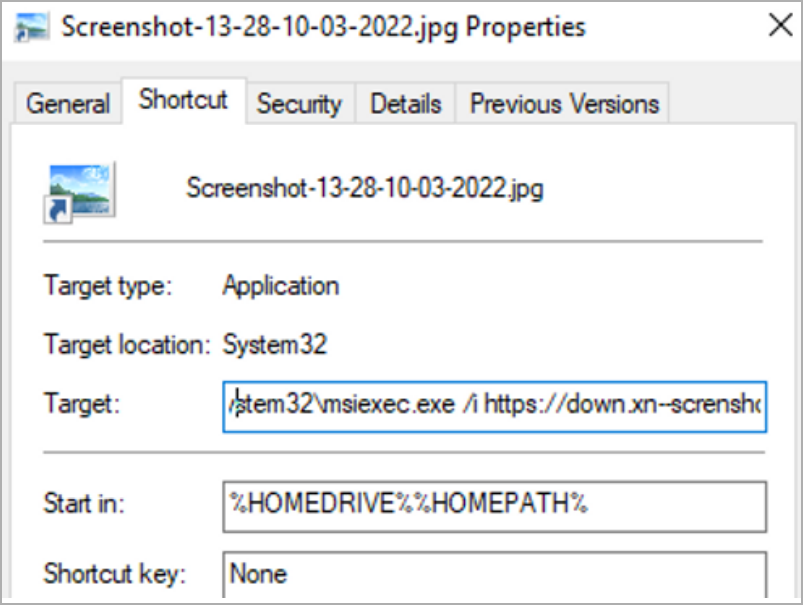

Como se ve en la imagen a continuación, el icono del archivo de acceso directo de Windows se ha cambiado para que parezca inocuo. El acceso directo contiene un comando para descargar una carga útil de MSI del servidor del atacante, instalarlo sin interacción del usuario y ejecutarlo sin interfaz de usuario.

Propiedades del archivo LNK

Los investigadores de Security Joes dicen que el malware descargado es “un archivo JavaScript compilado muy complejo” que puede descubrir procesos en ejecución, robar contraseñas, cookies y archivos, abrir un túnel proxy para el atacante y ejecutar scripts recuperados del servidor de los atacantes. .

La puerta trasera de IceBreaker

El LNK malicioso es la principal carga útil de la primera etapa que entrega el malware IceBreaker, mientras que el archivo VBS se usa como respaldo, en caso de que el operador de atención al cliente no pueda ejecutar el acceso directo.

El archivo de acceso directo malicioso se presenta como una imagen JPG y su extensión se modifica en consecuencia. La carga útil de MSI que descarga tiene una tasa de detección muy baja en Virus Total, devolviendo solo 4 positivos de 60 escaneos.

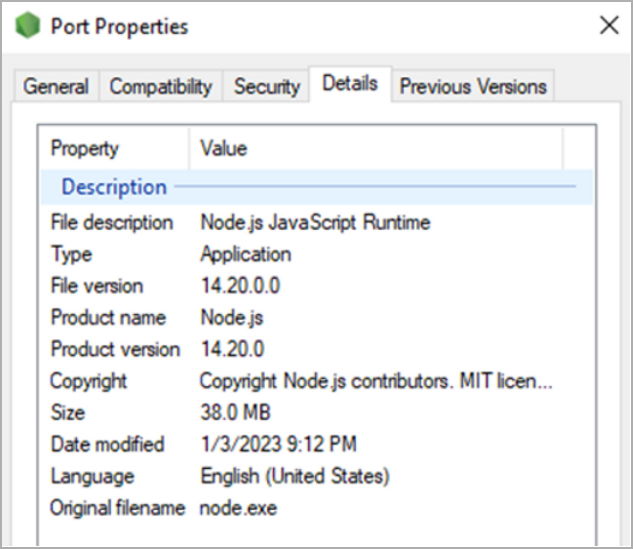

El paquete MSI presenta un gran conjunto de archivos señuelo para evadir las herramientas de detección y los motores de análisis basados en firmas. La capa final es un archivo CAB extraído en la carpeta temporal de la víctima, soltando la carga útil “Port.exe”.

Security Joes dice que este es un ejecutable de C++ de 64 bits con una superposición inusual, que mantiene una parte de los datos adjuntos al final del archivo. Los analistas creen que esta es una forma de ocultar recursos adicionales de los productos de seguridad.

Tras un análisis más detallado, Security Joes descubrió que la muestra es un módulo de puerta trasera nunca antes visto escrito en Node.js, que brinda a los actores de amenazas las siguientes capacidades:

- Personalización a través de complementos que amplían las funciones integradas del malware.

- Proceso de descubrimiento.

- Robar contraseñas y cookies del almacenamiento local, en particular de Google Chrome.

- Habilite un servidor proxy inverso de Socks5.

- Establezca la persistencia creando un nuevo archivo LNK (WINN.lnk) en la carpeta de inicio de Windows.

- Extraiga archivos al servidor remoto a través de sockets web.

- Ejecute scripts VBS personalizados.

- Toma capturas de pantalla.

- Generar sesiones de shell remotas.

Si la entidad objetivo no ha subcontratado los servicios de atención al cliente a un proveedor externo, los actores de la amenaza pueden usar la puerta trasera para robar las credenciales de la cuenta, moverse lateralmente en la red y extender su intrusión.

En este momento, no se sabe mucho sobre el grupo IceBreaker, pero Security Joes decidió publicar un informe sobre sus hallazgos y compartir todos los IoC (indicadores de compromiso) capturados para ayudar a los defensores a detectar y abordar esta amenaza.

Los investigadores han publicado un informe técnico que describe el modus operandi del actor de amenazas y cómo funciona su puerta trasera. También se han publicado reglas YARA para ayudar a las organizaciones a detectar el malware.

Además Security Joes recomienda a las empresas que sospechen una violación de IceBreaker que busquen archivos de acceso directo creados en la carpeta de inicio y verifiquen la ejecución no autorizada de la herramienta de código abierto tsocks.exe.

Supervisar la creación de procesos msiexec.exe que reciben direcciones URL como parámetros también podría ser una indicación de compromiso, al igual que la ejecución de secuencias de comandos VBS y archivos LNK desde la carpeta temporal.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.