Tras el reciente hackeo de Twilio que condujo a la filtración de códigos 2FA (OTP), los ciberdelincuentes continúan actualizando su arsenal de ataques para orquestar campañas de phishing avanzadas dirigidas a usuarios de todo el mundo. Resecurity ha identificado recientemente un nuevo Phishing-as-a-Service (PhaaS) llamado EvilProxy anunciado en la Dark Web. En algunas fuentes, el nombre alternativo es Moloch , que tiene alguna conexión con un kit de phishing desarrollado por varios actores clandestinos notables que antes se dirigieron a las instituciones financieras y al sector del comercio electrónico.

Si bien el incidente con Twilio está relacionado únicamente con la cadena de suministro, los riesgos de seguridad cibernética obviamente conducen a ataques contra objetivos posteriores, el servicio clandestino producido como EvilProxy permite a los actores de amenazas atacar a los usuarios con MFA habilitado en la mayor escala sin la necesidad de hackear los servicios anteriores.

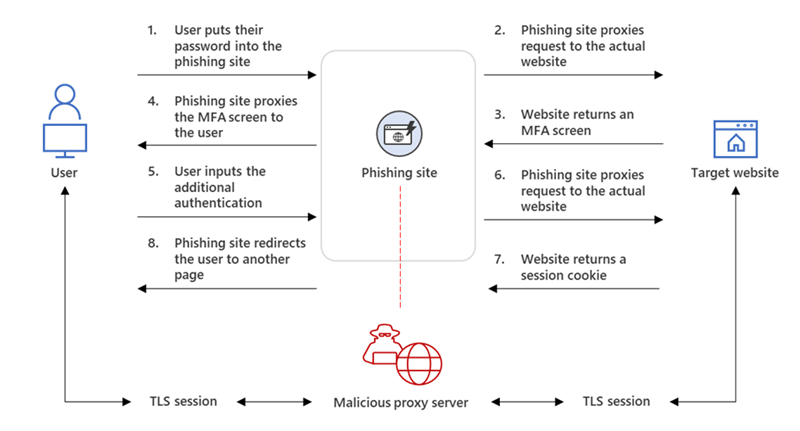

Los actores de EvilProxy están utilizando los métodos Reverse Proxy e Inyección de cookies para eludir la autenticación 2FA, lo que representa la sesión de la víctima. Anteriormente, estos métodos se habían visto en campañas dirigidas de APT y grupos de ciberespionaje; sin embargo, ahora estos métodos se han producido con éxito en EvilProxy, lo que destaca la importancia del crecimiento de los ataques contra los servicios en línea y los mecanismos de autorización de MFA.

Sobre la base de la investigación en curso sobre el resultado de los ataques contra varios empleados de las empresas Fortune 500, Resecurity pudo obtener un conocimiento sustancial sobre EvilProxy, incluida su estructura, módulos, funciones y la infraestructura de red utilizada para realizar actividades maliciosas. Las primeras ocurrencias de EvilProxy se identificaron inicialmente en relación con los ataques contra los clientes de Google y MSFT que tienen MFA habilitado en sus cuentas, ya sea con SMS o token de aplicación .

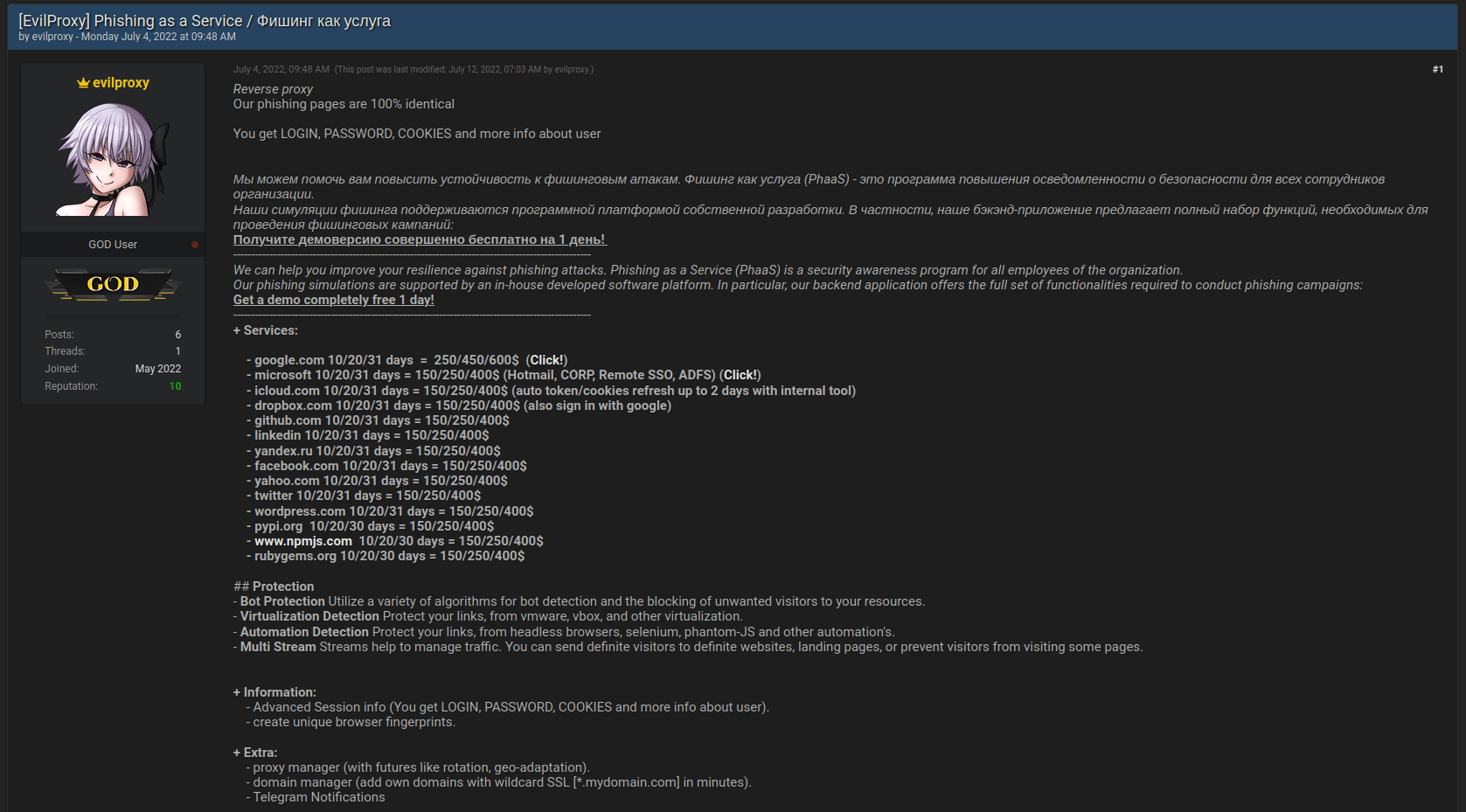

La primera mención de EvilProxy se detectó a principios de mayo de 2022, fue entonces cuando los actores que lo ejecutan publicaron un video de demostración que detalla cómo podría usarse para entregar enlaces de phishing avanzados con la intención de comprometer las cuentas de los consumidores que pertenecen a las principales marcas como Apple , Facebook , GoDaddy , GitHub , Google , Dropbox , Instagram , Microsoft , Twitter , Yahoo , Yandex y otros.

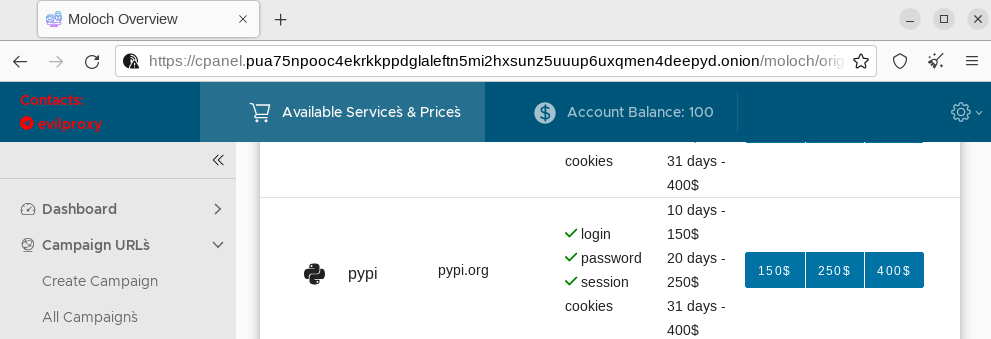

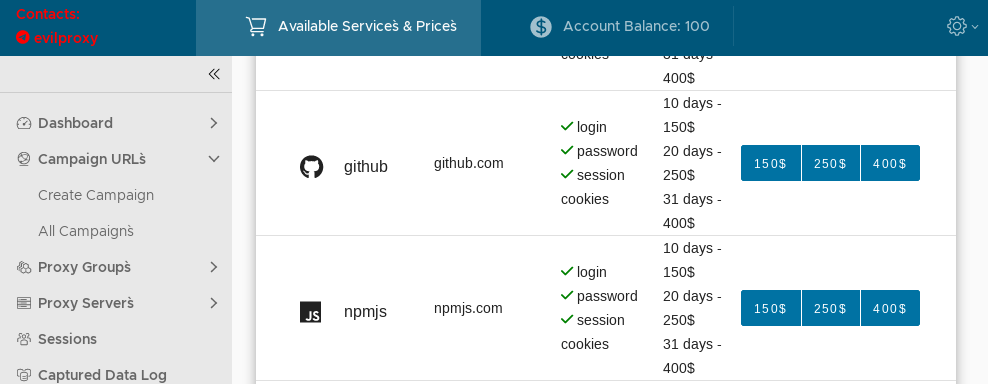

En particular, EvilProxy también admite ataques de phishing contra Python Package Index (PyPi) :

El repositorio de software oficial para el lenguaje Python (Python Package Index (PyPI)) ha dicho recientemente (la semana pasada) que los contribuyentes del proyecto estaban sujetos a un ataque de phishing que intentaba engañarlos para que divulgaran las credenciales de inicio de sesión de su cuenta. El ataque aprovechó JuiceStealer (como la carga útil final después del compromiso inicial) y, según los hallazgos del equipo HUNTER de Resecurity, se relacionó con los actores de EvilProxy que agregaron esta función poco antes de que se realizara el ataque.

Además de PyPi, la funcionalidad de EvilProxy también es compatible con GitHub y npmjs (Administrador de paquetes de JavaScript ampliamente utilizado por más de 11 millones de desarrolladores en todo el mundo) que permite ataques a la cadena de suministro a través de campañas de phishing avanzadas. Es muy probable que los actores apunten a los desarrolladores de software e ingenieros de TI para obtener acceso a sus repositorios con el objetivo final de hackear objetivos “descendentes” . Estas tácticas permiten a los ciberdelincuentes capitalizar la inseguridad de los usuarios finales que asumen que están descargando paquetes de software de recursos seguros y no esperan que se vea comprometido.

¿Cómo Funciona?

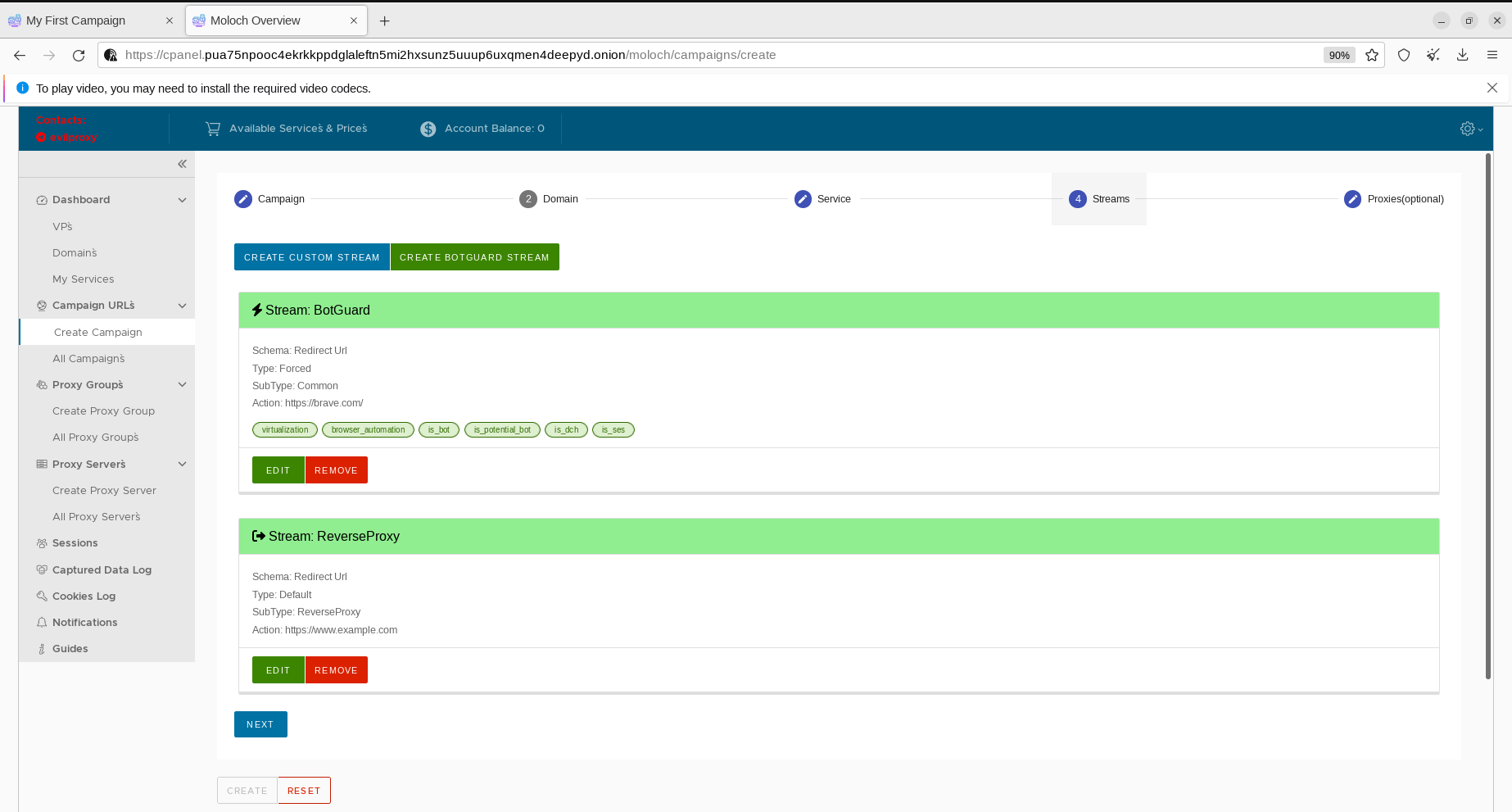

EvilProxy utiliza el principio de “Reverse Proxy”. El concepto de proxy inverso es simple: los malhechores conducen a las víctimas a una página de phishing, usan el proxy inverso para obtener todo el contenido legítimo que el usuario espera, incluidas las páginas de inicio de sesión; detecta su tráfico a medida que pasa por el proxy. De esta manera, pueden recolectar cookies de sesión válidas y evitar la necesidad de autenticarse con nombres de usuario, contraseñas y/o tokens 2FA.

Resecurity adquirió videos publicados por actores de EvilProxy que demuestran cómo se puede usar para robar la sesión de la víctima y pasar con éxito a través de los servicios de correo electrónico de Microsoft 2FA y Google para obtener acceso a la cuenta de destino.

Google 2FA

Microsoft 2FA

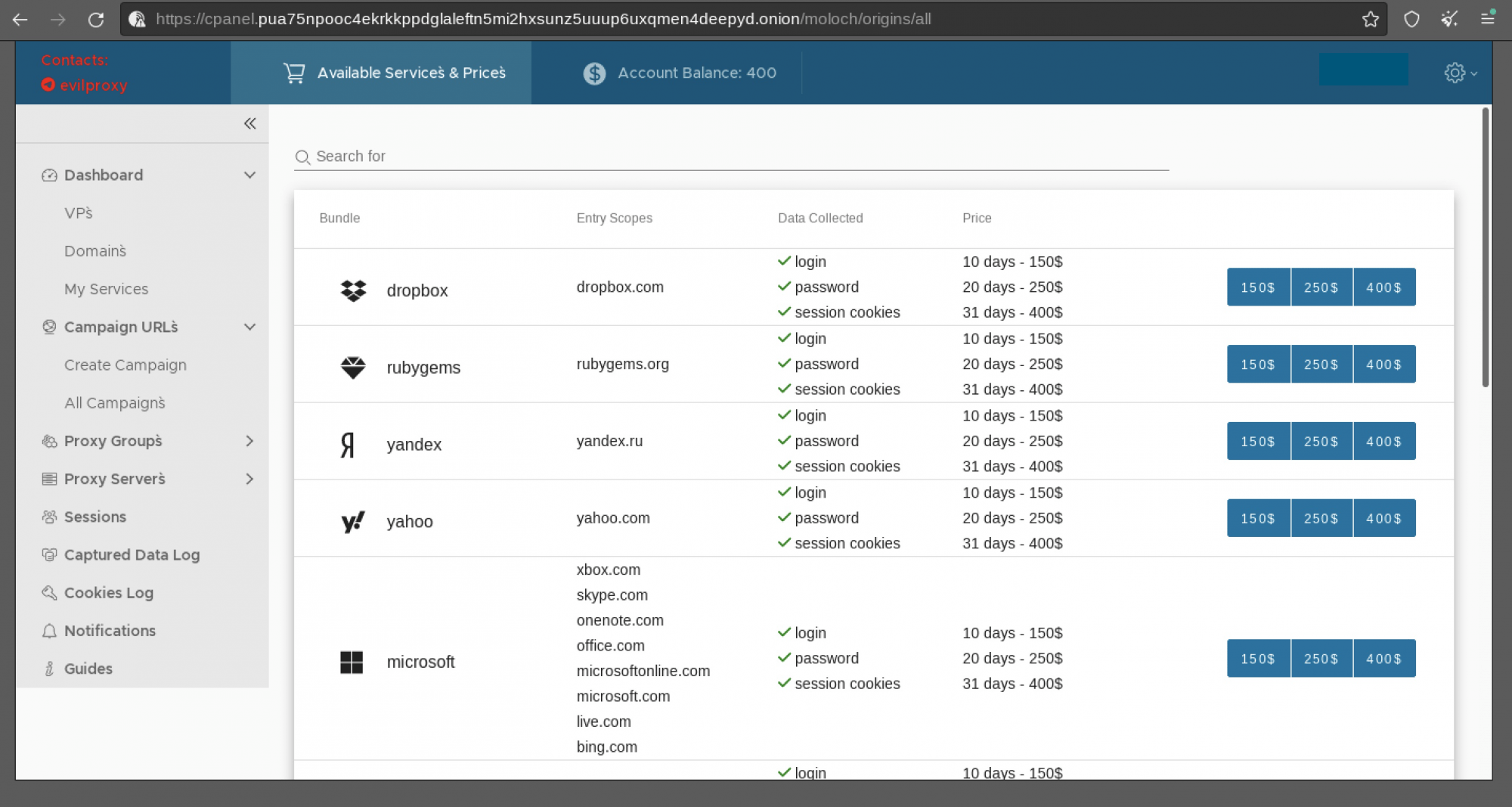

EvilProxy se ofrece por suscripción, cuando el usuario final (un ciberdelincuente) elige un servicio de interés para apuntar (por ejemplo, Facebook o Linkedin), la activación será por un período de tiempo específico (10, 20 o 31 días según la descripción de los planes que fue publicada por los actores en múltiples foros de Dark Web). Uno de los actores clave: John_Malkovich , actuando como administrador para examinar nuevos clientes. El servicio está representado en todas las principales comunidades clandestinas, incluidas XSS , Exploit y Breached .

El pago de EvilProxy se organiza manualmente a través de un operador en Telegram. Una vez que se reciban los fondos para la suscripción, se depositarán en la cuenta en el portal del cliente alojado en TOR. El kit está disponible por $ 400 por mes en Dark Web alojado en la red TOR.

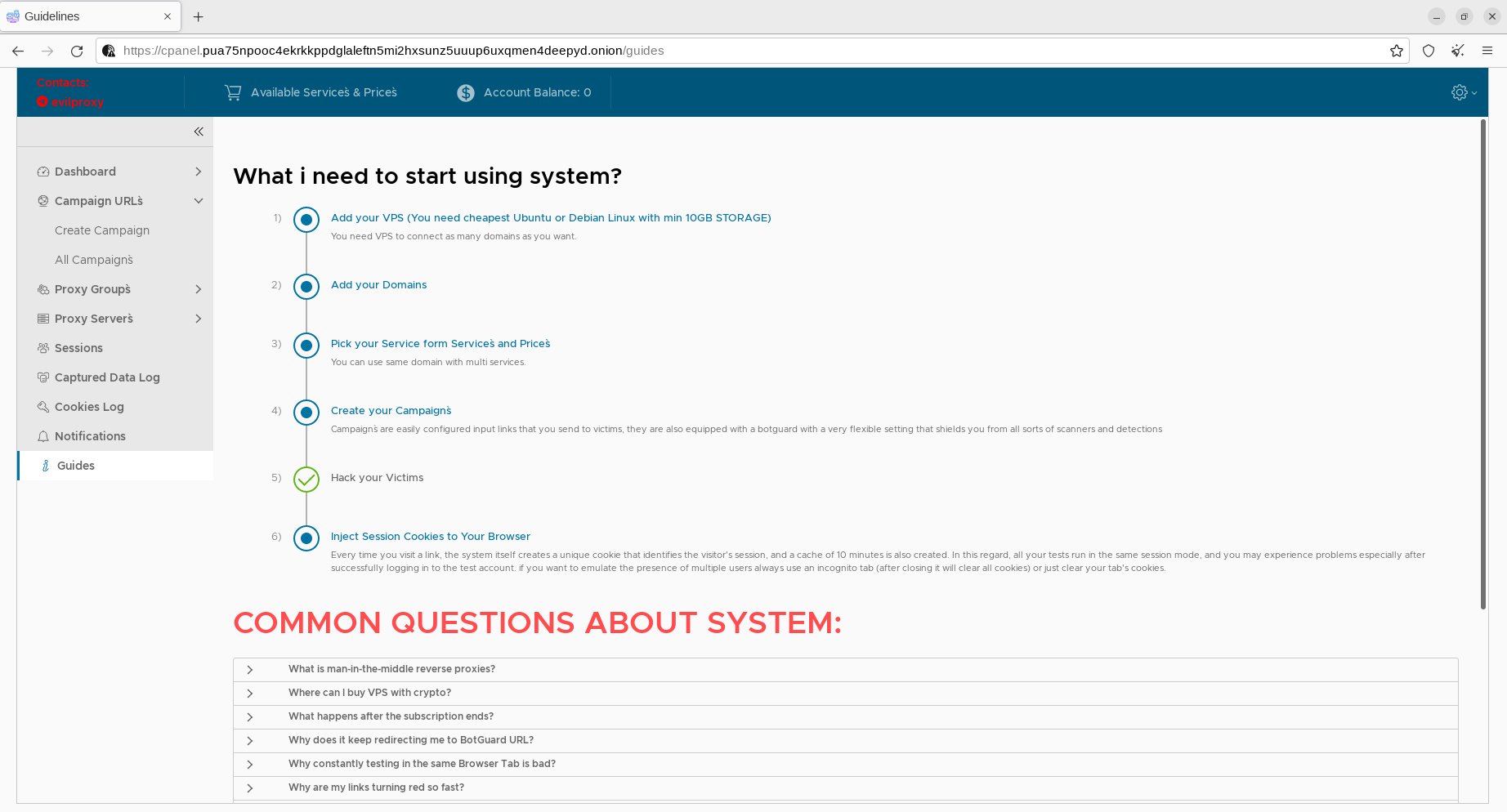

El portal de EvilProxy contiene múltiples tutoriales y videos interactivos sobre el uso del servicio y consejos de configuración. Siendo francos, los malos hicieron un gran trabajo en términos de usabilidad del servicio y configurabilidad de nuevas campañas, flujos de tráfico y recopilación de datos.

Después de la activación, se le pedirá al operador que proporcione las credenciales de SSH para seguir implementando un contenedor Docker y un conjunto de scripts. Este enfoque también se ha utilizado en otro servicio de Phaas llamado “Frappo”, que fue identificado por Resecurity este año.

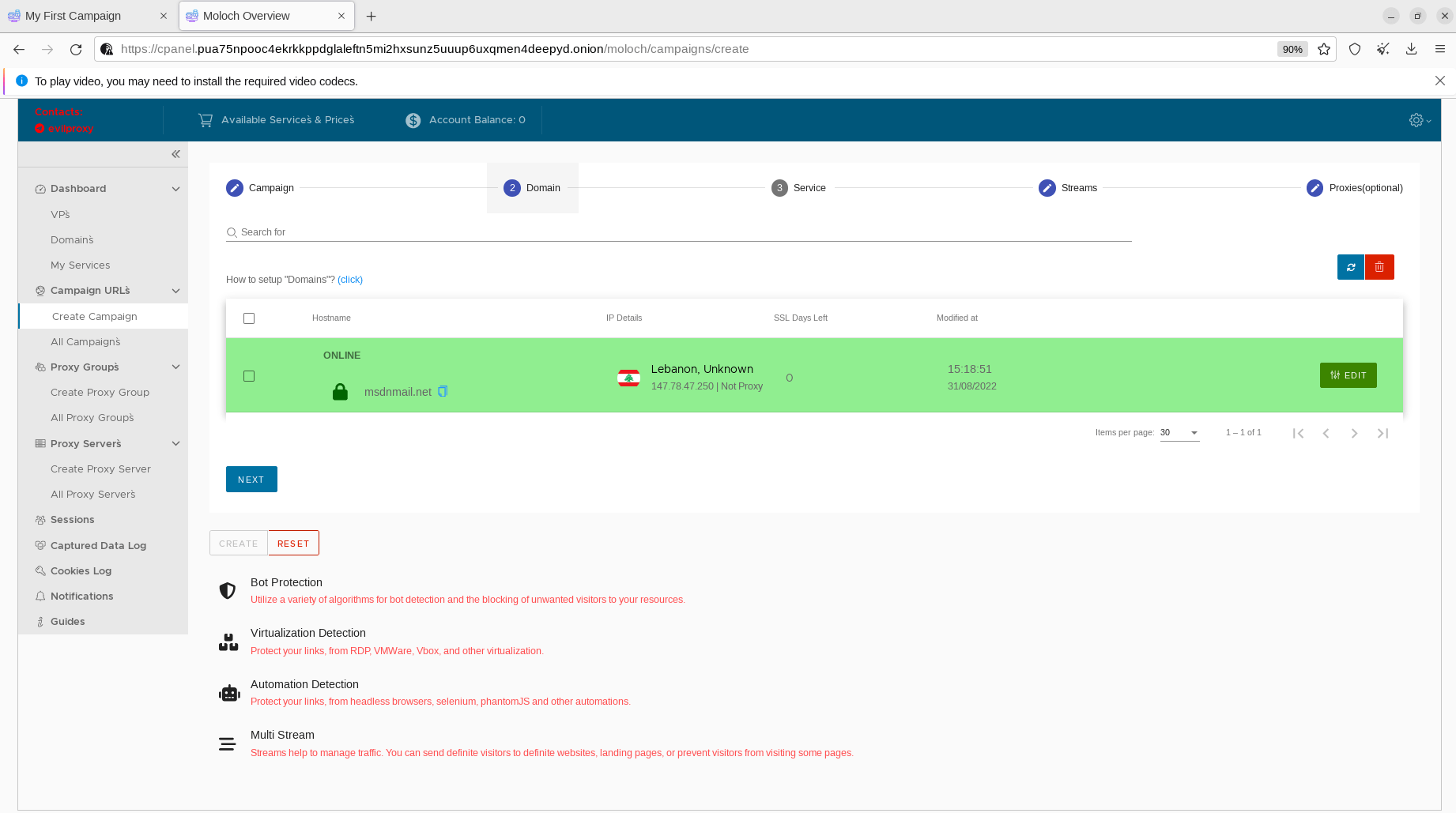

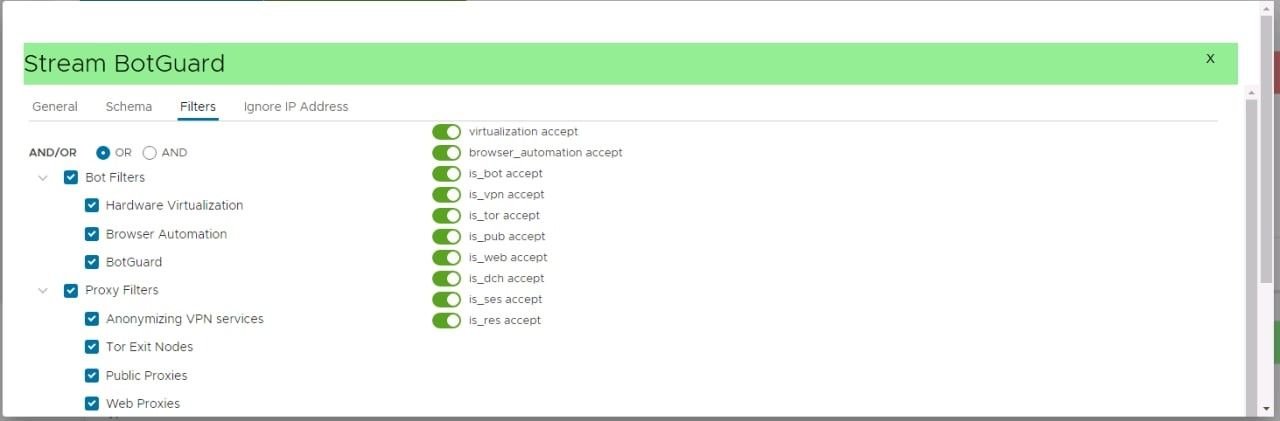

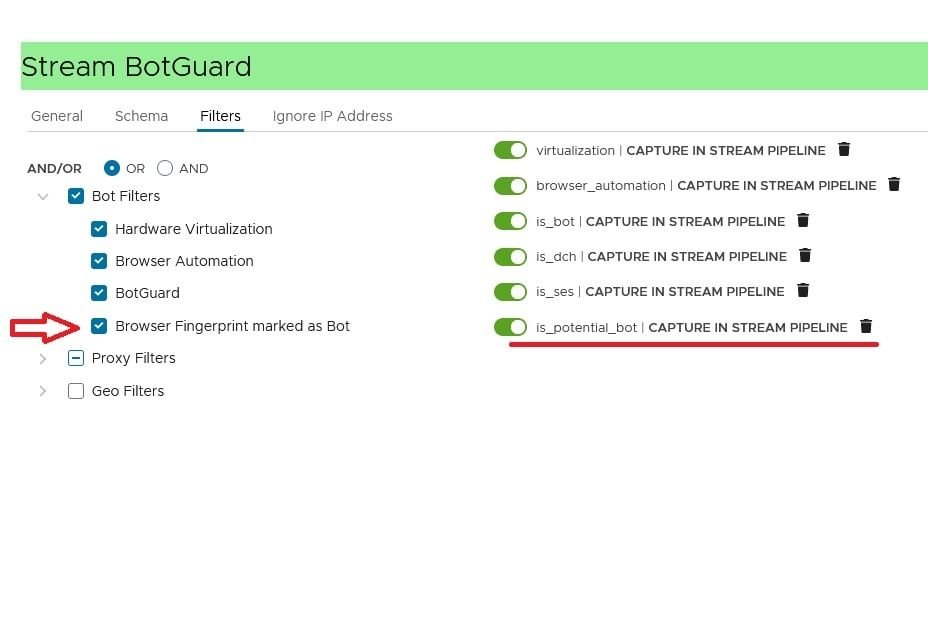

Los malhechores utilizan múltiples técnicas y enfoques para reconocer a las víctimas y proteger el código del kit de phishing para que no sea detectado. Al igual que las soluciones de prevención de fraude e inteligencia de amenazas cibernéticas (CTI), agregan datos sobre servicios VPN conocidos , Proxies , nodos de salida TOR y otros hosts que pueden usarse para el análisis de reputación de IP (de víctimas potenciales). En caso de que sospechen de un bot o investigador, cortan la conexión o la redireccionan a un host específico (por ejemplo, ‘brave.com’).

Otro enfoque que se ha identificado se basa en las huellas dactilares.

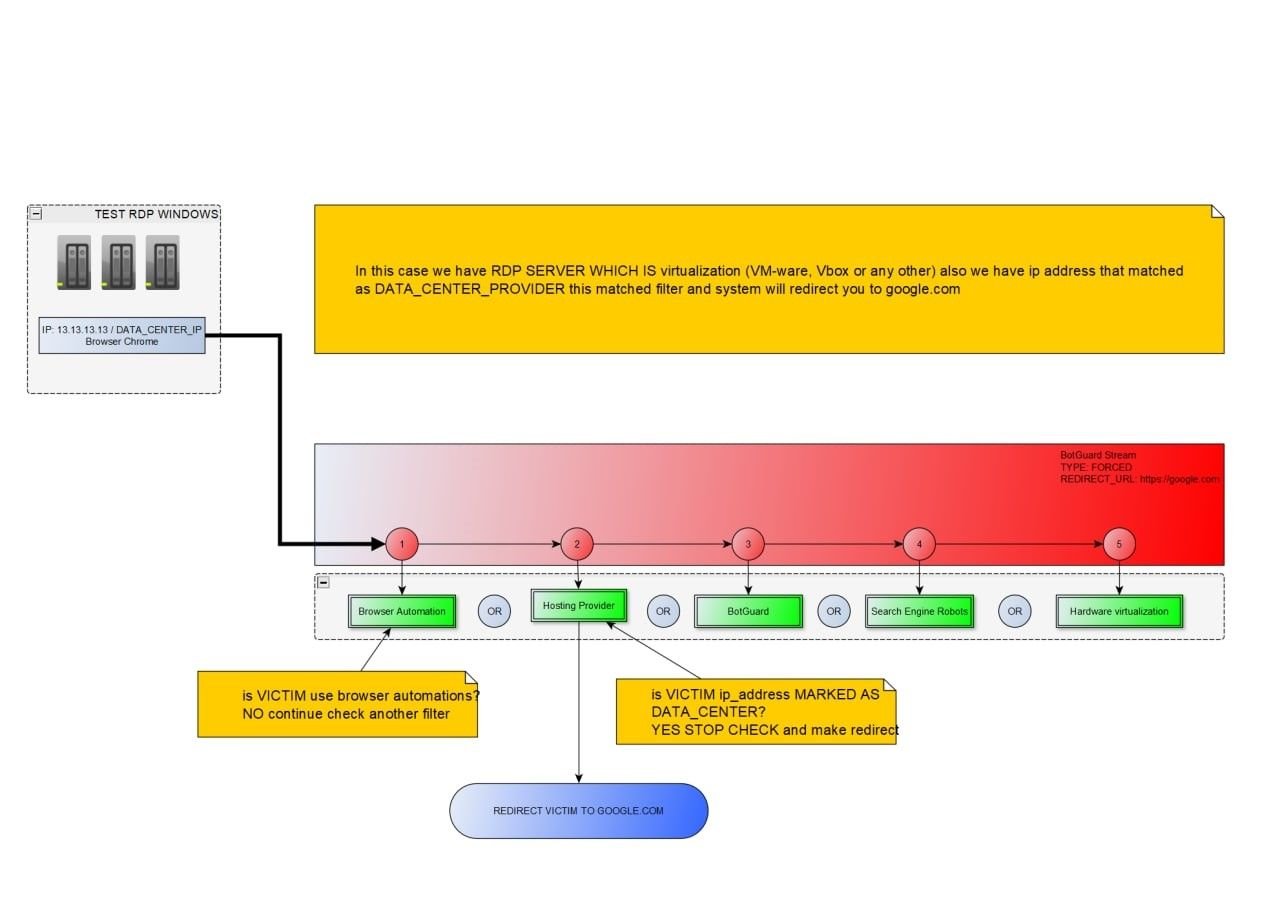

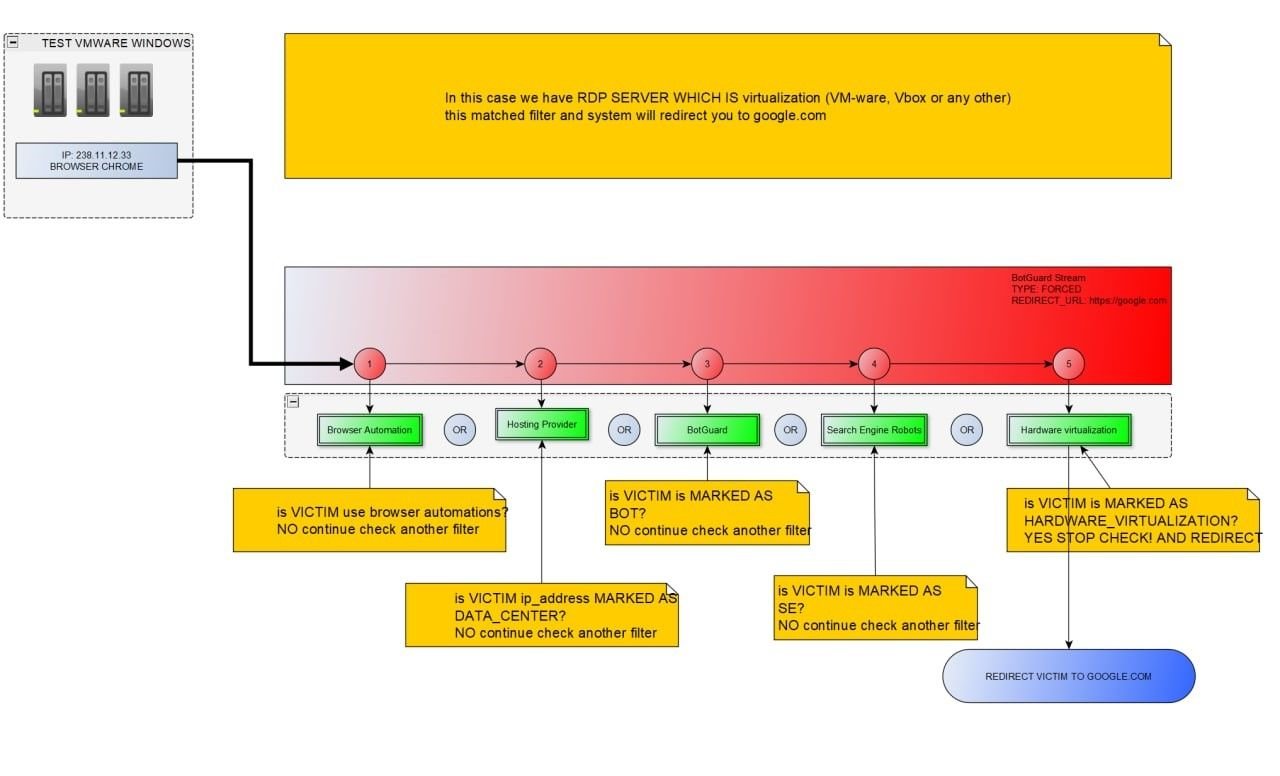

Los malos actores son especialmente diligentes cuando se trata de detectar posibles máquinas virtuales, generalmente utilizadas por analistas de seguridad para investigar contenido malicioso y clientes que se conectan a través de RDP (Protocolo de escritorio remoto):

Significado

Si bien la venta de EvilProxy requiere investigación, los ciberdelincuentes ahora tienen una solución rentable y escalable para realizar ataques de phishing avanzados para comprometer a los consumidores de servicios en línea populares con MFA habilitado. La aparición de tales servicios en Dark Web conducirá a un aumento significativo en la actividad ATO/BEC y los ataques cibernéticos dirigidos a la identidad de los usuarios finales, donde MFA puede pasarse por alto fácilmente con la ayuda de herramientas como EvilProxy.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.