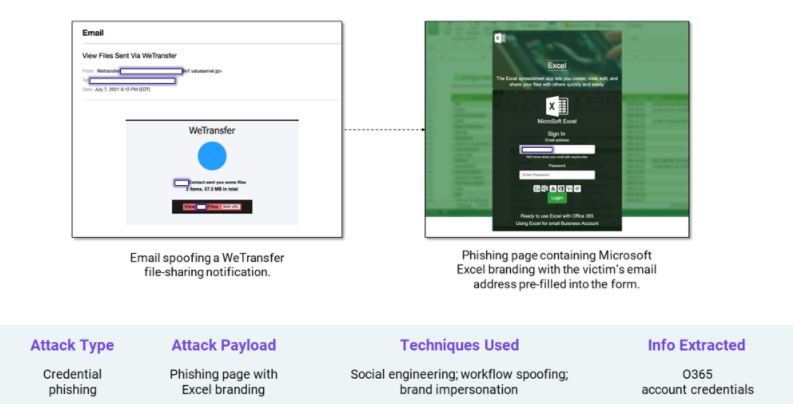

Un reporte de la firma de ciberseguridad Armblox señala que un grupo de hacking está usando la imagen del sistema de hosting WeTransfer y de Microsoft Excel para desplegar ambiciosas campañas de phishing con el fin de recuperar las credenciales de correo electrónico en Office 365 de los usuarios afectados.

Como algunos usuarios recordarán, WeTransfer es empleado por millones de usuarios para compartir archivos demasiado grandes para enviarlos vía email.

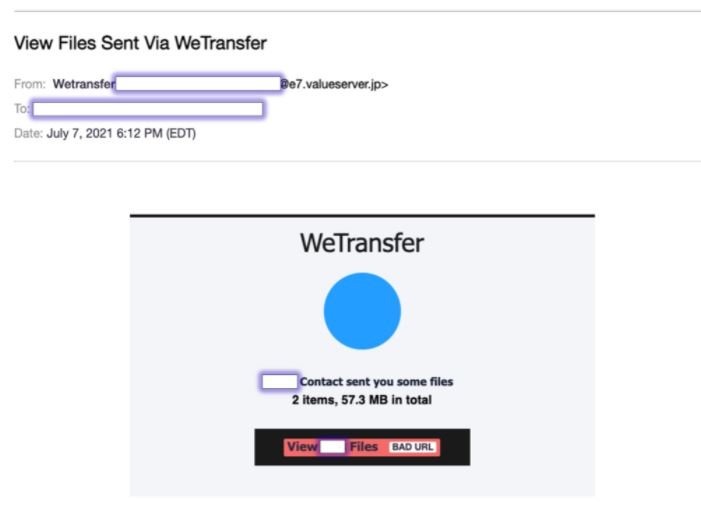

Los emails empleados por los hackers están elaborados de tal manera que parecen provenir de WeTransfer, empleando imágenes y el nombre de la compañía. Estos mensajes parecen ser suficientemente similares para engañar a los usuarios desprevenidos, asegurándoles que les fueron enviados dos archivos y deben descargarlos mediante un link adjunto.

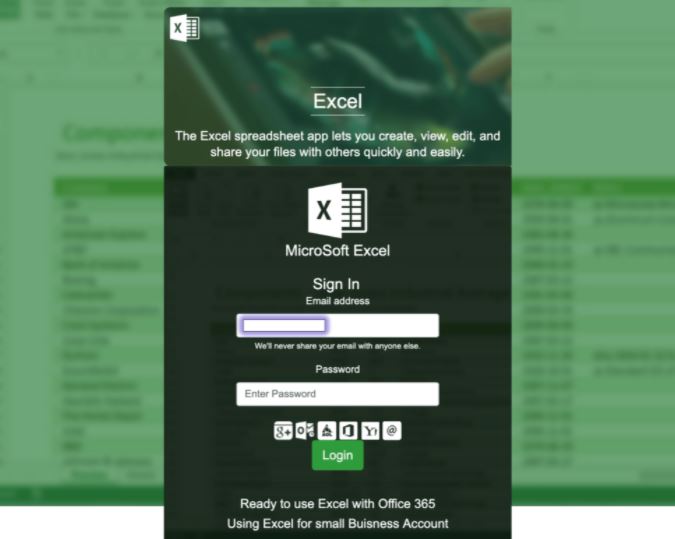

El mensaje también hace varias referencias a la organización objetivo para que el usuario no sospeche de la actividad fraudulenta. Al hacer clic en “Ver archivos”, se redirige a las víctimas a una página con un supuesto archivo Microsoft Excel. La página contiene una hoja de cálculo borrosa en segundo plano y un formulario para capturar los detalles de inicio de sesión en primer plano. Este formulario ya cuenta con la dirección email del usuario objetivo establecida por defecto, dando una sensación de mayor legitimidad.

Un rápido análisis sobre esta campaña revela que el dominio de los atacantes es un proveedor de servicios de hosting con sede en Japón conocido como “valueserver.jp”. Hace unos meses, el investigador Laur Telliskivi reportó que se estaba utilizando este dominio para desplegar un ataque de phishing separado.

Los actores de amenazas a cargo de esta campaña emplean una gran variedad de técnicas para evitar la detección de las herramientas de seguridad convencionales como filtros email. Los atacantes también involucran en su esquema tácticas de ingeniería social, pues el título del correo electrónico, su contenido y el nombre del remitente fueron establecidos específicamente para engañar a los usuarios.

Otra técnica muy popular utilizada en esta campaña es la suplantación de marca; en este ataque, el estilo HTML del correo electrónico es increíblemente similar a WeTransfer, y la página de phishing se diseñó para que aparezca como la página de inicio de sesión legítima de Microsoft Excel. Lo único que lo hace parecer sospechoso es que Microsoft se escribe como MicroSoft, aunque esto puede resultar imperceptible para muchos usuarios.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.