Investigadores de ESET han identificado una campaña maliciosa en la que se entrega el troyano bancario Casbaneiro a los usuarios de servicios bancarios en México. Esta es una de las variantes de malware más activas en América Latina, y en esta ocasión los operadores también están empleando una función para robar las credenciales de acceso a las cuentas email de las víctimas.

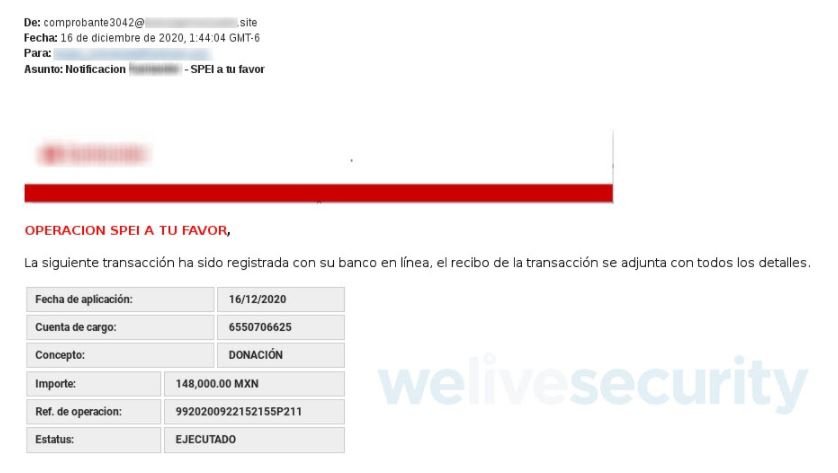

El troyano es distribuido vía email en forma de mensajes supuestamente enviados por un banco internacional. El usuario será engañado asegurándole que ha recibido una transferencia mediante el sistema electrónico SPEI, empleado por los bancos en México.

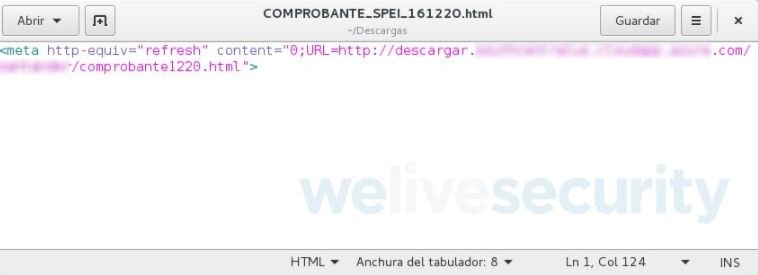

Adjunto a este email el usuario encontrará un archivo HTML como una imagen llamada “COMPROBANTE_SPEI_161220.html”. Este archivo también incluye la etiqueta “meta“, que es utilizada por los sitios web para indicar cuándo debe actualizarse el navegador o, en el caso de esta campaña maliciosa, para redireccionar a los visitantes a otras plataformas.

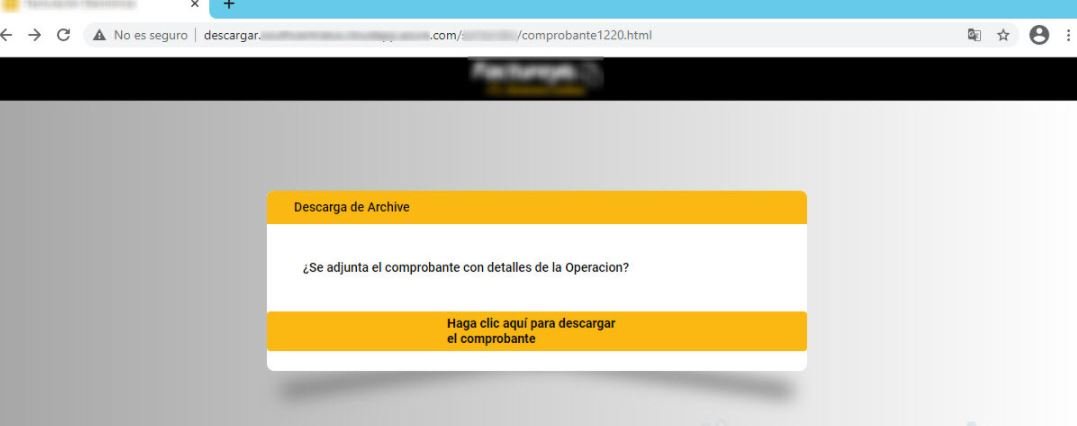

Las víctimas serán redirigidas a un sitio web que determinará si radican en México según la dirección IP. En el sitio web fraudulento se mostrará a las víctimas una falsa plataforma de facturación electrónica, aunque un vistazo detallado a esta plataforma deja ver que se trata de un sitio web fraudulento.

Si la víctima sigue adelante será redirigida a la plataforma WeTransfer, desde donde se descarga un archivo llamado “Comprobantes.zip”. Esta es una muestra más de la clásica cadena de distribución en la que las víctimas pasarán por múltiples plataformas hasta descargar la carga útil maliciosa.

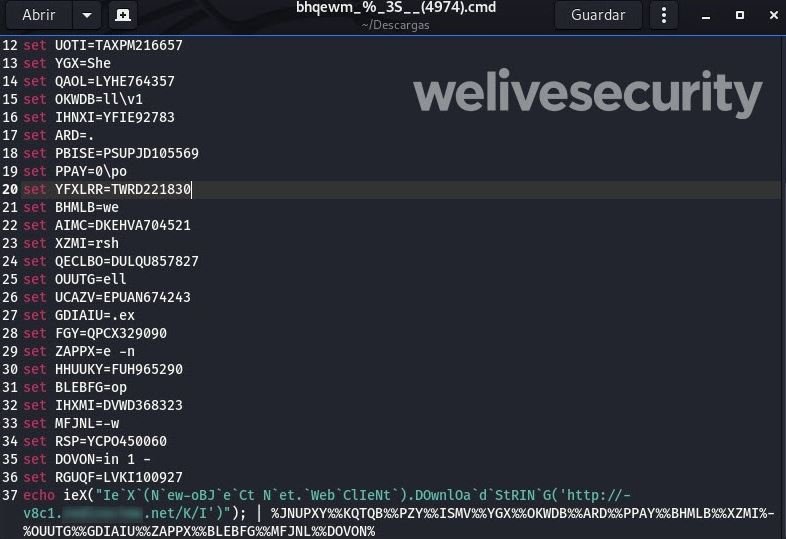

Este archivo ZIP contiene dos archivos adicionales que serán descomprimidos de forma inadvertida y posteriormente descargarán y ejecutarán el software malicioso.

Los archivos CMD descargados formarán un comando en PowerShell que se encargará de descargar y ejecutar un segundo programa malicioso mediante WebClient.DownloadString(), instrucción que incluye parámetros para la operación del malware.

Sobra decir que para entonces el malware ya habrá sido descargado en el sistema del usuario. La carga maliciosa salida de los archivos CMD recopila información del sistema y verifica qué soluciones de seguridad están operando. Una segunda carga maliciosa está específicamente diseñada para robar credenciales de acceso de Outlook.

Para prevenir el éxito de este ataque, los expertos de ESET recomiendan mantener actualizadas las soluciones antimalware en sus sistemas, de lo contrario los atacantes lograrán acceder a sus sistemas con facilidad.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.