Al analizar las campañas de phishing más ambiciosas los investigadores suelen intuir el despliegue de complejas técnicas y procedimientos. No obstante, el creciente uso de la técnica de reenvío de URL para el despliegue de ataques de phishing de varias capas se ha convertido en un método simple pero efectivo para operar ataques de phishing de gran alcance.

Acorde a los especialistas en concientización de ciberseguridad del Instituto Internacional de Seguridad Cibernética (IICS), la redirección de URL consiste en redirigir a los usuarios de Internet desde una URL solicitada originalmente hacia una plataforma completamente diferente. Esto es algo por lo que todos los usuarios pasan a diario, por lo que los actores de amenazas no dudan en tratar de explotarlo en su beneficio.

En esta ocasión, le mostraremos las tres formas más comunes en que se aplica este ataque, como una forma de difundir información acerca de una de las prácticas cibercriminales más comunes. Recuerde que la concientización de ciberseguridad puede resultar fundamental para cualquier organización, ya que la mayoría de los ciberataques pueden ser detectados por un usuario capacitado.

Archivos HTML adjuntos codificados y en JavaScript con redirección al interior

Los expertos en concientización de ciberseguridad mencionan que este es un tipo de ataque poco común, ya que requiere una gran cantidad de elementos como:

- Correos electrónicos con archivos HTML adjuntos

- La redirección de phishing codificada en URL en el archivo HTML que aprovecha el método set-timeout

- La página de inicio de phishing

Estos ataques suelen iniciar con un correo electrónico enviado por usuarios desconocidos haciéndose pasar por administradores de TI. El contenido del mensaje puede variar, aunque la constante es la aparición de un archivo adjunto con aparente carácter de URGENTE.

Estos archivos adjuntos en realidad son scripts codificados que, al descifrarse, muestran la URL de phishing a la que el usuario será redirigido después de la aplicación del método setTimeout. Este método se usa para ejecutar una función después de un número predeterminado de milisegundos.

Después de que el archivo se abre en un navegador, por ejemplo, el método setTimeout ejecuta la redirección y el usuario objetivo es enviado a un sitio web malicioso disfrazado como la página de inicio de plataformas como Office 365, mencionan los expertos en concientización de ciberseguridad.

Emails de phishing distribuidos mediante redireccionamiento abierto de Adobe

Los hackers también recurren al uso de cuentas email comprometidas para engañar a los administradores de TI en otras organizaciones, lo que los vuelve más propensos a caer en la trampa. En el siguiente ejemplo, los expertos en concientización de ciberseguridad nos muestran un mensaje recibido por un administrador de TI y supuestamente enviado por Microsoft para notificar que sus credenciales de Office 365 caducan en un día, por lo que se les pide cambiarla o bien optar por hacer clic en un botón que menciona la opción “Mantener contraseña actual.”

Si el usuario elige dicha opción, se le redirigirá a un sitio web falso de Office 365 alojado en dominios maliciosos (en este caso, r-im.xyz) a través de servicios de Adobe. Abusar de los servicios de redireccionamiento abiertos de Adobe (t-info.mail.adobe.com) agrega legitimidad a la URL y aumenta las posibilidades de que el correo electrónico eluda la detección, mencionan los especialistas en concientización de ciberseguridad. Los hackers también pueden abusar del servicio de redireccionamiento de otras grades empresas, incluyendo Google.

URL abreviadas para ocultar sitios de phishing

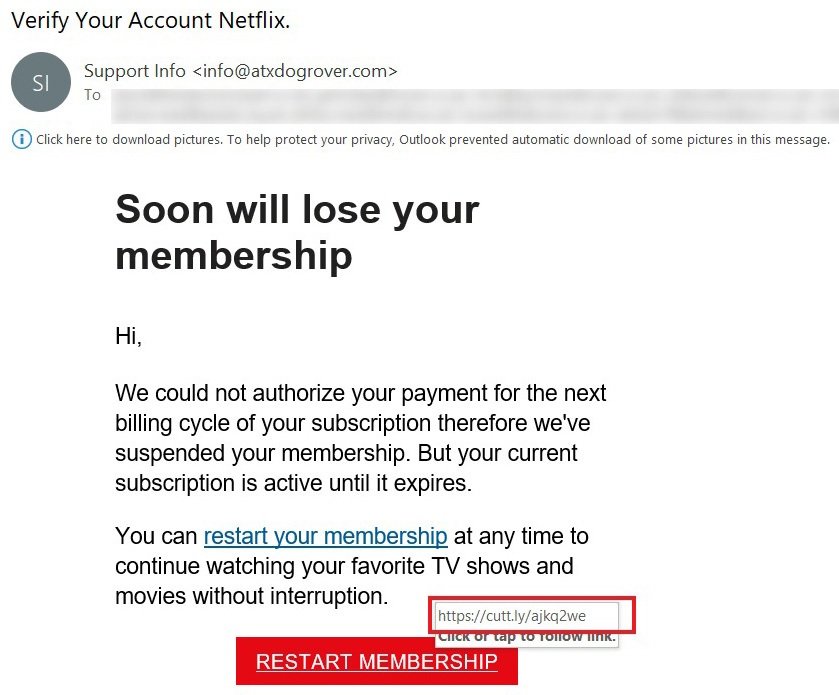

Los operadores de sitios web de phishing también pueden emplear los servicios para recortar URLs como bit.ly o cutt.ly para ocultar las direcciones web maliciosas empleadas en campañas de phishing. En el ejemplo siguiente, los expertos en concientización de ciberseguridad describen una reciente campaña de phishing en la que los actores de amenazas usan como temática un falso inicio de sesión de Netflix.

El mensaje recibido por los usuarios incluye un botón de “Reiniciar membresía”, que al ser seleccionado abre una página de inicio de sesión de Netflix falsificada, cuya URL (https: //www.propertyoptionsdevelopments.com/netflx20/) fue recortada a través de cut.ly (https://cutt.ly/ajKQ2We). Sobra decir que esta dirección no tiene relación alguna con Netflix.

El phishing sigue siendo una de las prácticas cibercriminales más comunes, por lo que la concientización en ciberseguridad es fundamental para prevenir potenciales riesgos de seguridad asociados al envío de emails con mensajes adjuntos. Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.