Especialistas en ciberseguridad reportan la detección de una vulnerabilidad en los dispositivos Netgear de uso doméstico y para pequeñas empresas que podría ser explotada con el fin de ejecutar código remoto con privilegios de usuario root. Identificada como CVE-2021-34991, la falla fue descrita como un desbordamiento de búfer en el daemon Universal Plug-and-Play (UPnP) de los productos afectados.

La falla recibió un puntaje de 8.8/10 según en Common Vulnerability Scoring System (CVSS) y reside en productos Netgear como enrutadores, extensores de señal WiFi, y módems, reportan los expertos de la firma de seguridad GRIMM. Los investigadores lograron desarrollar un exploit capaz de comprometer dispositivos vulnerables, incluso aquellos que han recibido las más recientes actualizaciones.

Según el reporte, la falla reside en las funciones del daemon upnpd relacionadas con la administración de solicitudes HTTP SUBSCRIBE y UNSUBSCRIBE no autenticadas de clientes que desean recibir actualizaciones cada vez que cambia la configuración UPnP de la red.

Los investigadores también mencionan que la explotación de la falla puede complicarse debido a que el búfer que contiene la entrada del usuario se convierte a minúsculas antes del desbordamiento, lo que significa que no se pueden usar gadgets que contengan bytes con letras mayúsculas, y porque la copia que desborda la pila es una copia de cadena.

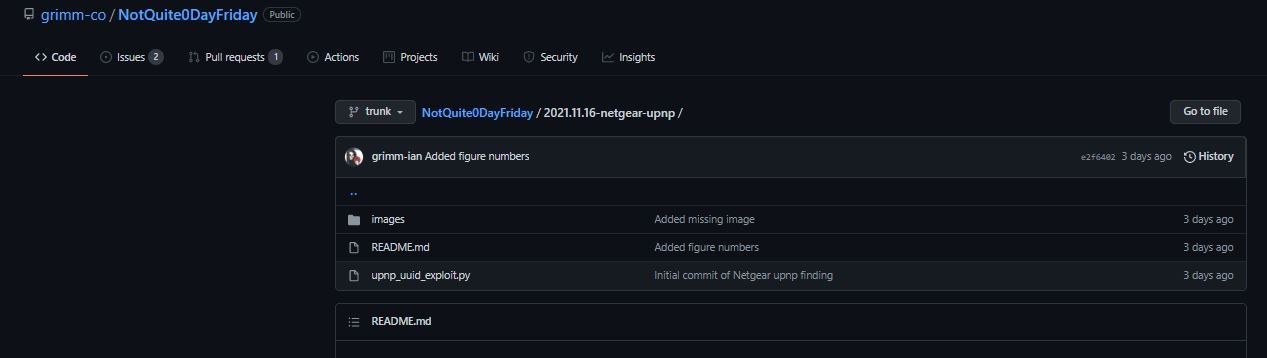

Una prueba de concepto (PoC) para explotar la vulnerabilidad y un análisis técnico detallado del escenario de riesgo están disponibles en las plataformas oficiales de los investigadores.

Por otra parte, Netgear anunció el lanzamiento de parches de seguridad para abordar esta nueva falla, los cuales se aplicarán a extensores de señal WiFi, enrutadores, tarjetas de aire y módems de cable, por lo que se invita a los usuarios de implementaciones afectadas a mantenerse al tanto de la disponibilidad de las actualizaciones. La compañía también implementará correcciones de firmware adicionales, aunque no se hizo mención de una fecha aproximada para el lanzamiento de estas medidas de seguridad.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.