Jenkins, al que a veces se hace referencia como el “motor” de DevOps, brinda a los usuarios una gran cantidad de herramientas que les permiten monitorear y controlar los procesos de entrega de software en cualquier momento de la vida útil del programa. Los menús contextuales son una de las características que se pueden encontrar en la aplicación Jenkins . Estos menús se pueden usar para acceder a diferentes componentes de la interfaz de usuario (UI), como conexiones a trabajos, compilaciones o migas de pan. Desafortunadamente, si estas funciones no se protegen, también pueden proporcionar un punto de apoyo a los atacantes, lo que reduce la eficacia y la velocidad del sistema. Para poner las cosas más específicas, aquí es donde entra en juego la vulnerabilidad CVE-2023-35141.

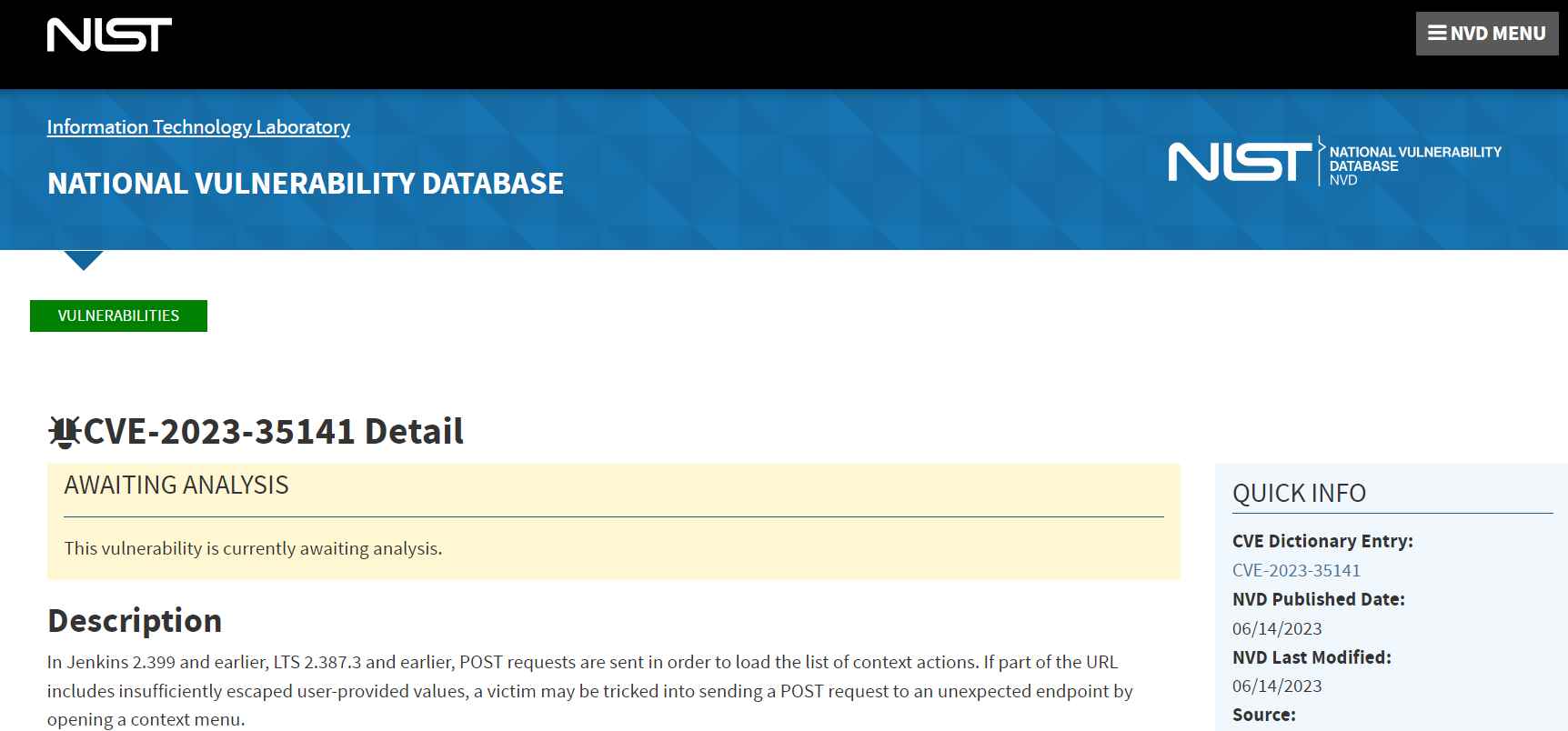

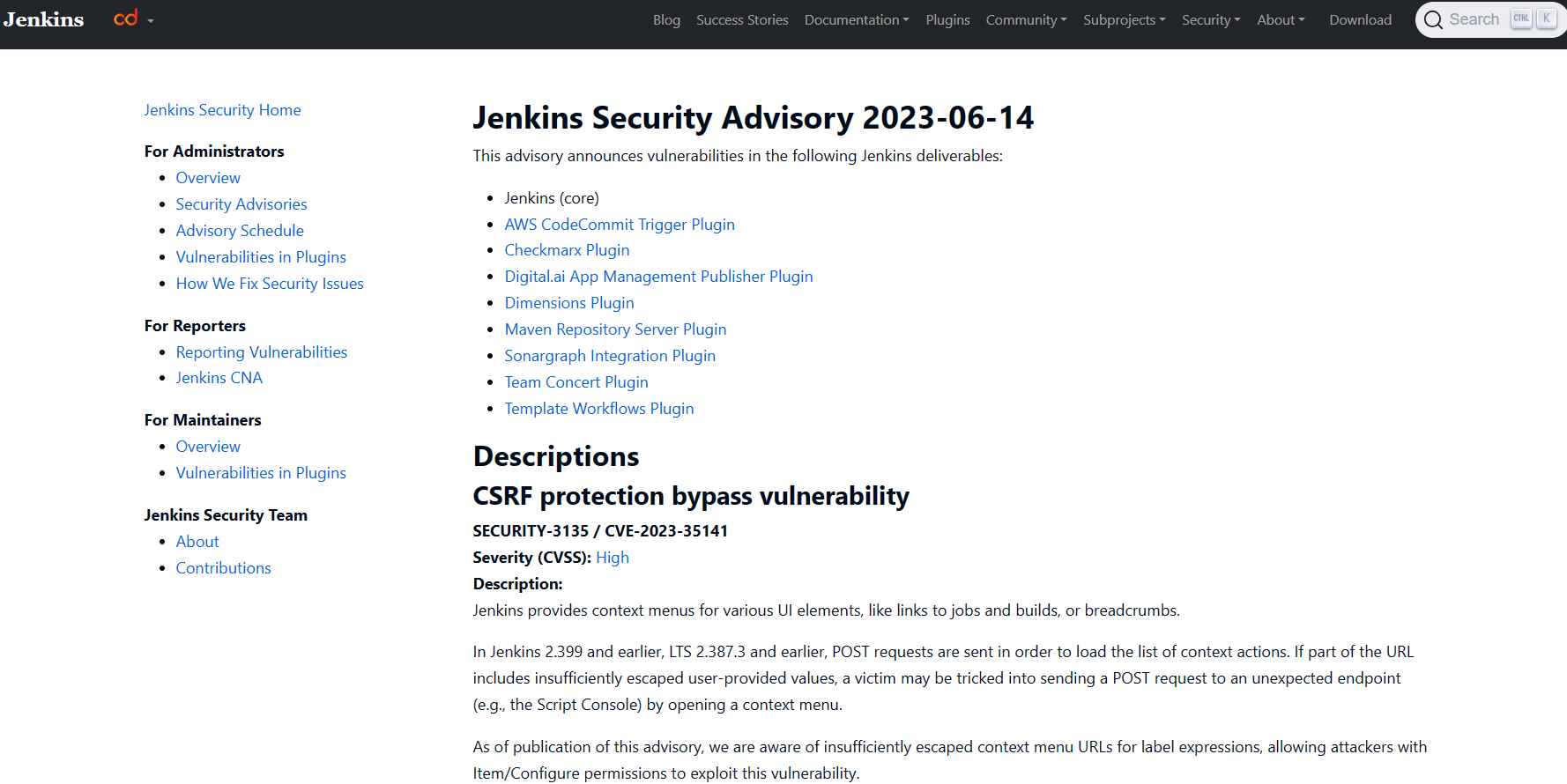

Debido a una falla en la forma en que se elude la seguridad CSRF (Cross-Site Request Forgery), una vulnerabilidad conocida como CVE-2023-35141 ha surgido de las sombras. A esta vulnerabilidad se le ha asignado un valor de 8,0 en el Common Vulnerability Scoring System, lo que indica un riesgo muy alto. Las solicitudes POST son el método elegido para cargar la lista de acciones de contexto en las versiones 2.399 y anteriores de Jenkins, así como en las versiones 2.387.3 y anteriores de LTS. Se podría engañar a una víctima desprevenida para que envíe una solicitud POST a un punto final no deseado, como la consola de scripts, simplemente abriendo un menú contextual si una parte de la URL contiene datos proporcionados por el usuario que no se han escapado adecuadamente.

En el momento en que se publicó esta advertencia, los ingenieros que trabajan en Jenkins son plenamente conscientes de que las direcciones URL del menú contextual para las expresiones de etiquetas no tienen caracteres de escape apropiados. Esta vulnerabilidad puede ser aprovechada por atacantes que tengan los derechos Item/Configure, lo que representa una amenaza importante para la seguridad de la aplicación. Esta es una verdad aterradora que debe ser enfrentada. El equipo de desarrollo de Jenkins se ha esforzado mucho para corregir esta falla de seguridad. El problema se resolvió y el parche se puede encontrar en Jenkins 2.400 y LTS 2.401.1. Estas versiones ahora transmiten solicitudes GET para cargar la lista de acciones de contexto, lo que mitiga con éxito los peligros que presentaba el problema de elusión de la protección CSRF.

Además de abordar esta vulnerabilidad, las versiones más recientes de Jenkins también incluyen una solución para otras seis fallas de seguridad que se descubrieron dentro de sus complementos. Esto no solo indica el estado de alerta de los creadores, sino también su dedicación para garantizar la seguridad del producto. Se recomienda enfáticamente que los usuarios de Jenkins actualicen su software Jenkins a la versión 2.400 o LTS 2.401.1 como el mejor curso de acción.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.