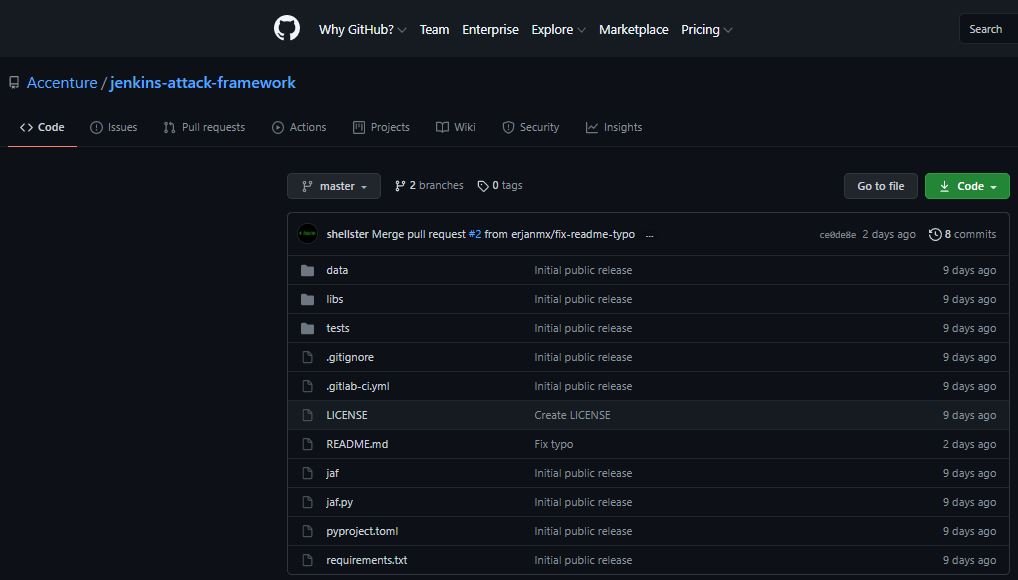

El grupo de desarrolladores Accenture anunció el lanzamiento de Jenkins Attack Framework (JAF), una herramienta para el pentesting capaz de evaluar las múltiples formas en que se puede abusar de un servidor de automatización Jenkins. Como recordará, Jenkins es una canalización CI/CD de código abierto que permite a los desarrolladores crear e implementar nuevo código de forma muy rápida.

Shelby Spencer, desarrollador de JAF, menciona que la herramienta se basa en el conocimiento de que históricamente, Jenkins no cuenta con configuraciones predeterminadas seguras, además de que usualmente es configurado y mantenido por desarrolladores, no por personal especializado.

“Cualquier miembro de red team o especialista en pentesting puede enunciar los 10 objetivos más comunes en un entorno de TI y sin dudas incluirá una implementación de Jenkins. Nuestra herramienta automatizada simplifica muchos de los ataques más conocidos e introduce algunos nuevos conocimientos”, señala Spencer.

El experto agrega que, para los desarrolladores, la principal característica de JAF es la capacidad de volcar credenciales usando solo la función “Crear Trabajo”, que en la práctica es una forma en la que Jenkins comparte las credenciales almacenadas con cualquier usuario de forma predeterminada.

Los expertos reportan que muchos atacantes están familiarizados con el vertido de credenciales mediante Groovy Console con acceso de administrador, aunque también es posible hacerlo hacerlo como un usuario normal en un trabajo de Jenkins normal: “Para esto, basta con enumerar todas las credenciales una por una; este puede ser un proceso tedioso pero la herramienta es capaz de automatizar este ataque sin importar el sistema operativo slave”, añade el desarrollador.

La herramienta también puede iniciar lo que en Jenkins se conoce como “trabajos fantasma”: que son trabajos ejecutados en un slave de Jenkins que no aparecen en la consola y que pueden ejecutarse indefinidamente en segundo plano. En otras palabras, un operador con privilegios relativamente limitados para las funciones “Crear trabajo” y “Ejecutar trabajo” podría configurar socks, proxies o shells de larga duración en un slave Jenkins de forma desapercibida para el resto de usuarios.

Spencer concluye mencionando que espera que la comunidad del pentesting de una gran acogida a la herramienta: “El equipo de desarrolladores de JAF ha estado usando la herramienta por casi un año, obteniendo resultados más que satisfactorios”, asegura. Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.