Los desarrolladores del popular software de servidor de automatización de código abierto Jenkins publicaron un aviso sobre una vulnerabilidad crítica en el servidor web Jetty cuya explotación podría causar daños en la memoria y filtraciones de información confidencial.

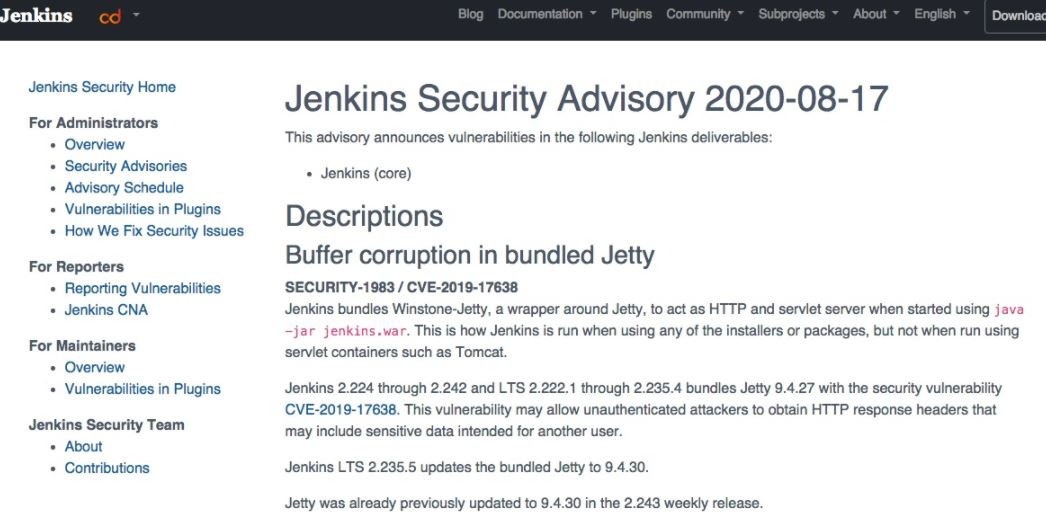

La vulnerabilidad, identificada como CVE-2019-17638, recibió un puntaje de 9.4/10 en la escala del Common Vulnerability Scoring System (CVSS) y está presente en todas las versiones entre 9.4.27.v20200227 y 9.4.29.v20200521 de Eclipse Jetty, un envoltorio de Jetty, para que actúe como servidor HTTP y servlet cuando se comienza a usar java -jar jenkins.war. Así es como se ejecuta Jenkins cuando se usa cualquiera de los instaladores o paquetes, pero no cuando se ejecuta con servlet contenedores como Tomcat “, se lee en el aviso.

Según el reporte, la vulnerabilidad permitiría a los actores de amenazas no autenticados obtener encabezados de respuesta HTTP que podrían incluir datos confidenciales destinados a otro usuario. La falla habría sido introducida en la versión 9.4.27 de Jetty, que agregó una función para administrar grandes encabezados de respuesta HTTP y evitar desbordamiento de búfer.

“Al actualizar se corrigió el desbordamiento de búfer, pero no se anuló el campo”, mencionó Greg Wilkins, director del proyecto Jetty. “La solución hace que los encabezados de respuesta HTTP se publiquen en el grupo de búfer dos veces, lo que genera daños en la memoria y divulgación de información”, añade Wilkins.

En un caso de explotación detectado recientemente, la corrupción de memoria hizo posible que los clientes se movieran entre sesiones, por lo que obtuvieron acceso a cuentas debido a que las cookies de autenticación de un usuario terminaban en manos de otro usuario. La versión de Jetty 9.4.30.v20200611, lanzada el mes pasado, contiene las correcciones necesarias. Se recomienda que los usuarios de Jenkins actualizar las implementaciones vulnerables para mitigar el riesgo de explotación de esta vulnerabilidad.

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.