Los investigadores en el campo de la seguridad de la información han encontrado una nueva variedad de ransomware que recibió el nombre de CACTUS y que se infiltra en las redes objetivo al explotar las debilidades conocidas en los equipos VPN. Desde marzo de 2023, se ha visto que CACTUS se dirige a las principales empresas comerciales y utiliza técnicas de doble extorsión para obtener datos confidenciales antes de cifrarlos. Ninguna evidencia sugiere que el ransomware esté utilizando actualmente un sitio de fuga de datos.

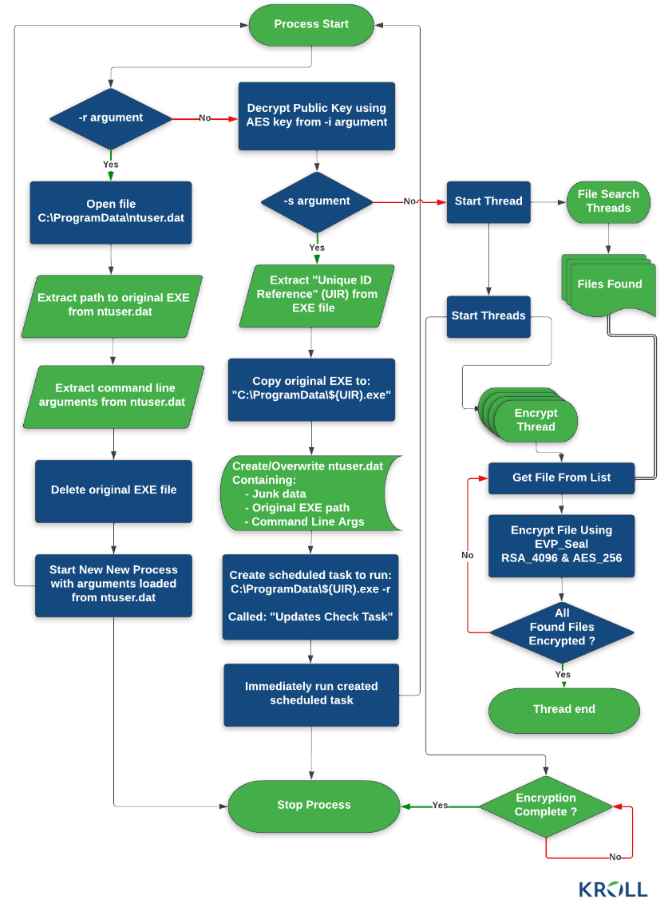

Una vez que los actores de CACTUS han obtenido acceso con éxito a una red, su siguiente paso es tratar de enumerar las cuentas de usuario y los puntos finales disponibles. Después de esto, crearán nuevas cuentas y utilizarán scripts personalizados para automatizar la distribución y detonación del cifrador de ransomware mediante procesos programados. Además de eso, el malware instala una puerta trasera en SSH para el acceso permanente, emplea las instrucciones de PowerShell para llevar a cabo el escaneo de la red e identificar los dispositivos para el cifrado, y utiliza Cobalt Strike y la herramienta de tunelización Chisel para fines de comando y control.

CACTUS se encripta a sí mismo, lo que lo hace más difícil de detectar y lo ayuda a eludir las tecnologías antivirus y de monitoreo de red. Esto se logra mediante el uso de un script por lotes que extrae el binario del ransomware mediante 7-Zip, seguido de la eliminación del archivo .7z antes de ejecutar la carga útil. Además, se realizan acciones para desactivar y eliminar las soluciones de seguridad, y se extraen las credenciales para escalar los privilegios de los navegadores web y el Servicio del subsistema de la autoridad de seguridad local (LSASS).

El siguiente paso después de obtener privilegios elevados es el movimiento lateral, seguido de la exfiltración de datos y finalmente la distribución de ransomware. Este último paso se logra mediante el uso de un script de PowerShell que Black Basta también ha utilizado en el pasado. CACTUS está diseñado para eludir la detección de medidas de seguridad de punto final. Esta es otra técnica más para que el ransomware esquive por completo las medidas de seguridad de punto final, como antivirus y EDR, y demuestra lo simple que es para los actores de amenazas lanzar un ataque usando ransomware a pesar de que ahora se dispone de las tecnologías de detección más avanzadas del mundo. en uso. Cada año, el ransomware es responsable del colapso total de miles de empresas. En cada uno de estos incidentes, las empresas afectadas realizaron importantes inversiones en herramientas de prevención y recibieron garantías como ‘totalmente efectivas contra el ransomware’. Incluso la Casa Blanca ha admitido que nuestra capacidad para luchar contra los ataques de ransomware se está quedando atrás en la medida en que empeoran. Es solo cuestión de tiempo hasta que alguna empresa experimente un ataque cibernético, lo que resultará en la pérdida de sus datos e infraestructura esenciales para siempre. No podemos seguir dependiendo de la prevención ya que al hacerlo se espera que tengamos éxito el 100% del tiempo sin falta. Además de esto, debemos implementar tecnologías de contención de ransomware que detengan rápidamente el ataque y soluciones de copia de seguridad en el aire que nos permitan reiniciar los sistemas con la cantidad mínima absoluta de tiempo de inactividad.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.