Los investigadores de la firma israelí de ciberseguridad Check Point le han dado al nuevo ransomware el nombre de “Rorschach”. Dijeron que su equipo de respuesta a incidentes lo identificó mientras investigaba un ataque que involucró a una corporación ubicada en los Estados Unidos. Los investigadores en el campo de la ciberseguridad han expresado su preocupación por una nueva variedad de ransomware , que caracterizan como una mezcla de los ransomwares más eficientes que ya están en circulación. El malware eliminaría inmediatamente los registros de eventos de cualquier dispositivo que infectara y se propagaría por todo el sistema.

Los investigadores le dieron el nombre de Rorschach porque cada individuo que lo miraba veía algo un poco diferente, muy parecido al conocido test psicológico. Esto los inspiró a darle el nombre.

El tiempo promedio estimado de encriptación es minutos más rápido que el ransomware de uso frecuente, como LockBit. Este no fue el único aspecto que asombró a los expertos; había muchos más. Una de estas cualidades era la velocidad con la que cifraba los datos. Sometieron a LockBit a cinco pruebas de rendimiento de cifrado independientes en circunstancias controladas y dijeron que el ransomware era el “nuevo demonio de la velocidad en la ciudad” después de realizar la prueba. Además, el ransomware utiliza su propio método de encriptación único en su tipo, que encripta solo ciertas partes de un archivo en lugar del archivo completo para que sea más difícil de decodificar. Este es uno de los factores que contribuye a su funcionamiento más rápido en comparación con otros métodos de cifrado de ransomware.

Según un estudio publicado el martes por la empresa, Rorschach parece ser único porque no tiene superposiciones que puedan identificarlo fácilmente con cualquier otra cepa de ransomware, ni tiene el tipo de marca que es característico de la mayoría. de organizaciones de ransomware.

”

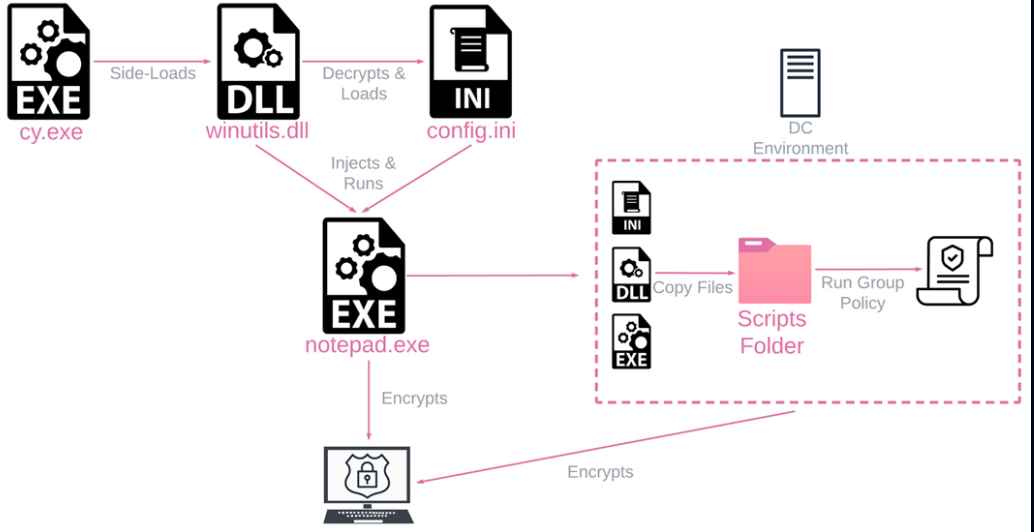

Una parte del ransomware es autónomo, lo que permite a los atacantes realizar operaciones que normalmente tendrían que realizar manualmente y liberar algo de su tiempo. El ransomware también es altamente modificable, lo que permite a los atacantes acceder a un arsenal diverso de herramientas que pueden usar para llevar a cabo sus ataques.

Si bien tenía una serie de características que eran exclusivas de sí mismo, el malware también tomó prestados elementos de varios tipos anteriores de ransomware. El mensaje de rescate que se envió a las víctimas fue bastante similar a los que habían distribuido las organizaciones Yanluowang y DarkSide. Además, el código detrás del ransomware tomó algunas pistas del código fuente robado de las cepas de ransomware Babuk y LockBit.

El ransomware tiene la capacidad de borrar las copias de seguridad y evitar que se ejecuten los sistemas clave, como los firewalls, lo que hace que la recuperación sea mucho más desafiante. Los investigadores se sorprendieron cuando supieron que, además de cifrar un entorno, el ransomware emplea ciertas estrategias peculiares para eludir las medidas de seguridad.

Los programadores que crearon el ransomware también se encargaron de programarlo para realizar dos comprobaciones del sistema que, según el idioma que esté utilizando la víctima, podrían hacer que dejara de funcionar correctamente. El ransomware no funcionará correctamente si el idioma es de una nación que forma parte de la Comunidad de Estados Independientes (CEI). Actualmente no está claro quién está detrás del ransomware Rorschach, incluidos sus operadores y creadores. No emplean la marca, que es una práctica inusual para las operaciones de ransomware. Sugiere que probablemente sea una banda de ransomware experimentada.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.