En el dinámico ámbito de la ciberseguridad, ha surgido una nueva amenaza que capta la atención tanto de expertos como de usuarios: Quishing. Este término, una combinación de “código QR” y “phishing”, representa una amenaza cibernética sofisticada que explota el omnipresente código QR. Quishing es un ataque de phishing que utiliza códigos QR y aprovecha la confianza generalizada en la tecnología QR. Los atacantes distribuyen códigos QR maliciosos a través de correos electrónicos, sitios web o medios físicos, lo que lleva a las víctimas a sitios dañinos o descargas de malware. Es peligroso porque simplifica el robo de credenciales y la propagación de malware.

A la vanguardia de las amenazas cibernéticas, el phishing sigue contribuyendo de manera importante a las filtraciones de datos a nivel mundial. Esta forma tradicional de ciberdelito ha evolucionado, incorporando ahora códigos QR a su arsenal, ampliando así su alcance e impacto. El panorama del cibercrimen fue testigo de una alteración notable con la eliminación por parte de Interpol de ’16shop’, una importante plataforma de phishing como servicio. A pesar de esta victoria, la disponibilidad persistente de dichas plataformas representa una amenaza constante, que permite incluso a aquellos con experiencia técnica mínima iniciar operaciones complejas de phishing.

La investigación de Trellix sobre campañas de quishing ofrece información valiosa sobre esta amenaza cibernética emergente. Sus hallazgos revelan un aumento preocupante en muestras de correos electrónicos relacionados con quishing, lo que destaca la creciente popularidad del método entre los ciberdelincuentes para ejecutar ataques sofisticados.

Los conocimientos clave de la investigación de Trellix incluyen:

- Incidencia creciente de ataques de quishing : Trellix ha identificado una cantidad significativa de muestras de correo electrónico vinculados a quishing. Este aumento indica que los atacantes están adoptando cada vez más el phishing basado en códigos QR como táctica preferida, aprovechando el uso generalizado y la confianza general en los códigos QR.

- Diversos métodos de ataque : las campañas de quishing descubiertas por Trellix no son monolíticas sino variadas en su enfoque. Abarcan una variedad de tácticas, que incluyen comprometer el correo electrónico empresarial, robar credenciales y distribuir malware. Esta diversidad de métodos de ataque demuestra la versatilidad del quishing como herramienta para los ciberdelincuentes.

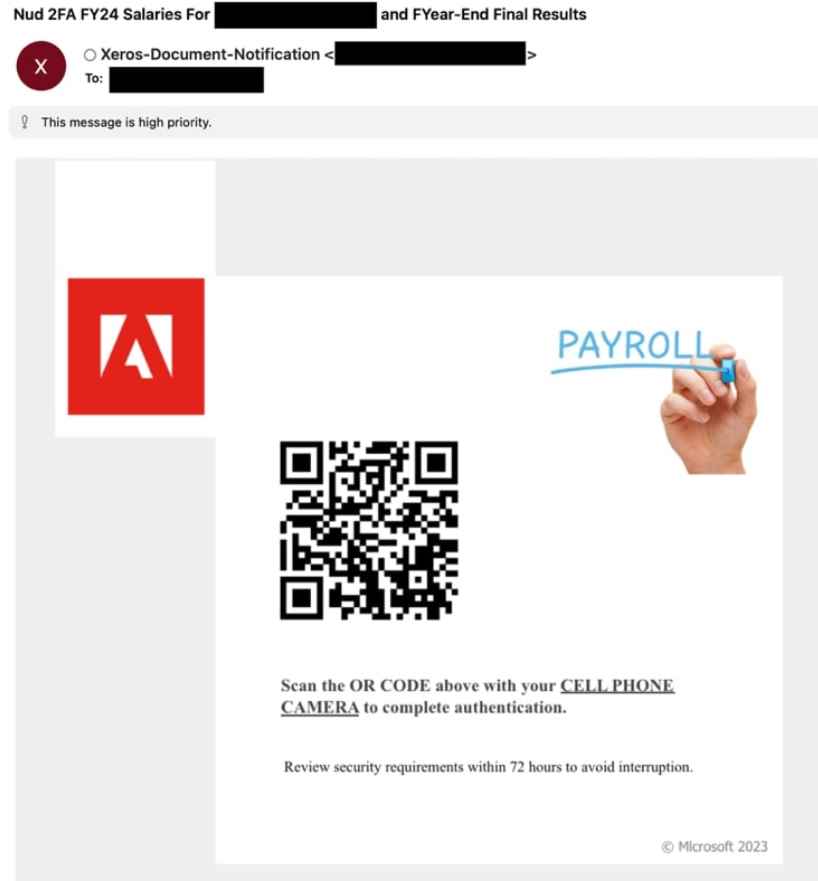

- Sofisticación y engaño : Las campañas exhiben un alto nivel de sofisticación. Los atacantes crean correos electrónicos que parecen legítimos y, a menudo, imitan entidades o servicios confiables. El uso de códigos QR añade una capa de engaño, ya que generalmente se perciben como seguros y es menos probable que generen sospechas entre los usuarios.

- Dirigirse a sectores específicos : la investigación de Trellix también sugiere que ciertos sectores pueden ser más específicos que otros, aunque el quishing tiene el potencial de afectar a una amplia gama de industrias. Las empresas que utilizan con frecuencia códigos QR para operaciones o marketing podrían ser particularmente vulnerables.

- Evolución de las tácticas : La evolución de las tácticas de aplastamiento a lo largo del tiempo es otra idea fundamental. A medida que los usuarios se vuelven más conscientes de los métodos tradicionales de phishing, los atacantes se adaptan y encuentran nuevas formas de explotar los códigos QR para eludir las medidas de seguridad convencionales. El alcance global de estas campañas, que impactan en varios países y regiones, indica que el quishing no es una amenaza localizada sino global. Esto requiere un enfoque mundial de concienciación y preparación.

Uno de los aspectos más sorprendentes del quishing, como revela la investigación de Trellix, es su extensión geográfica. Los datos indican un aumento significativo en los correos electrónicos de engaño, con una concentración notable en regiones específicas, lo que sugiere un enfoque dirigido por parte de los ciberdelincuentes. Esta tendencia pone de relieve no sólo la creciente preferencia por el quishing como método de ataque sino también su alcance global.

Países como Estados Unidos, Alemania, Canadá, Suecia y Australia han sido identificados como objetivos principales de estas campañas de aplastamiento. Esto podría atribuirse a varios factores, incluida la alta penetración de la tecnología, la prevalencia del uso de códigos QR y la presencia de objetivos lucrativos en estas regiones. La adopción generalizada de códigos QR en estos países, especialmente para transacciones sin contacto e intercambio de información, presenta una oportunidad atractiva para los atacantes.

Además, el informe indica que el fenómeno quishing no se limita sólo a estas naciones. Países como Japón, Singapur, Francia, el Reino Unido y la República de Corea también se han visto afectados, lo que demuestra la naturaleza global de esta amenaza. Este impacto de amplio alcance subraya la necesidad de cooperación y conciencia internacional para combatir los ataques de quishing.

La propagación geográfica de los ataques quishing sirve como un recordatorio crucial de la naturaleza sin fronteras de las amenazas cibernéticas. A medida que la tecnología continúa avanzando y integrándose más profundamente en nuestra vida diaria, el potencial de este tipo de ataques crece, lo que hace imperativo que las personas y organizaciones de todo el mundo se mantengan alerta y adopten medidas sólidas de ciberseguridad.

QUISHING POSTAL: UNA NUEVA VÍA PARA LOS CIBERDELINCUENTES

El quishing postal representa una forma novedosa y cada vez más frecuente de ciberataque, en la que los intentos de phishing se disfrazan en el contexto de los servicios postales y de mensajería. Este método de engaño explota la confianza y la familiaridad que la gente tiene con los servicios postales y de entrega, lo que lo convierte en una forma particularmente insidiosa de engaño cibernético.

Características clave del quishing postal:

- Suplantación de servicios legítimos : en el fraude postal, los atacantes suelen hacerse pasar por servicios postales y de mensajería conocidos como FedEx, DHL y UPS. Elaboran correos electrónicos que imitan fielmente el estilo de comunicación oficial de estas empresas, incluida su marca y formato de correo electrónico.

- Uso de códigos QR : un elemento central de estos ataques son los códigos QR presentados como una forma conveniente para que los destinatarios realicen un seguimiento de los paquetes, actualicen las preferencias de entrega o resuelvan problemas de entrega. Cuando se escanean, estos códigos QR redirigen al usuario a sitios web maliciosos.

- Phishing de credenciales : el objetivo final de estos sitios web maliciosos suele ser recopilar información personal, credenciales de inicio de sesión o datos financieros. Es posible que se solicite a los usuarios que ingresen información confidencial con el pretexto de verificar su identidad para ver información de seguimiento o actualizar la configuración de entrega.

- Explotación de la urgencia y la confianza : los ataques postales explotan la sensación de urgencia típicamente asociada con las entregas de paquetes. Los usuarios, preocupados por recibir sus paquetes a tiempo o resolver problemas de entrega, pueden estar menos atentos y es más probable que escaneen los códigos QR proporcionados sin sospechas.

SPEAR QUISHING: ATAQUES DE PHISHING DIRIGIDOS MEDIANTE CÓDIGOS QR

Spear quishing representa una forma de phishing altamente dirigida y sofisticada que combina los elementos del Spear phishing con el uso engañoso de códigos QR. A diferencia de las campañas de phishing más amplias, el Spear Quishing se caracteriza por centrarse en personas u organizaciones específicas, lo que lo convierte en una ciberamenaza particularmente peligrosa y eficaz.

Aspectos clave de Spear Quishing:

- Enfoque específico : los ataques con lanzas no son aleatorios; están cuidadosamente elaborados para dirigirse a personas o entidades específicas. Los atacantes suelen realizar investigaciones exhaustivas para recopilar información personal u organizacional, que luego se utiliza para personalizar los intentos de phishing, haciéndolos más convincentes.

- Suplantación de entidades de confianza : en el engaño, los atacantes con frecuencia se hacen pasar por figuras o entidades de confianza, como departamentos de recursos humanos, soporte de TI o altos ejecutivos dentro de una organización. Esta suplantación está diseñada para explotar la confianza y la autoridad de estas figuras, aumentando la probabilidad de que el objetivo interactúe con el código QR.

- Uso de códigos QR para engañar : Un elemento central para el engaño es el uso de códigos QR como medio para redirigir objetivos a sitios web maliciosos. Estos códigos QR suelen estar incrustados en correos electrónicos o documentos que parecen legítimos y relevantes para la función o los intereses del objetivo.

- Tácticas altamente convincentes : los correos electrónicos o documentos utilizados en el engaño están meticulosamente diseñados para parecer auténticos, y a menudo replican el formato, el lenguaje y la marca de las comunicaciones legítimas de la entidad suplantada. Este nivel de detalle dificulta que los destinatarios puedan distinguir entre mensajes genuinos y fraudulentos.

- Robo de información confidencial : el objetivo final del Spear Quishing suele ser robar información confidencial, como credenciales de inicio de sesión, datos financieros o información organizacional confidencial. Una vez que un objetivo escanea el código QR y llega al sitio malicioso, es posible que se le solicite que ingrese esta información.

- Explotación de la urgencia y la autoridad : los ataques con lanza a menudo crean una sensación de urgencia o importancia, presionando al objetivo a actuar rápidamente. Esta urgencia, combinada con la aparente autoridad del remitente, puede llevar a decisiones apresuradas y a una mayor probabilidad de caer en la estafa.

- Necesidad de una mayor vigilancia : la naturaleza selectiva del aplastamiento con lanza requiere un mayor nivel de vigilancia y escepticismo, especialmente cuando se trata de comunicaciones no solicitadas que incluyen códigos QR. Los programas de formación y concientización dentro de las organizaciones pueden desempeñar un papel crucial a la hora de educar a los empleados sobre las señales de dichos ataques.

En resumen, el Spear Quishing es una evolución peligrosa en las tácticas de phishing, que aprovecha el enfoque dirigido del Spear phishing con el novedoso uso de códigos QR. Su eficacia radica en su capacidad para explotar la confianza y la autoridad, lo que hace imperativo que las personas y las organizaciones adopten medidas proactivas y cultiven una cultura de concienciación sobre la ciberseguridad para combatir estas amenazas.

QUISHING DE ARCHIVOS COMPARTIDOS: EXPLOTACIÓN DE PLATAFORMAS DE COLABORACIÓN PARA PHISHING

El quishing de archivos compartidos es un método sofisticado de ciberataque en el que los ciberdelincuentes explotan plataformas populares de colaboración y intercambio de archivos para ejecutar ataques de phishing. Esta forma de engaño es particularmente insidiosa ya que se aprovecha de la confianza que los usuarios depositan en estas herramientas digitales de uso común.

Características clave de Quishing de archivos compartidos:

- Aprovechar plataformas confiables : los atacantes utilizan servicios de intercambio de archivos conocidos como SharePoint, Google Drive, Dropbox o DocuSign en sus campañas de engaño. Crean contenido malicioso que parece ser documentos o archivos compartidos legítimos de estas plataformas.

- Uso de códigos QR : una parte integral del quishing de archivos compartidos es el uso de códigos QR incrustados en correos electrónicos o notificaciones falsas. Estos códigos QR, cuando se escanean, redirigen a los usuarios a sitios de phishing disfrazados de páginas de inicio de sesión para el servicio legítimo de intercambio de archivos.

- Phishing de credenciales : el objetivo principal de estos sitios de phishing es recopilar las credenciales de los usuarios. Los usuarios desprevenidos, creyendo que están accediendo a un archivo o documento compartido, ingresan sus datos de inicio de sesión, que luego son capturados por los atacantes.

- Imitación de comunicaciones legítimas : los correos electrónicos o notificaciones utilizados en el quishing de archivos compartidos imitan fielmente el estilo, la marca y el lenguaje de las comunicaciones genuinas del servicio de intercambio de archivos. Esta similitud dificulta que los usuarios identifiquen la naturaleza fraudulenta de estos mensajes.

- Explotar la naturaleza de la colaboración : la eliminación de archivos compartidos explota la naturaleza colaborativa de los lugares de trabajo donde compartir documentos y archivos es una rutina. Es menos probable que los empleados sospechen de un intento de phishing cuando parece ser parte de su flujo de trabajo habitual.

- Dirigirse a organizaciones : esta forma de engaño es particularmente efectiva en entornos organizacionales donde los empleados están acostumbrados a recibir y compartir documentos a través de estas plataformas. Los atacantes suelen adaptar sus campañas al contexto de la organización objetivo.

- Prevalencia creciente en la era del trabajo remoto : con el aumento del trabajo remoto y la dependencia de las herramientas de colaboración digital, la eliminación del intercambio de archivos se ha vuelto más frecuente. La naturaleza distribuida de la fuerza laboral puede dificultar que los empleados verifiquen la autenticidad de los archivos compartidos, lo que aumenta el riesgo de caer en este tipo de estafas.

- Necesidad de protocolos de seguridad sólidos : para combatir la desactivación de archivos compartidos, las organizaciones necesitan protocolos de seguridad sólidos, incluida la autenticación multifactor y capacitación regular en ciberseguridad para los empleados. Es fundamental educar al personal sobre los signos de phishing y la importancia de verificar el origen de los archivos compartidos.

En conclusión, el quishing de archivos compartidos representa una amenaza importante en el espacio de trabajo digital, ya que explota las funcionalidades de las plataformas de colaboración para realizar ataques de phishing. La concientización y la educación, combinadas con sólidas medidas de seguridad, son clave para protegerse contra estas sofisticadas amenazas cibernéticas.

REGISTRO DE EVENTOS QUISHING :

- Explicación : los atacantes crean páginas de registro de eventos falsas. El código QR en materiales promocionales o correos electrónicos, cuando se escanea, conduce a estos sitios fraudulentos.

- Ejemplo : ve un folleto sobre un festival de música local con un código QR para facilitar el registro. Escanear el código te lleva a una página de registro falsa, que roba los datos de tu tarjeta de crédito cuando intentas comprar entradas.

MENÚ DEL RESTAURANTE QUISHING :

- Explicación : Los ciberdelincuentes reemplazan los menús físicos con códigos QR que dirigen a sitios web de phishing, con el pretexto de ver el menú.

- Ejemplo : en un restaurante, escaneas un código QR pensando que mostrará el menú, pero en cambio, te redirige a un sitio que te solicita tus datos personales, supuestamente para una oferta especial.

QUISHING DE WI-FI PÚBLICO :

- Explicación : Los estafadores instalan códigos QR en áreas públicas, ofreciendo acceso gratuito a Wi-Fi. Estos códigos conducen a sitios maliciosos.

- Ejemplo : en una cafetería, un código QR que promete acceso gratuito a Wi-Fi en realidad conduce a un sitio de phishing que intenta recopilar sus credenciales.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.