Imagine que recibe un correo electrónico de DocuSign, que es una plataforma de firma electrónica reconocida y de buena reputación. Si hizo clic en el enlace del correo electrónico, lo más probable es que tenga una experiencia agradable y segura, ¿verdad? Los usuarios de DocuSign fueron víctimas de un reciente ataque de phishing de marca y lamentablemente, los perpetradores del ataque confiaban precisamente en este tipo de vulnerabilidad.

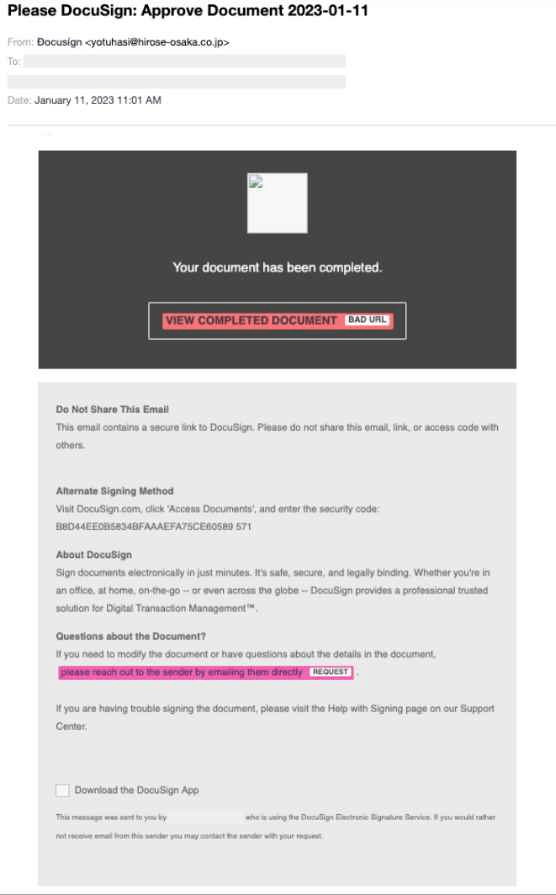

Se suponía que las víctimas debían sentir una sensación de urgencia al leer el asunto del correo electrónico, que decía lo siguiente: Por favor DocuSign: Aprobar el documento 2023-01-11. El uso del término “Aprobar” dentro de la línea de asunto del correo electrónico da la impresión de que se espera que el receptor tome algún tipo de acción inmediata en respuesta al mensaje. El ataque por correo electrónico hizo que pareciera que el documento que se enviaba era completamente nuevo y requería una inspección para aumentar la probabilidad de que el destinatario abriera el correo electrónico. Para hacer esto el remitente malintencionado incluyó la hora y la fecha en que se envió el correo electrónico dentro de la línea de asunto (11 de enero de 2023 a las 11:01 a. m.; aunque los expertos creen que la marca de tiempo fue una coincidencia).

A primera vista el correo electrónico parece ser un mensaje genuino de DocuSign; sin embargo, la identidad del remitente ha sido suplantada por el actor malicioso que está leyendo Docusign. El cuerpo del correo electrónico continúa intentando falsificar la conocida marca DocuSign a través de la terminología que se utiliza. Las víctimas desprevenidas que cayeron en las técnicas de manipulación de los atacantes y abrieron el correo electrónico habrían recibido lenguaje y material adicionales diseñados para generar confianza en las víctimas y persuadirlas para que hicieran clic en el enlace principal que dice: VER DOCUMENTO COMPLETO. Por ejemplo los atacantes pueden haber incluido palabras sobre diferentes formas de envío, un párrafo sobre la organización DocuSign e incluso un descargo de responsabilidad para no compartir este correo electrónico con nadie más.

A primera vista, el correo electrónico parece ser un mensaje genuino de DocuSign; sin embargo, la identidad del remitente ha sido suplantada por el actor malicioso que está leyendo Docusign. El cuerpo del correo electrónico continúa intentando falsificar la conocida marca DocuSign a través de la terminología que se utiliza. Las víctimas desprevenidas que cayeron en las técnicas de manipulación de los atacantes y abrieron el correo electrónico habrían recibido lenguaje y material adicionales diseñados para generar confianza en las víctimas y persuadirlas para que hicieran clic en el enlace principal que dice: VER DOCUMENTO COMPLETO. Por ejemplo, los atacantes pueden haber incluido palabras sobre diferentes formas de envío, un párrafo sobre la organización DocuSign e incluso un descargo de responsabilidad para no compartir este correo electrónico con nadie más.

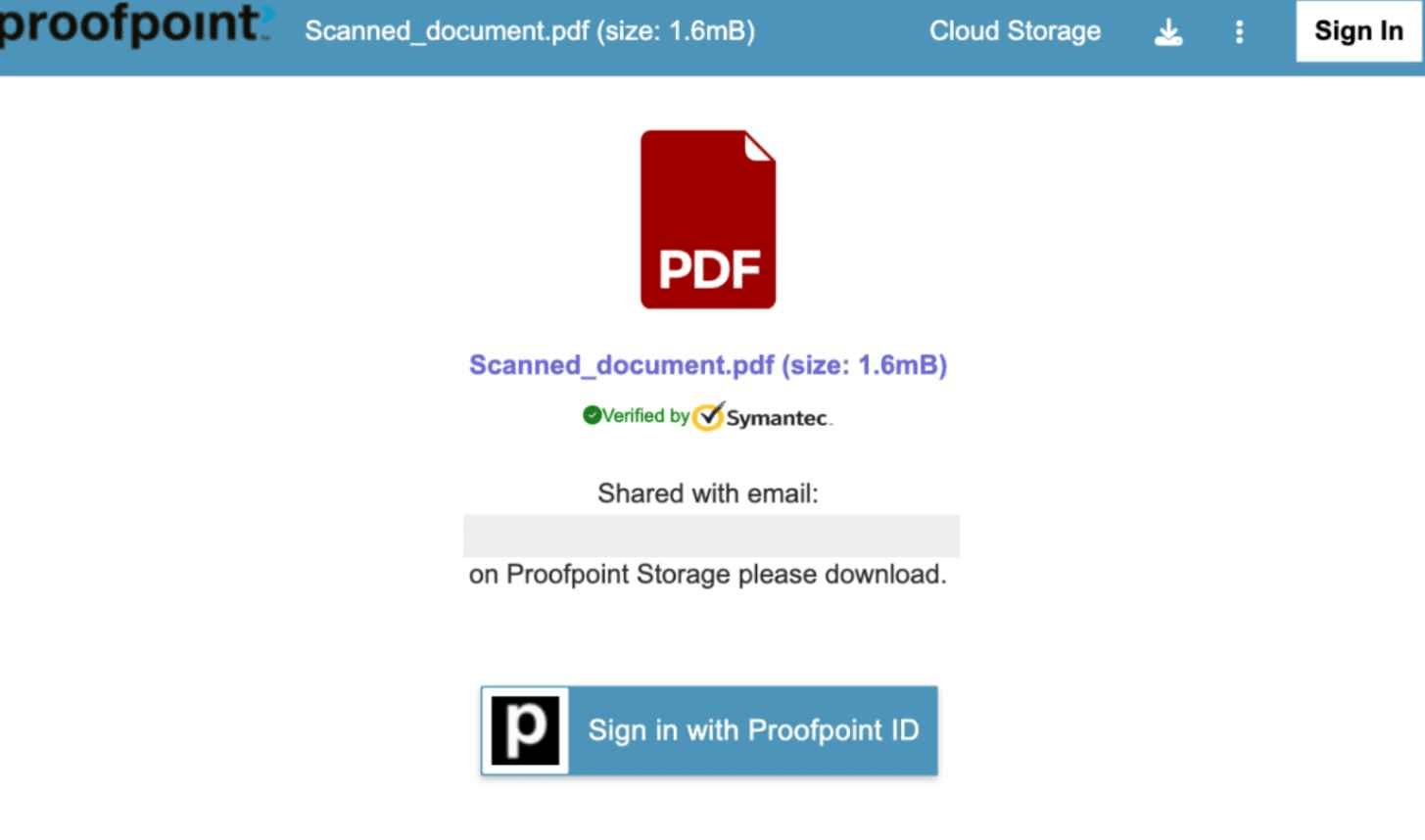

Los usuarios en el extremo receptor no pueden detectar el hecho de que este botón condujo a una URL rota debido a la vista gorda. Cuando los usuarios hacían clic en el enlace malicioso, se les enviaba a una página de inicio falsa que parecía una aplicación de Proofpoint Storage. La página de destino falsa incluía la marca de Proofpoint y mostraba un icono en forma de documento PDF que se suponía que representaba el documento terminado que se suponía que la víctima debía leer. Al crear esta página falsificada, el objetivo principal de los atacantes era ganarse la confianza de las víctimas. Con ese fin, incluyeron una vista previa del nombre y tamaño del archivo del documento, una marca de verificación que indica que el archivo había sido verificado por Symantec y la dirección de correo electrónico de la víctima para continuar validando que ese archivo estaba destinado a ser visto por esa persona en particular. .

El objetivo es robar información confidencial, como contraseñas de inicio de sesión. Según los especialistas de Armorblox que informaron sobre este ataque, el ataque de suplantación de identidad de marca eludió los sistemas de seguridad de correo electrónico en línea y en la nube nativa y apuntó a más de 10 000 usuarios finales en varias empresas.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.