eSentire, un proveedor líder mundial de soluciones de ciberseguridad, cerró 10 ataques cibernéticos que afectaron a seis bufetes de abogados diferentes durante enero y febrero de 2023. Los ataques emanaron de dos campañas de amenazas separadas. Una campaña intentó infectar a los empleados del bufete de abogados con el malware GootLoader. La otra campaña golpeó a los empleados del bufete de abogados y otras víctimas con el malware SocGholish.

Estas campañas presentan una mayor amenaza dada la rapidez con la que pueden pasar a la fase de intrusión de un ciberataque. Desde 2022 eSentire’sUnidad de Respuesta a Amenazas (TRU) ha observado a SocGholish descartando el sistema de intrusión Cobalt Strikedentro de 10 minutos, mientras que GootLoader se ha observadosoltando IcedID(un troyano bancario convertido en cargador) y escalando aintrusiones prácticas por parte de los actores de la amenaza.

GootLoader intenta obtener los bienes en los bufetes de abogados

GootLoader es un malware popular que brinda a los actores de amenazas acceso inicial al entorno de TI de la víctima. Una vez en la computadora de la víctima, se sabe que GootLoader descarga el troyano de acceso remoto (RAT) GootKit, el ransomware REvil o Cobalt Strike, una herramienta popular utilizada para afianzarse en el entorno del objetivo y expandirse a través de la red del objetivo.

A lo largo de 2022, aunque las infecciones de GootLoader continuaron escalando hasta convertirse en intrusiones prácticas, no se observó ransomware incluso cuando los intrusos estaban permitido reinado casi libre. En esos casos, sólo Recopilación fue observado. Dada la de GootLoader el objetivo principal son los bufetes de abogados, TRU reconoce la posibilidad de que GootLoader haya cambiado a operaciones de espionaje y exfiltración. Para lograr el acceso inicial, como en campañas anteriores de GootLoader, los actores de amenazas utilizaron el envenenamiento de optimización de motores de búsqueda (SEO) para atraer e infectar a las víctimas con el malware GootLoader.

En esta campaña, los ciberdelincuentes comprometieron sitios web de WordPress legítimos (pero vulnerables) y, sin el conocimiento de los propietarios del sitio web, agregaron nuevas publicaciones de blog a los sitios. Los títulos que fueron efectivos para engañar a los empleados de la firma legal incluyeron “se considera un acuerdo verbal entre un comprador y un vendedor de bienes raíces” (Figura 1) y “convenio colectivo de la asociación de bomberos profesionales”.

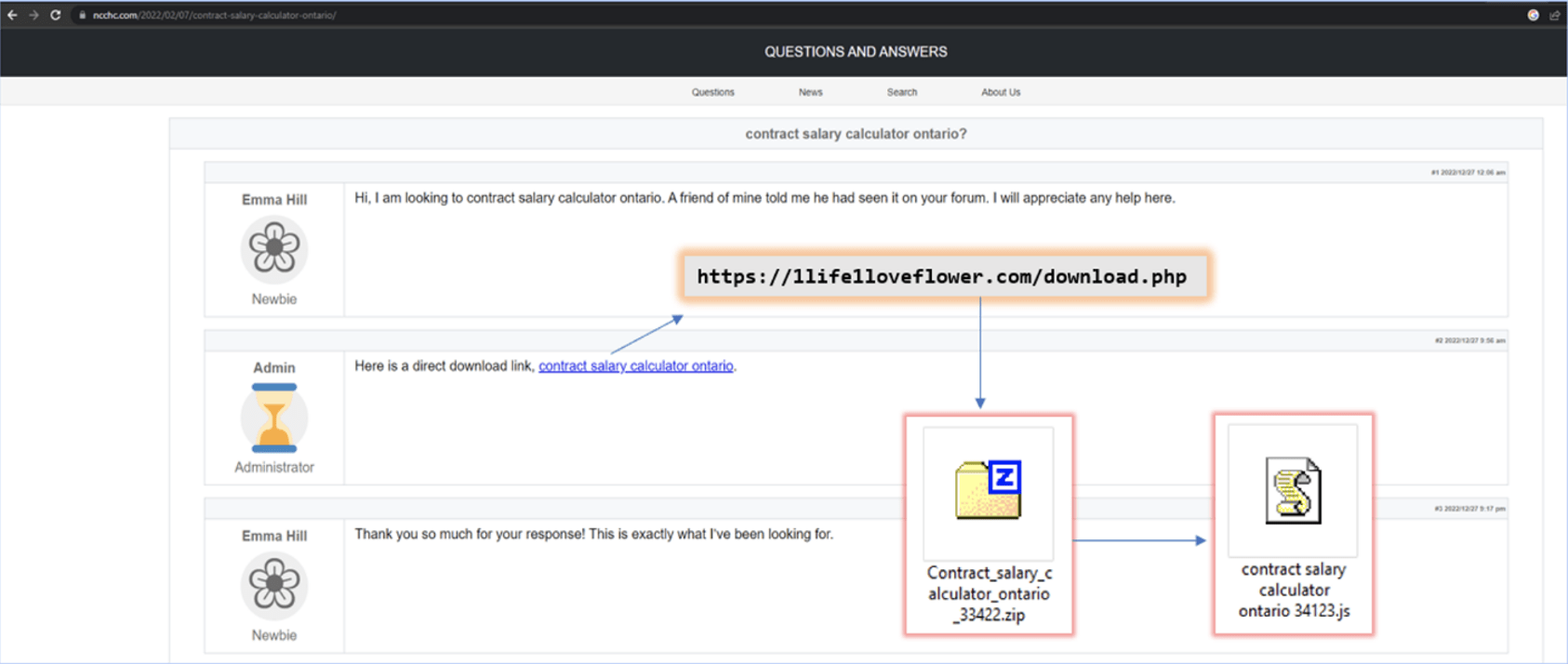

Si bien el término “acuerdo” es la palabra clave comúnmente observada en los títulos, GootLoader atrapa a los empleados legales con otro lenguaje legal también, como “calculadora de salario de contrato”. Gootloader usa títulos legales de tal manera que cuando un profesional de negocios busca en Internet contratos o acuerdos específicos, hay poca competencia de SEO para la colección de palabras usadas juntas, por lo que los blogs infectados con GootLoader a menudo se ubican entre los primeros cinco resultados de búsqueda. Una vez que el empleado legal hace clic en el enlace, se le presenta una página de foro falsa que proporciona una supuesta plantilla de acuerdo o plantilla de contrato (Figura 2).

Cuando el empleado descarga y ejecuta el documento, en realidad está descargando y ejecutando el malware GootLoader. TRU respondió a múltiples incidentes que involucraron a varios clientes de bufetes de abogados y, en todos los casos, las víctimas buscaron plantillas de documentos. Curiosamente, los empleados del bufete de abogados también fueron el objetivo de dos campañas anteriores de GootLoader detectadas por TRU, una en enero 2022y un segundo en junio 2022.

Cuando un profesional de negocios busca una muestra de esto a través de una Búsqueda de Google, los resultados de la búsqueda mostrarán este sitio web comprometido en la parte superior de la búsqueda y este sitio web servirá la carga útil inicial.

SocGholish se vuelve fanático de los abrevaderos

Una segunda campaña de ataque en enero intentó infectar a los empleados del bufete de abogados y otros profesionales de negocios con el malware SocGholish. SocGholish es un malware de tipo cargador que puede realizar actividades de reconocimiento y desplegar cargas útiles secundarias, incluido Cobalt Strike. Los actores de amenazas que utilizan SocGholish normalmente funcionan como intermediarios de acceso inicial y otros actores de amenazas pueden aprovechar este servicio para ingresar a las organizaciones de víctimas. Recientemente, la operación del ransomware Lockbit ha sido observado usando SocGholish.

En agosto de 2022, TRU vio un aumento significativo en los ataques usandoSocGholishy ahora están viendo otra ronda de ataques usando el malware. En esta campaña, los actores de amenazas están envenenando sitios weben masay usándolos como abrevaderos para atraer a sus víctimas. TRU descubrió que los actores de amenazas secuestraron el sitio web de una empresa que brinda servicios de notario público en el área metropolitana de Miami, Florida. Los servicios de notario público se utilizan para transacciones financieras generales, sucesiones, escrituras, poderes notariales y negocios extranjeros e internacionales.

Los actores de la amenaza comprometieron el sitio web del notario público, de modo que cuando los visitantes ingresaban al sitio web, aparecía un mensaje de apariencia oficial que le indicaba al visitante que actualice su navegador Chrome (consulte la figura 3). Sin embargo, cuando el visitante va a actualizar su navegador, en realidad está descargando el malware SocGholish. Lo más probable es que los actores de la amenaza tomaron el control del sitio web, posiblemente a través de una vulnerabilidad de WordPress, y agregaron una página con la alerta falsa del navegador Chrome para que cuando uno visitaba la página de inicio del negocio de Notario Público, fueran redirigidos a la página de actualización del navegador Chrome. .

Al infectar una gran cantidad de sitios de bajo tráfico, los operadores de SocGholish capturan el sitio web víctima ocasional de alto valor de sus infecciones. Por ejemplo, el sitio web de Notario Público fue frecuentado por firmas legales. Estos visitantes se consideran de alto valor, a diferencia de los que buscan en la web una receta de barbacoa, por ejemplo.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.