Como muchos ya sabrán, la mayoría de los grupos de ransomware actualmente operan como plataformas de ransomware como servicio (RaaS), lo que quiere decir que se componen de un conjunto de desarrolladores de malware que se asocian con terceros para atacar un objetivo. Las ganancias obtenidas de estos ataques se dividen entre los actores de amenazas, aunque casi siempre los atacantes finales son quienes obtienen la mayor parte del dinero.

Comprometer los sistemas de una organización afectada es una tarea compleja y el trabajar con intermediarios permite a los desarrolladores de malware ocuparse en otros asuntos igualmente importantes para las operaciones cibercriminales, aunque algunos creadores de ransomware han estado tratando de encontrar modelos que les representen mayores ganancias.

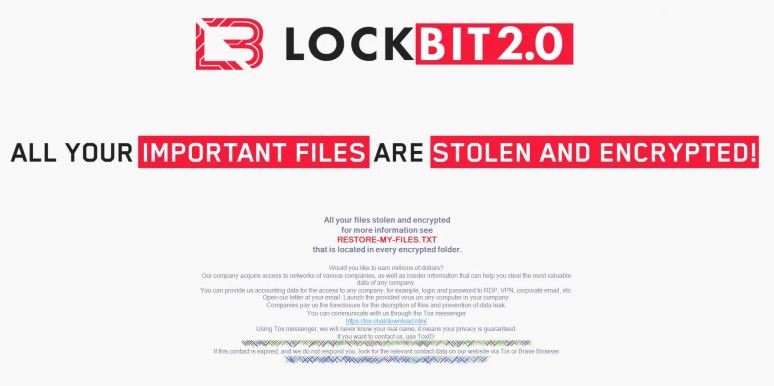

Tal es el caso de LockBit 2.0, la nueva iteración de un peligroso y conocido ransomware que está tratando de eliminar al intermediario con el reclutamiento de cómplices al interior de las organizaciones, lo que facilitaría considerablemente el acceso a las redes afectadas.

Hace unas semanas los operadores de LockBit lanzaron la nueva versión de su plataforma RaaS, que incluía la creación de nuevos sitios web en Tor y funciones más avanzadas que en la primera versión, incluyendo el cifrado automático de dispositivos empleando políticas de grupo.

Una de las características más llamativas en esta nueva versión del ransomware es la inclusión de un mensaje en los sistemas Windows cifrados en el que se ofrece a los administradores de redes internas la posibilidad de brindar a los hackers acceso a más recursos en la organización afectada a cambio de “millones de dólares”.

“¿Le gustaría ganar millones de dólares? Nuestra empresa adquiere acceso a las redes de diversas compañías e información privilegiada. Puede proporcionarnos datos contables para el acceso a cualquier empresa, por ejemplo, nombre de usuario y contraseña de escritorio remoto, VPN, email corporativo, etc.”, señala el mensaje de los hackers.

El mensaje también especifica que los interesados deberán abrir la carta en su email, ejecutar el virus en la computadora afectada y dejar que la infección fluya. Este mensaje incluye un enlace a la plataforma de chat Tox Messenger, que brinda anonimato a sus usuarios.

Aunque este método de ataque parece algo inédito, se han detectado prácticas similares en anteriores ocasiones. Tal es el caso de un hacker ruso que fue arrestado hace un año por reclutar empleados de Tesla con el fin de inyectar una peligrosa variante de malware en las instalaciones de la compañía.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de ciberseguridad, el se enfoca en protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad con diferentes empresas. También tiene experiencia en diferentes industrias como finanzas, salud medica y reconocimiento facial.